Bahamut 黑客利用虚假 VPN 应用程序攻击 Android 用户

被称为Bahamut的网络间谍组织被认为是一场针对性很强的活动的幕后黑手,该活动利用旨在提取敏感信息的恶意应用程序感染Android设备用户。

斯洛伐克网络安全公司ESET在与《黑客新闻》分享的一份新报告中表示,该活动自2022年1月以来一直处于活跃状态,需要通过一个为此目的而设立的虚假SecureVPN网站分发恶意VPN应用程序。

迄今为止,已经发现了至少8种不同版本的间谍软件应用程序,它们都是合法VPN应用程序的木马版本,如SoftVPN和OpenVPN。

被篡改的应用程序及其更新是通过欺诈网站推送给用户的。人们还怀疑目标是精心挑选的,因为启动应用程序需要受害者输入激活密钥来启用功能。

这意味着使用了一种不确定的传播向量,尽管过去的证据表明,它可以采取鱼叉式网络钓鱼电子邮件、短信或社交媒体应用程序上的直接消息的形式。

激活密钥机制还被设计成与参与者控制的服务器通信,有效地防止恶意软件在非目标用户设备上启动后被意外触发。

Bahamut在2017年被Bellingcat揭露,它是一个黑客雇佣行动,目标是政府官员、人权组织和南亚和中东的其他知名实体,他们使用恶意的Android和iOS应用程序监视受害者。

黑莓在2020年10月指出:“黑莓发现的Bahamut商业技巧中,最显著的一点可能是该集团使用了精心制作的原创网站、应用程序和人物角色。”

今年早些时候,Cyble详细介绍了该组织策划的两组网络钓鱼攻击,目的是推广伪装成聊天应用的假冒Android应用。

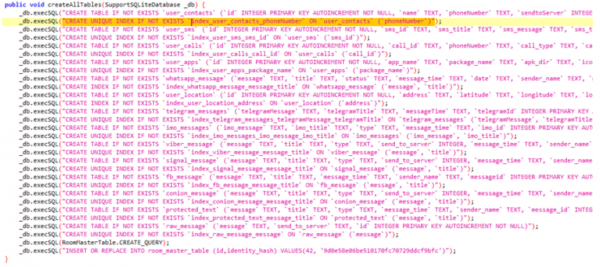

最新一波浪潮遵循着类似的轨迹,诱使用户安装看似无害的VPN应用程序,这些应用程序可以窃取大量信息,包括文件、联系人列表、短信、电话录音、位置,以及来自WhatsApp、Facebook Messenger、Signal、Viber、Telegram和微信的消息。

ESET研究人员Lukášštefanko表示:“数据泄露是通过恶意软件的键盘记录功能完成的,它滥用了可访问性服务。”

有迹象表明,该行动得到了很好的维护,在转移到OpenVPN之前,黑客最初将恶意代码打包在SoftVPN应用程序中,这一转变的原因是实际的SoftVPN应用程序停止了工作,无法再建立VPN连接。

Štefanko补充道:“Bahamut APT集团运营的移动营销活动仍然活跃;它使用的方法与过去一样,通过冒充或伪装成合法服务的网站分发其Android间谍软件应用程序。”