如何在Linux中按内存和CPU使用率查找运行次数最多的进程

VSole2022-11-28 09:50:06

大多数 Linux 用户使用预装的默认系统监控工具来检查内存、CPU 使用率等。在 Linux 中,许多应用程序作为守护进程在系统后台运行,这会消耗更多的系统资源。在 Linux 中,您可以使用各种小工具或终端命令,也可以使用一个命令按内存和 CPU 使用率显示所有正在运行的进程。检查 RAM 和 CPU 负载后,您可以确定要杀死的应用程序。

尽管使用了繁重的系统监控工具,但一个简单的命令可以显示系统上当前的 CPU 和内存使用情况,从而节省您的时间和精力。使用命令方便、轻巧,并且不会占用太多系统资源来显示正在进行的 CPU 和内存负载。在这篇文章中,我们将看到使用这些命令按内存和 CPU 使用率显示正在运行的进程的ps命令。

在 Linux 中,ps 代表进程状态。它在 Linux 和类 Unix 操作系统上运行,以使用 PID 显示CPU 和内存使用情况。而且。它允许您显示以更高速率消耗系统资源的顶级应用程序。

1. 通过命令进行整体系统报告

ps命令生成带有 PID、时间戳和TTY的报告;记录哪个应用程序运行了多少分钟,当前状态是什么,以及正在运行的进程报告的 CPU 和内存使用情况。以下ps命令将按内存和 CPU 使用情况打印正在运行的进程的总体状态。

$ ps aux

您还可以运行一个简短的命令来查看特定包的 CPU 和内存使用情况。

$ ps aux --sort

以下带有-A选项的 ps 命令将在终端屏幕上打印进程 ID、时间戳和 TTY。ps -A

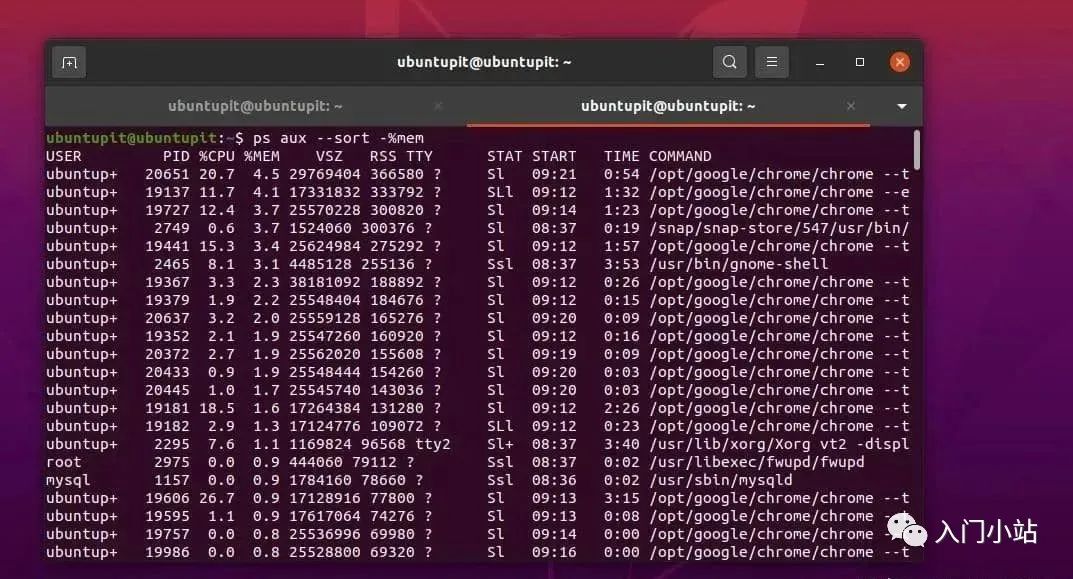

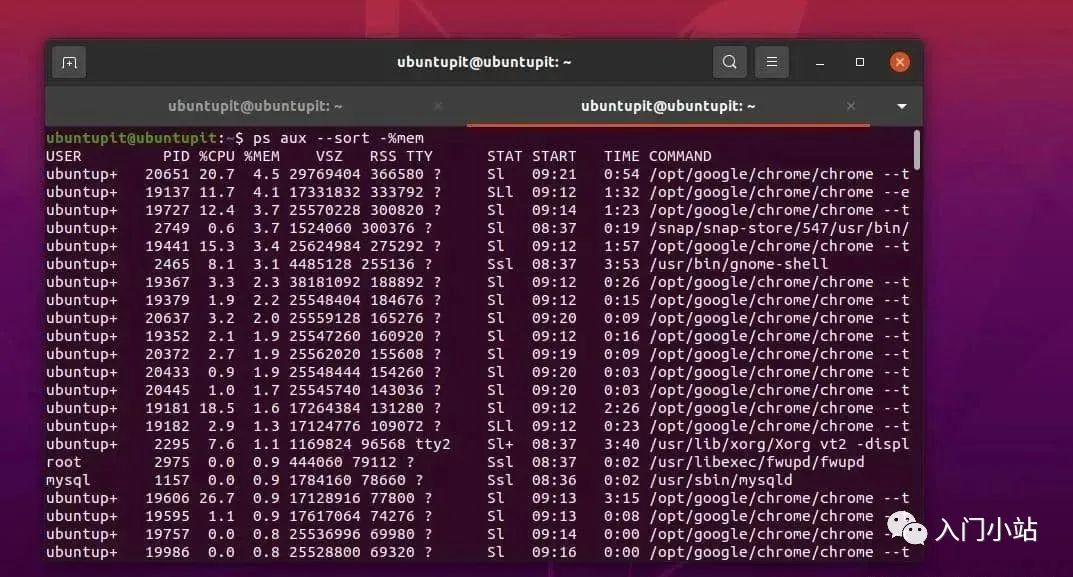

2. 按内存和 CPU 使用情况查看正在运行的进程

到目前为止,我们已经了解了ps命令是什么、它是如何工作的,以及如何通过 Linux 上的 ps 命令查看整体状态。我们现在将检查机器上正在运行的进程的 CPU 和内存使用情况。请执行下面给出的以下 ps 命令以查看 Linux 机器上正在运行的进程的内存或 RAM 使用情况。$ ps aux --sort -%mem

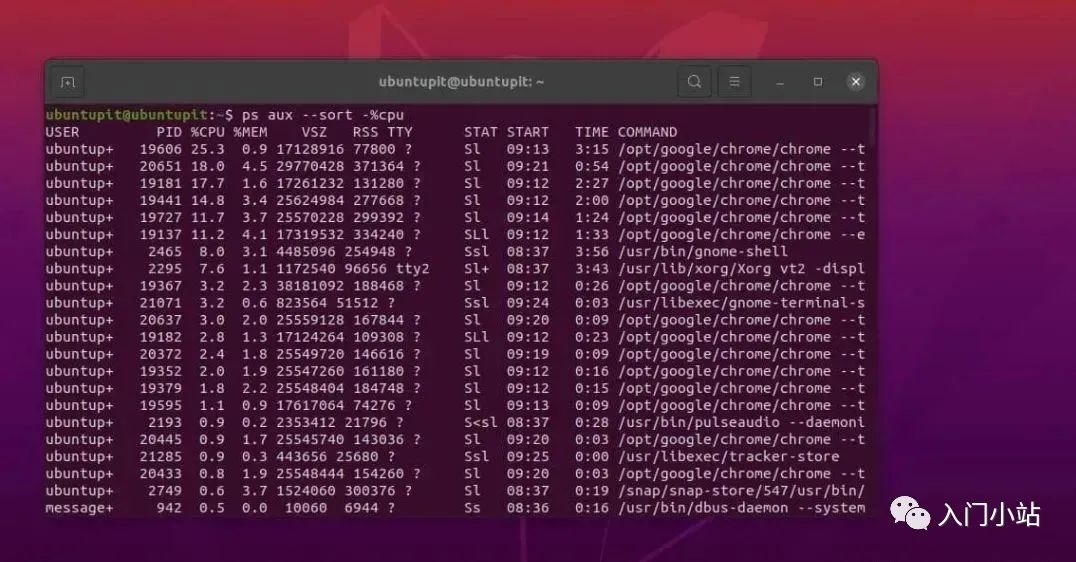

类似地,你也可以通过下面给出的 ps 命令获取 Linux 系统上 CPU 的统计信息和使用情况摘要。

$ ps aux --sort -%cpu

3.按用户获取使用统计

如果您的系统有多个用户,您可以按用户过滤掉 ps 输出数据。以下命令将帮助您了解每个用户正在使用多少资源。

ps -u user

如果您想通过运行系统线程来获取报告,请执行下面给出的以下 ps 命令。

ps -L 4264

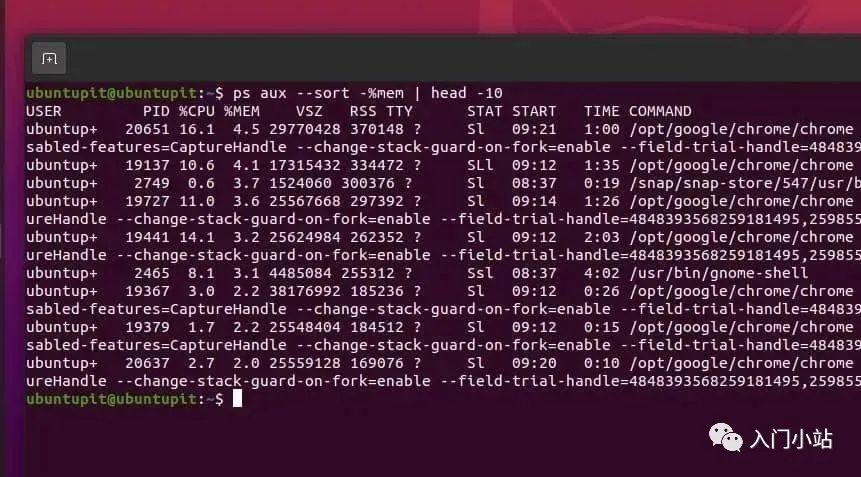

以下命令将是您不时需要运行的最有用的命令。要查看使用最高内存和 CPU 的前十个进程,请在终端 shell 上执行以下 ps 命令。

$ ps aux --sort -%mem | head -10$ ps aux --sort -%cpu | head -10

4. 如何查看更多命令选项

到目前为止,我们已经通过了一些最常用的 ps 命令来查看 Linux 系统上的内存和 CPU 使用情况下正在运行的进程。如果您需要更多语法或帮助,请通过终端 shell 查看 ps 手册和帮助部分。

$ man ps $ ps --help

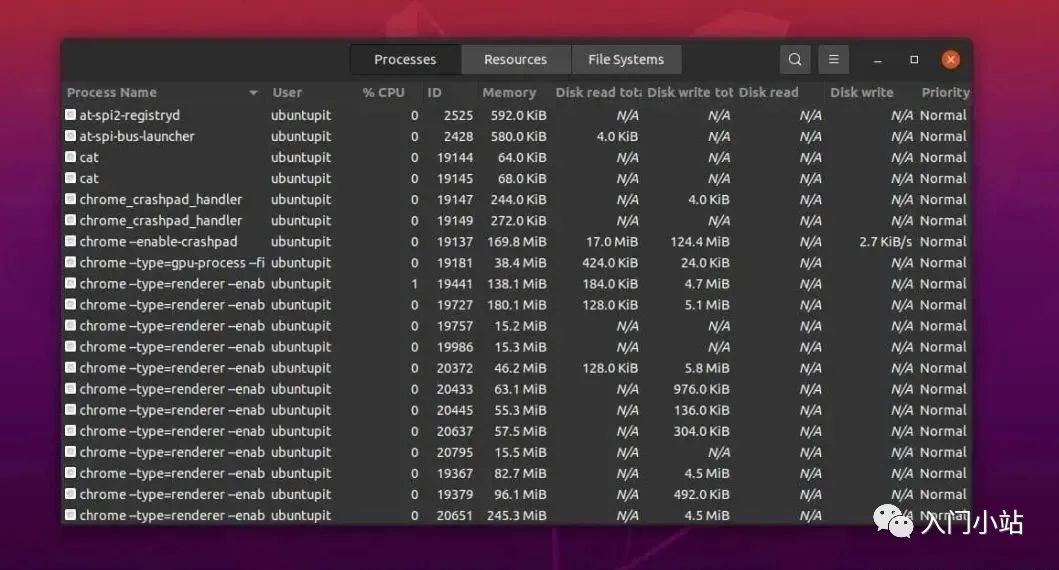

但是,您也可以尝试使用默认的系统监控工具来检查文件系统使用情况、内存使用情况和 CPU 使用情况。

每个 Linux 发行版都提供了一个 GUI 工具来监视系统资源。请从您的软件包列表中打开该应用程序并检查基于图形用户界面的系统使用情况。

小结

ps是一个预装系统工具,所以我们不需要在我们的 Linux 机器上进行任何额外的安装。它从核心内核和硬件级别提取数据,因此我们不会得到任何误导性的输出。

VSole

网络安全专家