Docker Hub暗藏1600+恶意容器镜像

Sysdig的安全研究者近日发现Docker Hub中暗藏着超过1600个恶意镜像,可实施的攻击包括加密货币挖矿、嵌入后门/机密信息、DNS劫持和网站重定向等。

Docker Hub是一个深受IT人员喜爱的云容器库,允许人们自由搜索和下载Docker镜像,或将他们的作品上传到公共或个人存储库。

Docker镜像是用于快速创建包含即用型代码和应用程序的容器的模板,设置新实例的人通常会通过Docker Hub快速查找易于部署的应用程序。

不幸的是,由于黑客滥用Docker Hub服务,超过一千个恶意容器镜像被毫无戒心的用户部署到本地托管或基于云的容器上,带来严重风险。

许多恶意镜像的名字看起来很像一些受欢迎且值得信赖的项目,攻击者显然希望诱骗用户下载这些镜像。

Docker Hub成了危险的陷阱

除了经过Docker Library Project审核并被验证为可信的镜像外,该服务上还有数十万个状态未知的镜像。

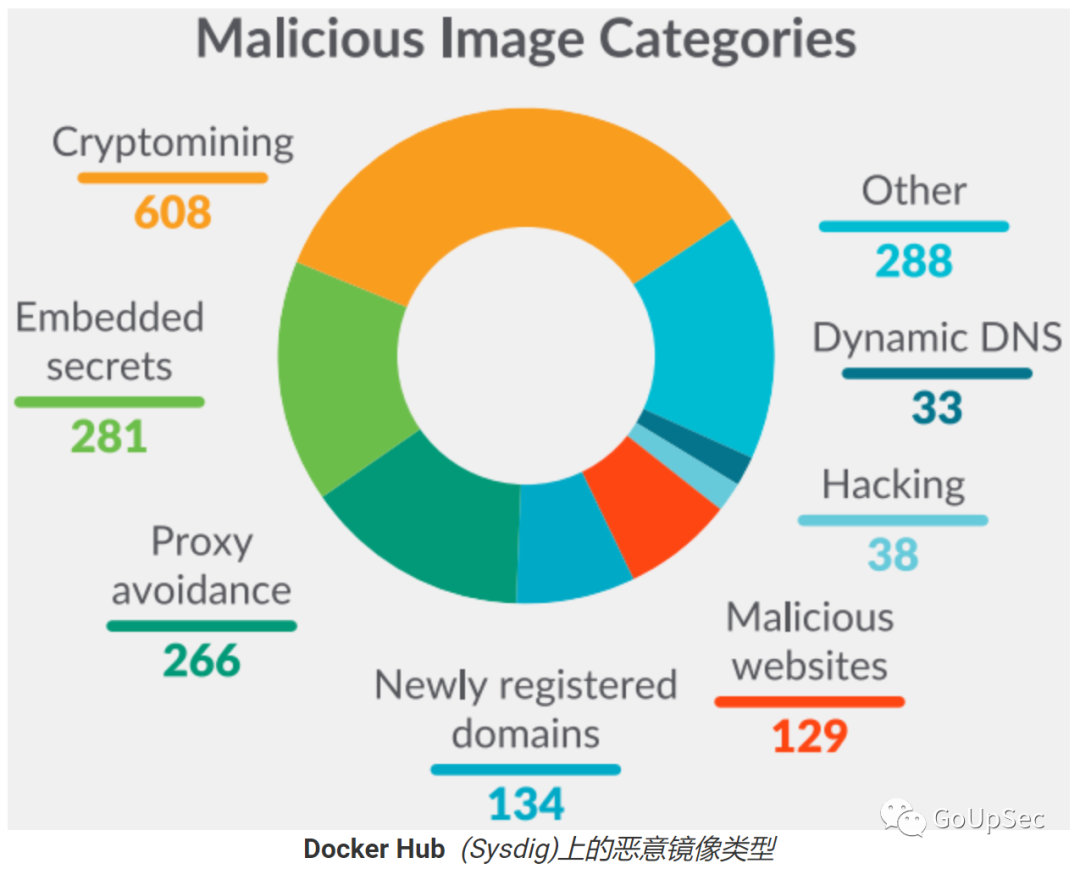

Sysdig用自动扫描器仔细检查了25万个未经验证的Linux镜像,发现其中1652是恶意镜像,其类别细分如下:

占比最高的是挖矿软件,多达608个恶意容器镜像中发现该类恶意软件,它们以服务器资源为目标,为攻击者挖掘加密货币。

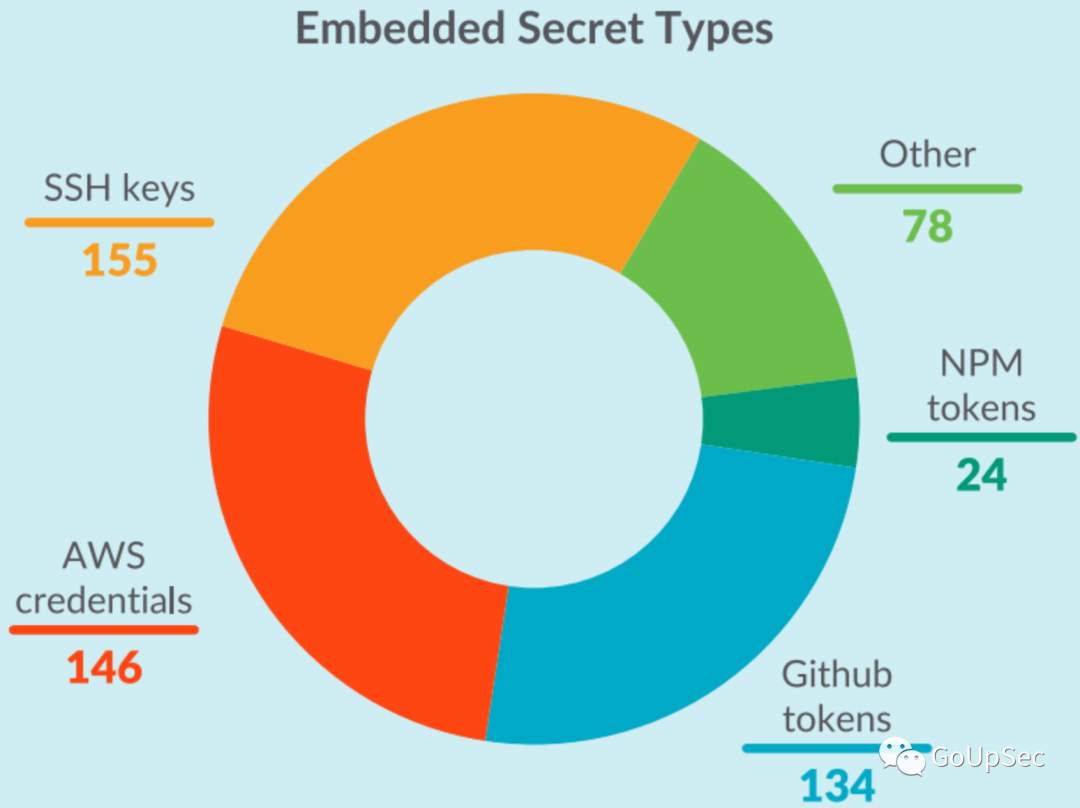

第二常见的是嵌入机密信息/后门的镜像,共发现281例。这些镜像中嵌入的秘密是SSH密钥、AWS凭证、GitHub令牌、NPM令牌等(下图)。

Sysdig在报告中指出,这些机密信息可能是由创建和上传它们的黑客故意注入的(后门)。因为通过将SSH密钥或API密钥嵌入到容器镜像中,攻击者可以在用户部署容器后获得访问权限。

“例如,将公钥上传到远程服务器允许拥有私钥的攻击者打开Shell并通过SSH运行命令,类似于植入后门。”

Sysdig还发现许多恶意镜像使用相似域名来冒充合法和可信的镜像,目的是让用户感染挖矿恶意软件。

这种策略有一些非常成功的案例,例如下面两个恶意镜像已被下载近1.7万次。

攻击者还利用Typosquatting(输入错误沉淀)方法来蹲守那些不小心错误输入流行项目名字的用户,该方法虽然这不会产生大量受害者,但仍能稳定贡献感染量(下图)。

问题持续恶化

Sysdig表示,到2022年,从Docker Hub提取的所有镜像中有61%来自公共存储库,比2021年的统计数据增加了15%,因此用户面临的风险正在上升。

不幸的是,Docker Hub公共存储库的规模太大,其操作员无法每天及时检查所有上传镜像。因此,可以想象还有大量恶意镜像未被报告。

Sysdig还发现,Docker Hub中大多数恶意行为者人均上传的恶意镜像数量都不多,这意味着很难通过删除和封锁少数“惯犯“的方式来快速改善Docker Hub的威胁态势。