记一次服务器应急响应

0x01 概述

收到同事通知,云平台某服务器A出现异常。表像为:A对其他主机进行漏洞扫描攻击。

0x02 事件处置

获取基本信息

访谈相关人员:

- 服务器IP/域名地址:

***.***.118.103,****.*****.***.cn; - 服务器名称:培训考勤签到系统;

- 上线时间:2021年1月;

- 是否对互联网服务:是;

- 中间件:weblogic 12.1,前段时间排查过程发现存在漏洞,由于运维无法提供补丁,采取禁用 T3 及 IIOP 协议缓解部分漏洞,继续对外服务;

- 何时出现异常现场:2021年5月26日;

- 异常情况:对其他服务器进行扫描攻击;

- 其他信息:采用 HTTPS 方式加密传输;内部负载均衡地址:

***.**.26.191,端口:443;外部负载均衡地址:***.**.26.10,端口:443;服务器上线过程中存在不规范,安全人员不知情,服务器未加入 WAF 等安全设备进行保护 。

恶意文件查杀

对服务器A进行恶意文件查杀,发现服务器是裸奔,临时下载火绒合D盾对服务器进行恶意文件识别(不建议使用火绒),火绒识别4个恶意文件,D盾识别6个恶意文件,文件创建事件均为5月25日。

流量分析平台记录分析

翻查NGSOC关于 ***.***.118.103 的WEB流量记录,只有零星几条,无法获取有效信息。

翻查 access 日志尝试获取有用信息的时候,发现日志中有weblogic 的 CVE-2020-14882 攻击记录,payload 作用为反弹shell,根据 payload 的上的反弹地址发现一个攻击者IP,尝试在NGSOC上搜索该源 IP 地址,发现记录,其中该记录目的地址为: ***.**.26.10 。访问管理员后发现互联网地址与 ***.***.118.103 通讯,需经过内外负载均衡,外部负载均衡地址为: ***.**.26.10 。

查询关于外部负载均衡地址( ***.**.26.10 )的 WEB 流量记录,依然只有零星几条记录,陷入死局。过了一段时间,原来是忽略了服务器采用 HTTPS 加密协议传输,且未将证书私钥导入 NDS 内,所以无法通过 FLOW_WEB 表查询 WEB 流量记录,只能通过 FLOW_SSL 表查询 SS L加密协商流量,然而 SSL 加密流量的内容完全看不到,只能查询该段时间哪些 IP 访问过。

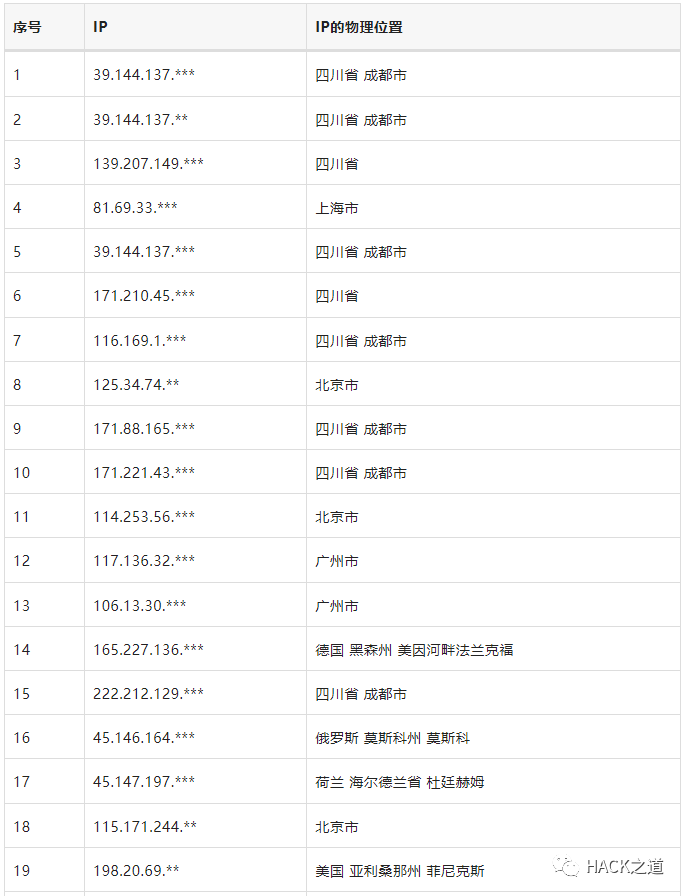

通过 NGSOC 平台搜索语法筛选5月21-26日访问该应用系统的互联网地址,发现从25日凌晨开始有19个异常高频的访问记录,大多数为来自中国四川。

文件分析

结合恶意文件创建时间及 NGSOC流 量记录信息,判断攻击者开展攻击时间为2021年5月25日凌晨0时至2021年5月26日上午10点30分(服务器断网时间点)。为更全面发现服务器A存在的恶意文件,将2021年5月25日-26日新增的文件全部备份并开展人工分析。通过人工分析,从161个文件中发现27个恶意文件(含D盾及火绒识别出来的恶意文件),恶意文件类型包括:webshell(冰蝎木马)、流量代理文件、MS17-010 扫描工具、Windows密码提取工具(mimikatz.exe、procdump64.exe)、CS木马、主机扫描工具等。

分析CS马过程中,发现反连域名及反连IP地址, 3ead0dfe.ns2.*****.site 、 3ead0dfe.ns2.*****.site 、 171.***.***.*** 。通过whois、搜索引擎结合域名信息查到攻击者QQ号,照片等个人信息。

PS:自动化分析平台:

https://x.threatbook.cn/https://www.virustotal.com/https://app.any.run/

手动行为分析工具:火绒剑、promon

行为分析

PcLog 查询系统操作,发现5月25日15点00分执行过CS木马“123321.exe” , 执行结果为失败,软件崩溃。此外,其他信息均为登陆记录。

RegRipper3.0 查询 Amcache,发现5月25日分别执行过 dns.exe、fscsn64.exe、123321.exe、amd.exe、mimikatz.exe。

RegistryExplorer 查询 UserAssist,未发现5月25日的信息。

0x03 分析结果

access 日志记录信息不全(原因未知,HTTPS协议的关系?),流量记录分析平台的相关内容均是加密状态,无法查看。根据中间件情况(未安装的补丁的weblogic)及恶意文件的存放的路径,推断攻击者通过weblogic反序列化漏洞入侵。