应急响应思路分享

0x00 前言

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

环境均为实验环境分析,且在本机进行学习。作者:zr0iy

最近正在学习应急响应,本着学习的态度来跟大家分享一波,比较简单,轻喷。

0x01 背景描述

主机192.168.2.158主机连接挖矿域名,且出现主机卡顿和CPU占用高等现象,并且主机未安装任何防护设备和杀软。

0x02 排查过程

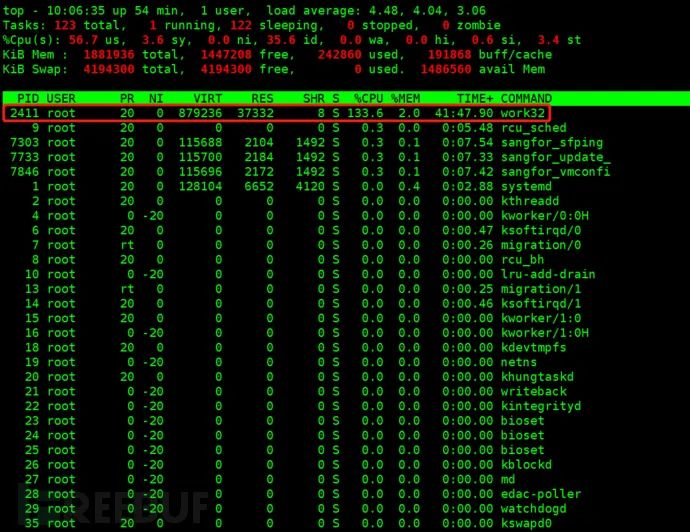

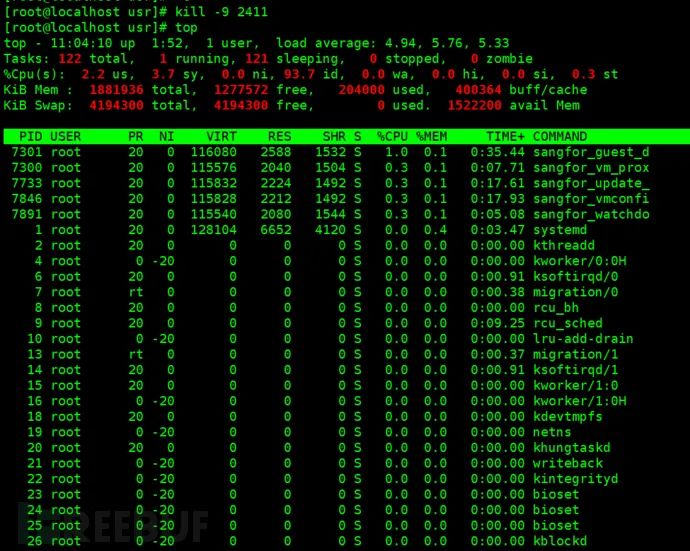

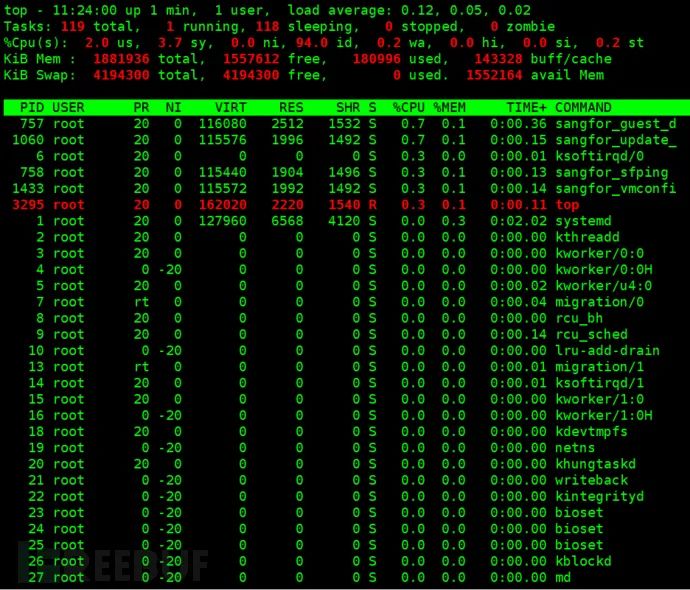

通过top命令查看CPU占用,发现CPU占用率较高的进程名为“work32”,PID为2411。

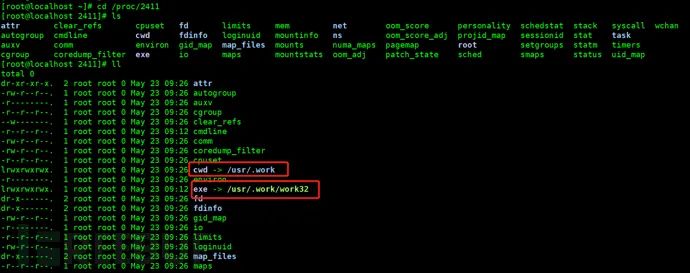

通过PID获得对应进程目录和进程。

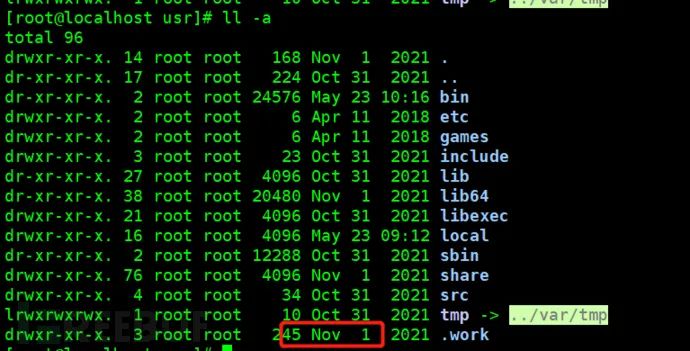

定位进程目录为/usr/.work,目录主要包含以下内容:

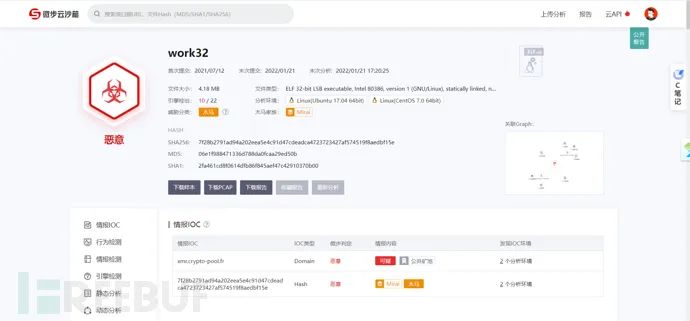

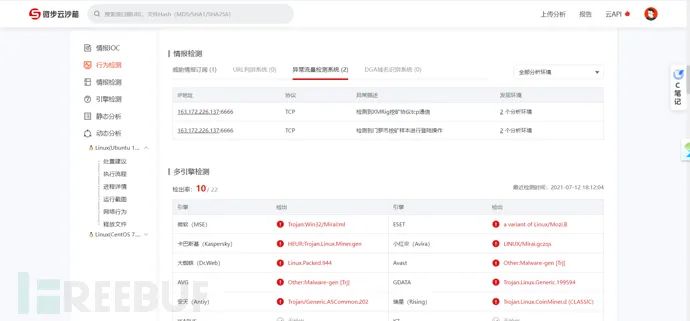

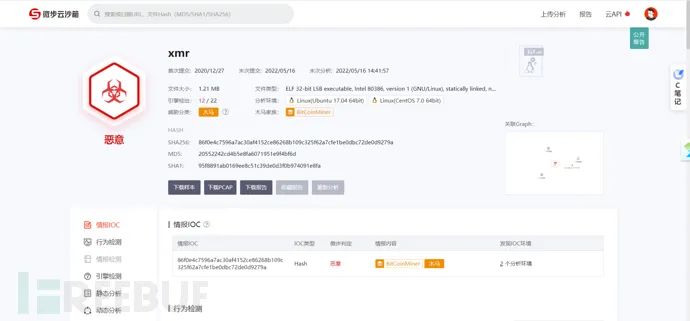

通过沙箱分析文件work32和xmr,发现恶意url:xmr.crypto-pool.frh和IP:163.172.226.137;URL的域名为矿池地址,确定为挖矿病毒。

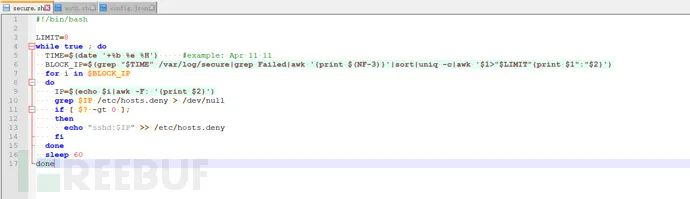

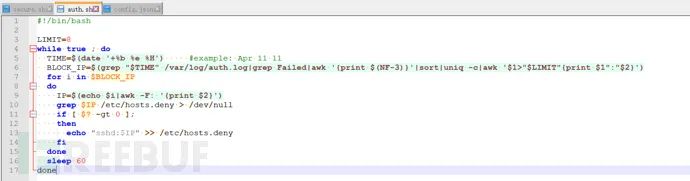

通过“auth.sh”和“secure.sh”文件所在路径,可以找到进程对应的文件。

通过分析“auth.sh”和“secure.sh”文件,发现代码均为封禁暴力破解IP。

通过分析“config.json”文件,发现其中包含恶意URL:xmr.crypto-pool.fr

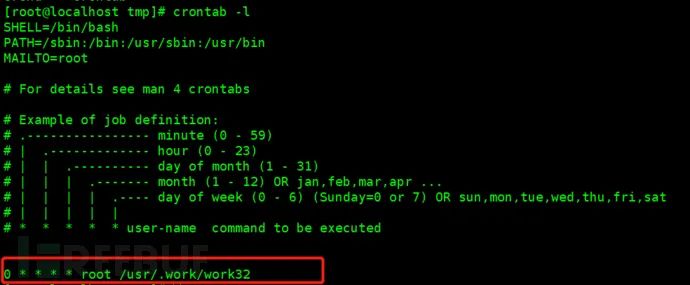

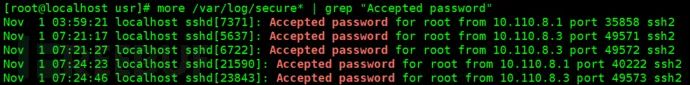

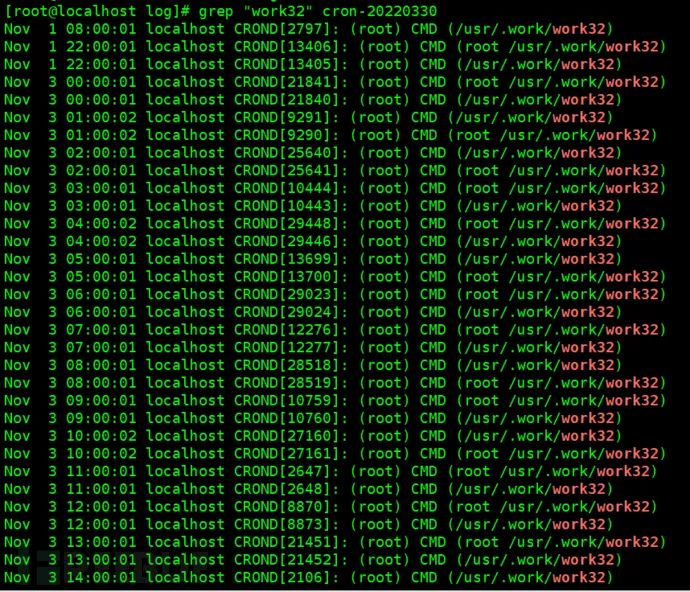

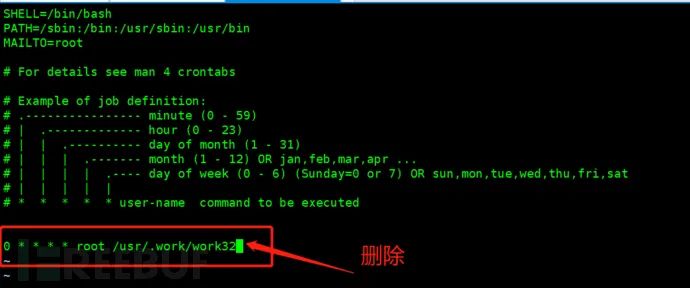

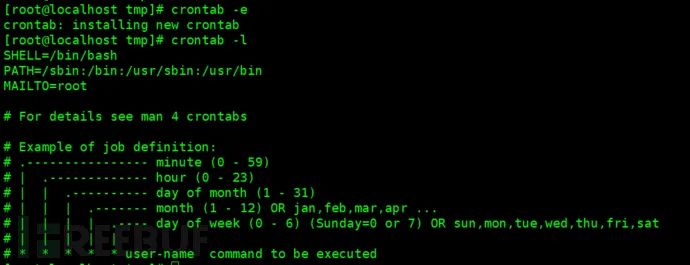

排查计划任务过程中发现进程“work32”的计划任务。

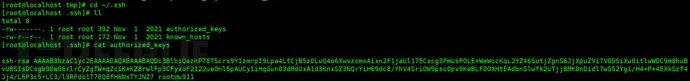

排查ssh公钥,发现可疑公钥。

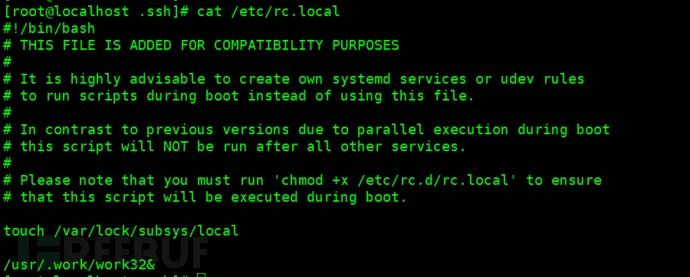

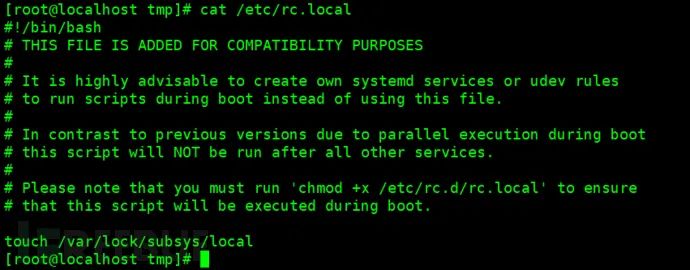

通过/etc/rc.local排查主机启动项,发现存在挖矿程序开机自启,并在后台运行。

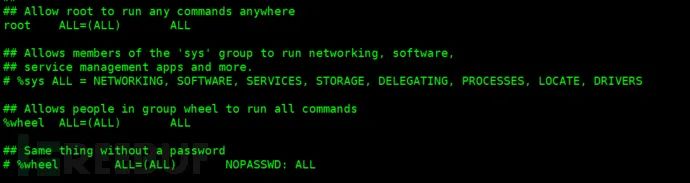

通过/etc/sudoers查看拥有sudo权限的用户,发现隐藏用户%wheel

通过查看病毒文件的创建时间,判断主机感染病毒的时间为11月1日。

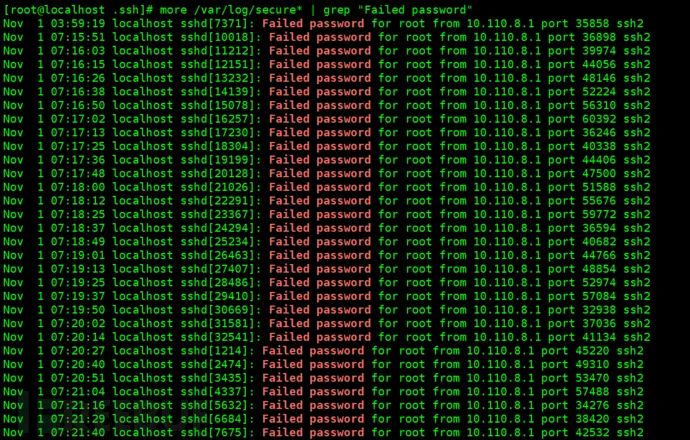

通过查看主机日志,发现在感染时间对主机进行ssh爆破登录失败的账号均为root,ip为10.110.8.1和10.110.8.2。

登录成功的IP为10.110.8.1和10.110.8.3。

查看定时任务日志,“work32”定时任务日志最早的出现的时间是在2021年11月1日 08:00:01。

0x03 病毒处置

清除ssh公钥。

中止恶意进程。

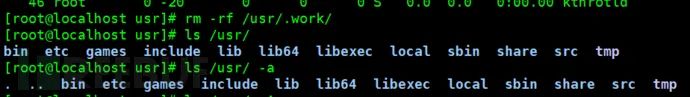

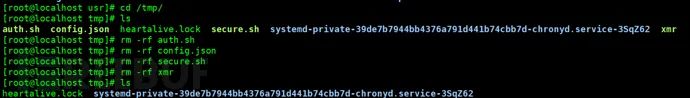

删除病毒文件目录。

删除开机启动项/etc/rc.local中病毒进程,删除前进行备份。

删除计划任务。

重启服务器。

挖矿程序已被清除。

0x04 总结

综上所述,IP“10.110.8.1”于“2021-11-01 03:59:17”通过sshd暴力破解root用户弱口令,在“03:59:21”成功拿到root账号并先后以“10.110.8.1”,“10.110.8.3”成功登录,通过ssh远程连接将work32文件上传并进行执行操作,并以rsa算法生成ssh加密连接通道,以及创建计划任务的启动项;因为启动work32挖矿程序造成服务器CPU使用率过高异常或者卡顿现象