谷歌发布开源漏洞扫描工具OSV-Scanner

12月13日,谷歌发布开源漏洞扫描器OSV-Scanner,旨在提供轻松获取各项目漏洞信息的渠道。

谷歌软件工程师Rex Pan在安全媒体The Hacker News的文章中表示,这款基于Go语言的工具依托开源漏洞(OSV)数据库,能将“项目的依赖项列表与影响其中依赖项的漏洞相关联”。

Pan补充道:“OSV-Scanner能生成可靠的高质量漏洞信息,弥合开发者的包列表与漏洞数据库中信息之间的差距。”

该工具利用从OSV.dev数据库中提取的数据来识别项目的所有可传递依赖项,凸显出相关漏洞。

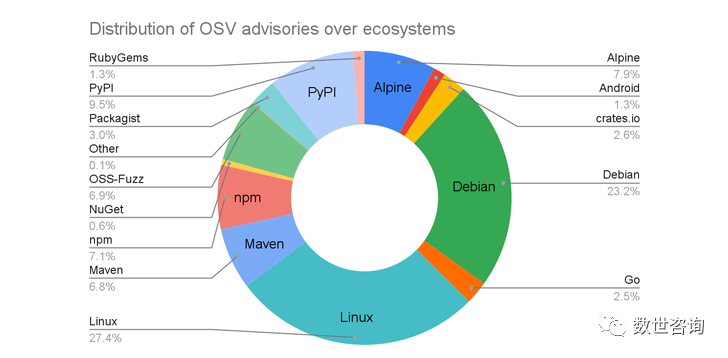

谷歌进一步表示,此开源平台支持16个生态系统,覆盖所有主流编程语言、Linux发行版(Debian和Alpine),以及Android、Linux内核和OSS-Fuzz。

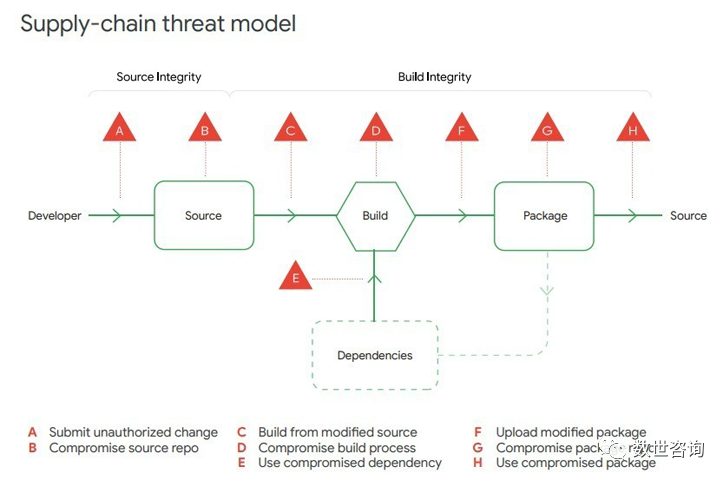

图1:供应链威胁模型

图1:供应链威胁模型

这种扩展令OSV.dev从一年前的1.5万个安全警报提升至超过3.8万个咨询的存储库,其中Linux(27.4%)、Debian(23.2%)、PyPI(9.5%)、Alpine(7.9%)和npm(7.1%)占据了前五位。

至于未来走向,谷歌指出,公司计划通过构建“高质量数据库”的方式纳入对C/C++漏洞的支持,其中涉及向CVE添加“精确的提交级元数据”。

图2:OSV咨询在开源生态中的分布

图2:OSV咨询在开源生态中的分布

作为谷歌加强软件供应链安全工作的一部分,OSV-Scanner在GUAC(Graph for Understanding Artifact Composition:工件构成图)发布近两个月后推出,补充软件工件供应链级别(SLSA)。

上周,谷歌还发布了新一期“安全视角”报告,呼吁机构和企业开发并部署通用SLSA框架,从而防止篡改、提高完整性和保护软件包免遭潜在威胁破坏。

谷歌提出的其他建议还包括承担额外的开源安全责任和采取更全面的方法来应对风险,如近年来Log4j漏洞和SolarWinds事件所带来的风险。

谷歌宣称:“软件供应链攻击通常需要强大的技术能力和长期的不懈努力才能做成。高端攻击者更有可能同时具备实施此类攻击的意图和能力。”

“大多数机构和企业都对供应链攻击防不胜防,因为攻击者肯花时间入侵与客户网络建有可信连接的第三方提供商,然后利用此信任关系深入挖掘其最终目标的网络。

OSV-Scanner开源地址:https://github.com/google/osv-scanner