2023年云安全投资最大热点:CIEM

在即将到来的2023年,越来越多的CISO必须面对这样一个现实:只有在帮助企业实现收入增长的基础上,才有可能获得更多安全预算。因此,CISO需要重点关注如何确保多云安全,因为只有保障多云安全才能推动新收入模式的同时发挥遗留IT系统和云的价值。根据Flexera的2022年云状况报告 ,多云已是最受欢迎的云基础设施,89%的企业都已经采用。

多云策略意味着企业在与云服务商的谈判中可获得更大的议价空间。而且,多云也是避免供应商锁定的绝佳方式。大型企业还希望通过多云获得更出色的全球业务地理覆盖范围。

多云越膨胀,就越需要在每个云实例和平台上实施最低权限访问。这就是CISO越来越关注云基础设施授权管理(CIEM)的主要原因之一。

定义CIEM

Gartner将CIEM定义为一种软件即服务(SaaS)解决方案,用于通过监控和控制权限来管理云访问。CIEM使用“分析、机器学习(ML)和其他方法来检测帐户权限中的异常情况,例如累积权限以及休眠和不必要的权限。CIEM是理想的最小权限方法的补救和实施方案。”

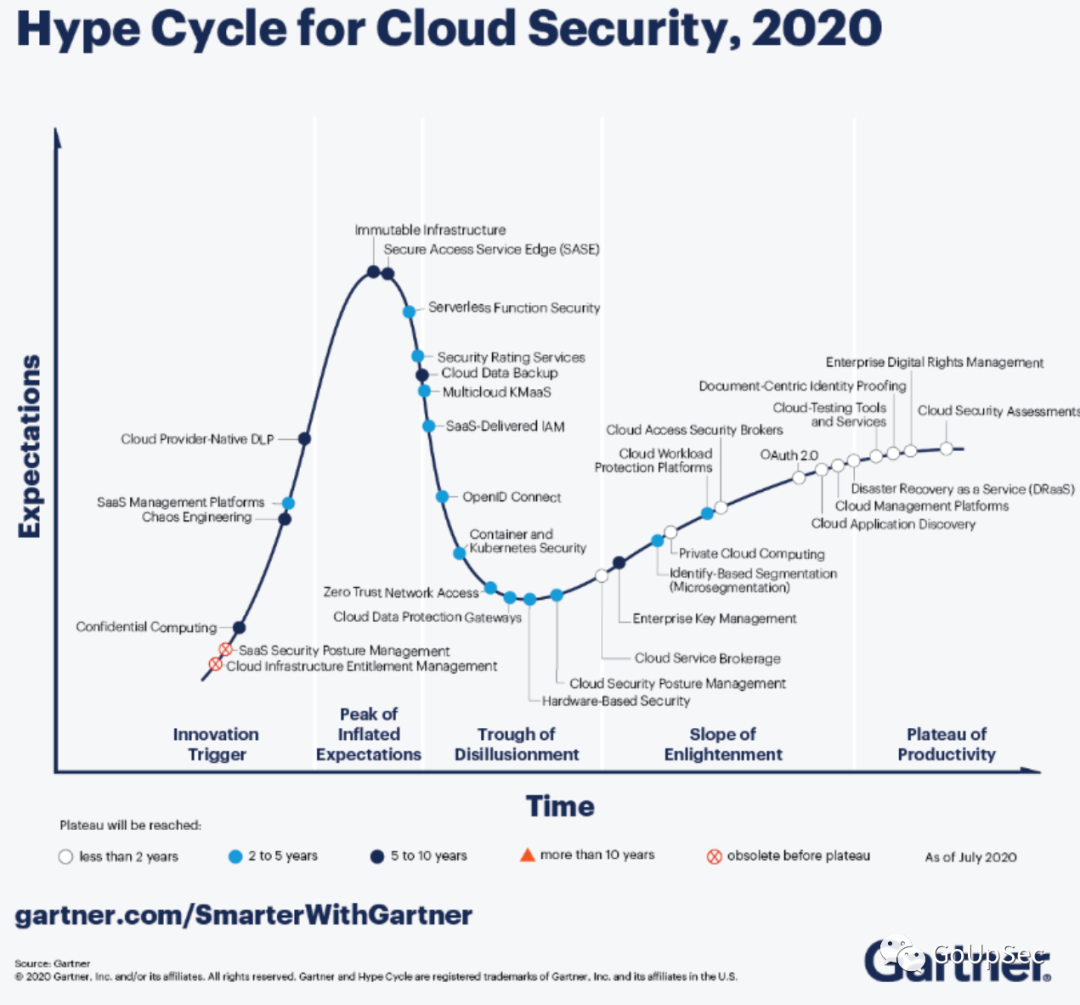

2020年Gartner首次在云安全炒作周期图中提及CIEM

多云是零信任的一个重大挑战

每个大规模云服务商都有独特的方法来解决其平台的IAM、PAM、微分段、多因素身份验证(MFA)、单点登录(SSO)以及客户在多云环境尝试实施零信任网络访问时面临的其他主要挑战。

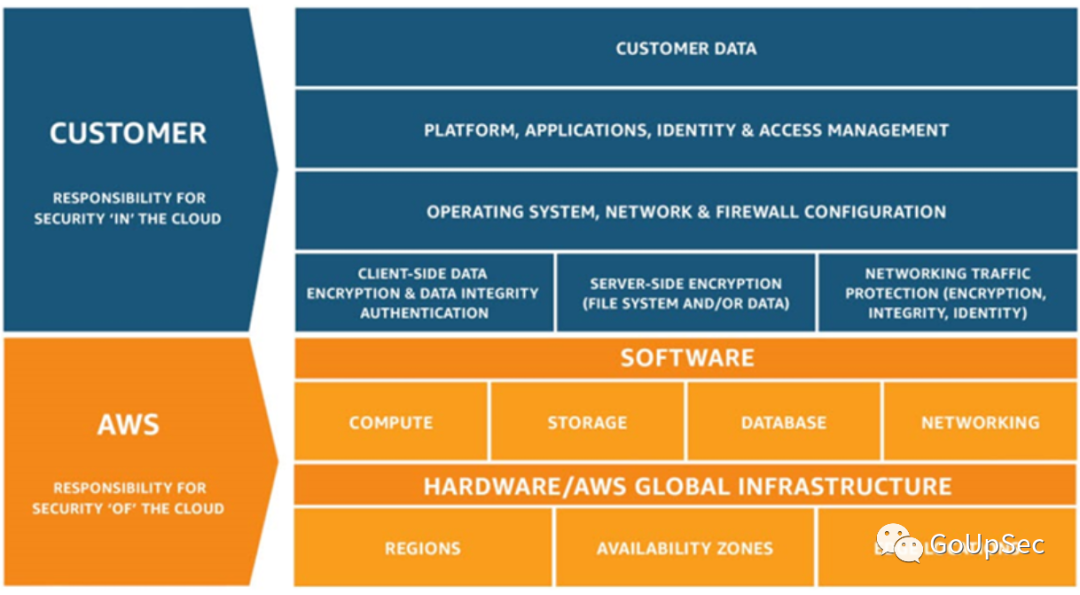

Gartner预测,到2023年身份、访问和权限管理不当将导致75%的云安全故障。多云配置越复杂,就越成为零信任实施的雷区。CISO及其团队通常依赖云安全责任共担模型,并将其作为规划框架来定义谁负责多云技术堆栈的哪个区域。

许多企业都依赖AWS版本,因为它可以直接定义IAM。由于每个超大规模云服务商只为其平台和技术堆栈提供安全性,CISO及其团队需要自己确定并验证可跨每个超大规模企业云平台的最佳IAM、PAM、微分段和多因素身份验证(MFA)应用程序和平台。

“现有的云安全工具不一定能解决云基础设施的特定问题,”CrowdStrike产品管理和云安全高级总监Scott Fanning指出:“身份安全不一定内嵌在云基础设施的DNA中,云提供商本身已经在他们的控制中增加了太多的粒度和复杂性。”

CIEM的设计目标之一是通过强制执行最低权限访问、消除对端点以及人类和机器身份的任何隐式信任来帮助缩小多云之间的安全差距。其根本目标是从多云基础设施中消除隐含的信任。如果没有一个总体治理平台,这并不容易做到,这也是CIEM今天获得市场动力的原因之一。

责任共担模型定义了客户与云服务商各自的安全责任。但在多云环境,实施零信任通常会暴露责任共担模型未覆盖的云间长期存在的安全漏洞。资料来源:AWS责任共担模型。

多云配置越复杂就越难以管理,即便是经验丰富的员工也容易犯错误。因此,CIEM倡导者指出需要自动化规模治理和配置监控以减少人为错误。

Gartner预测,今年将有50%的企业无意间将某些应用程序、网段、存储和API直接暴露给公众,高于2018年的25%。此外,Gartner还预测,到2023年,99%的企业云安全故障将由未正确配置的手动控制引起。

为什么CIEM的重要性与日俱增

控制云访问风险是当今CIEM市场的驱动力。CISO依靠风险优化方案来平衡他们的预算,而CIEM提供的价值使其成为预算组合的一部分。此外,通过为混合和多云IaaS环境中的权限治理提供时间控制,CIEM平台可以大规模实施最小权限管理。

领先的CIEM供应商包括Authomize、Britive、CrowdStrike、CyberArk、Ermetic、Microsoft(CloudKnox)、SailPoint、Saviynt、SentinelOne(Attivo Networks)、Sonrai Security、Zscaler等。

高级CIEM平台依靠机器学习(ML)、预测分析和模式匹配技术来识别帐户权限中的异常情况,例如帐户积累了休眠和不必要的权限。从零信任的角度来看,CIEM可以对任何端点、人或机器身份实施和修复最低权限访问。

Fanning表示,CrowdStrike的CIEM方法使企业能够防止由于公共云服务提供商的云授权配置不当而导致基于身份的威胁变成漏洞。他指出,关键设计目标之一是强制执行对云的最低特权访问,并提供对身份威胁的持续检测和补救。

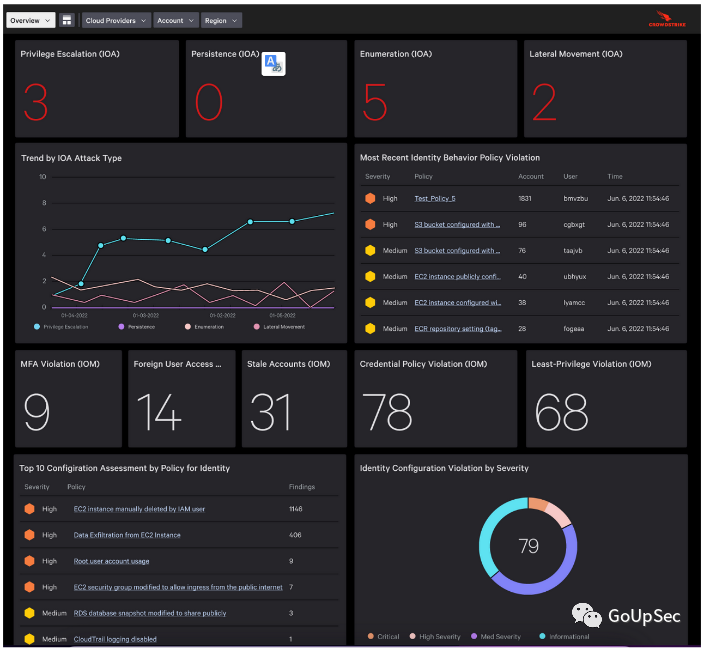

CrowdStrike的CIEM仪表板通过攻击指标(IoA)、策略违规、身份策略配置评估、横向移动和证书策略的最低权限违规,提供对趋势安全问题的洞察。

CIEM值得投资的五大原因

追求零信任战略的CISO追求速效,尤其是在当今预算紧张的情况下。CIEM有潜力在五个关键领域提供可衡量的结果:

- 在混合云和多云环境中预测和预防基于身份的威胁可提供可衡量的结果,这些结果可用于量化风险降低。

- 事实证明,CIEM在可视化、调查和保护所有云身份和权限方面也非常有效。

- CISO认为,CIEM正在大规模简化特权访问管理和政策实施。

- CIEM使得在最先进的平台上部署之前执行一键修复测试成为可能。

- CIEM可以足够快地集成和修复,不会减慢开发运营速度。