记录一次wordpress渗透测试实战

0x00 前言

昨天晚上,下班回到家正闲得没事做的时候,突然想起来之前和扣扣群里的群友玩游戏的时候群友搭了一个语音服务器,于是好奇心和职业病指引我去那个域名看看是啥网站,于是有了这一次的渗透之旅

0x01 信息收集

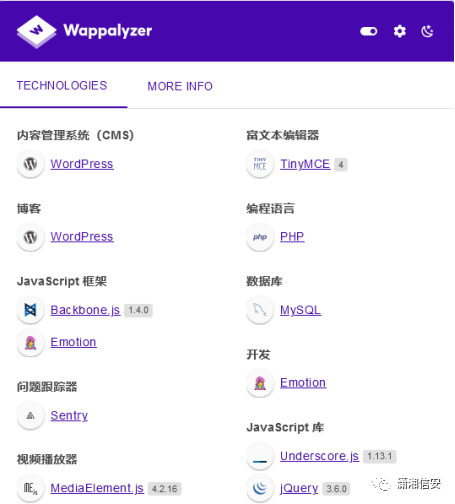

群友的域名是这个: Xxxxxxx.top,是一个个人博客,群友也是一个代码人。看来这是他的个人博客,检测到浓度

看了看用的是世界上最安全的wordpress,看来这站不好拿啊,一般wordpress的前台没啥问题,但是如果登陆到管理员后台基本上就寄了。

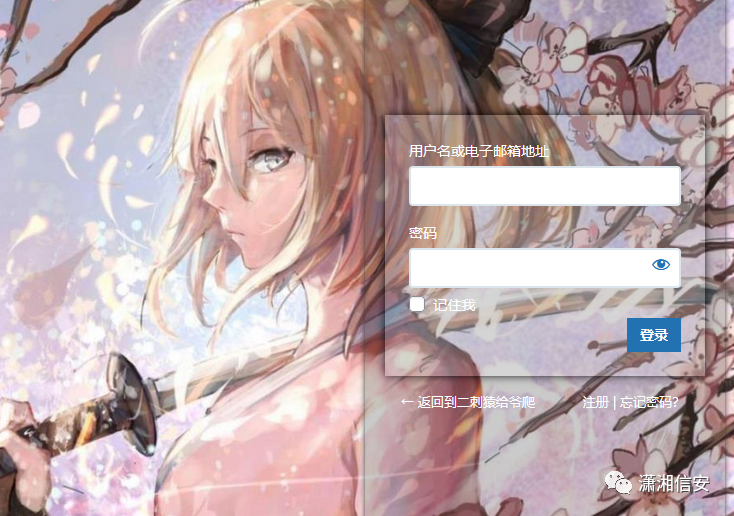

点击登陆

冲田总司登录框,发现有注册

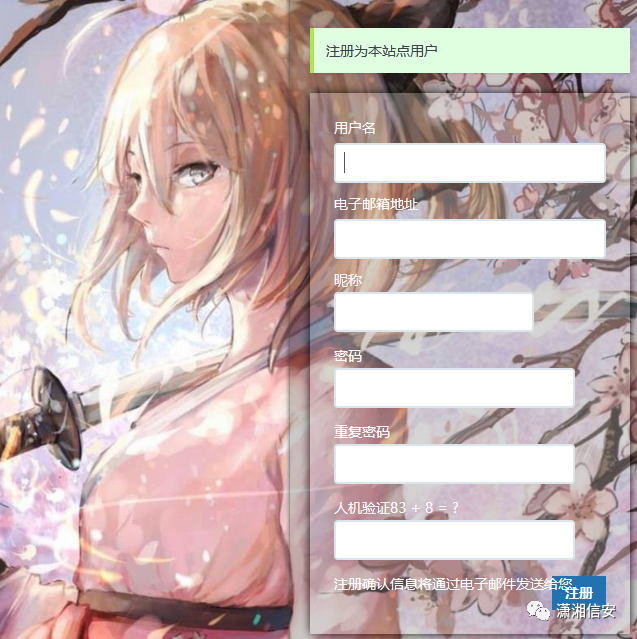

那就注册一个

登陆一下没什么功能,寄! 暂时没用了

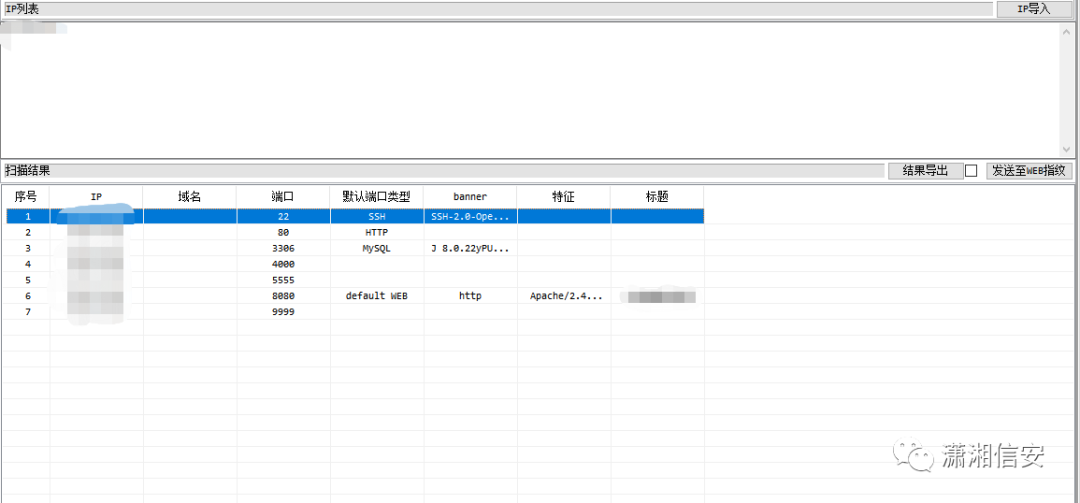

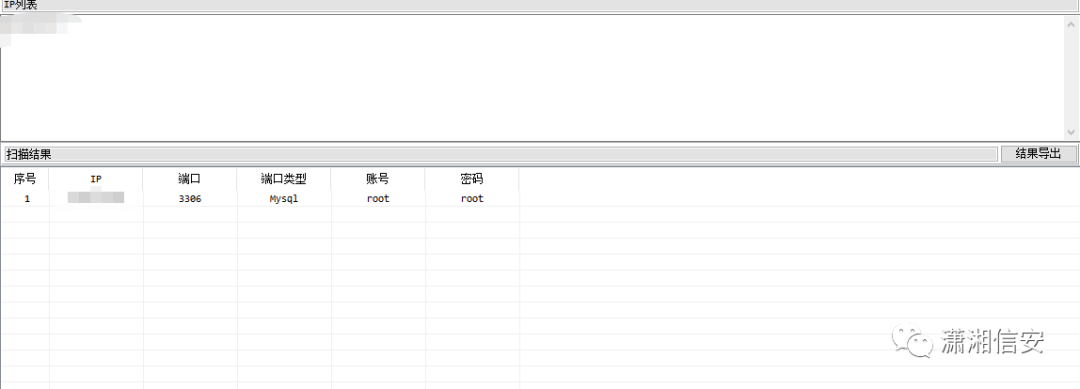

那就扫一下端口,发现mysql部署在公网,好家伙,这不给你炸了

我直接无语子,果然一般的代码人安全意识都没有那么好,毕竟不是安全人

0x02 开始渗透

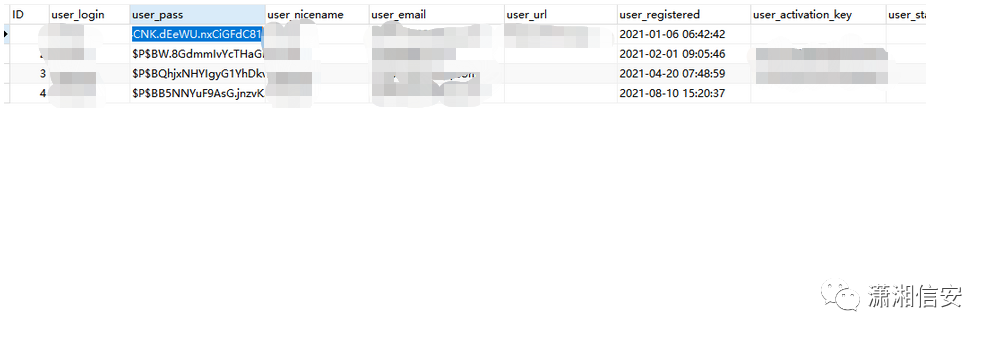

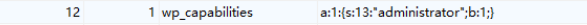

随便整个mysql远程连接工具,找找管理员密码, WPS的账号信息存在wp_users里面

密码经过常人看不懂的加密了,我尝试修改了密码,发现其他账号是能成功修改的,但是唯独管理员修改了密码也提示错误,密码又解密不了,真是绝绝子.

好家伙,一时间竟没有了头绪,但是来都来了,又怎么能放弃呢。

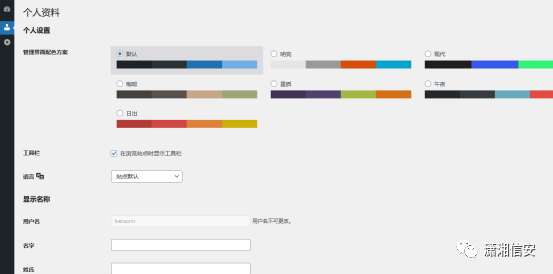

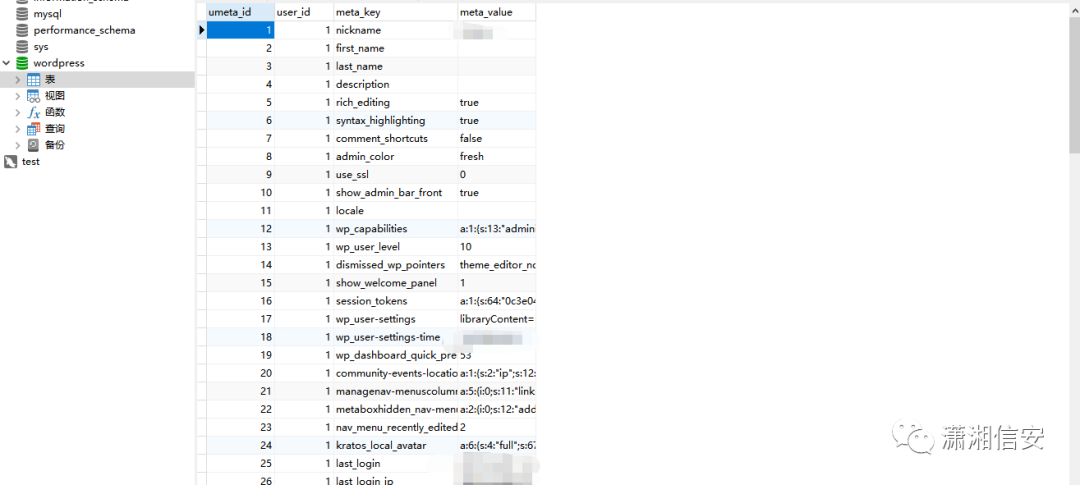

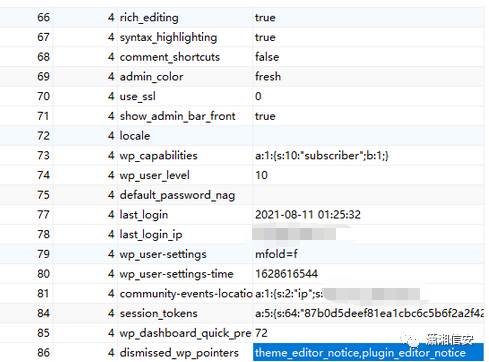

接着翻了一下数据库,发现有一个wp_usermeta的表很特殊,我怀疑这是不是分配用户权限的地方

很快一个地方就引起了我的注意

本文盲去查了一下,发现是 帕瓦 的意思 !!!

找到描述自己的那一部分,发现我的 帕瓦是普通用户,替换之

再次登陆,权限拉满,这波芜湖起飞

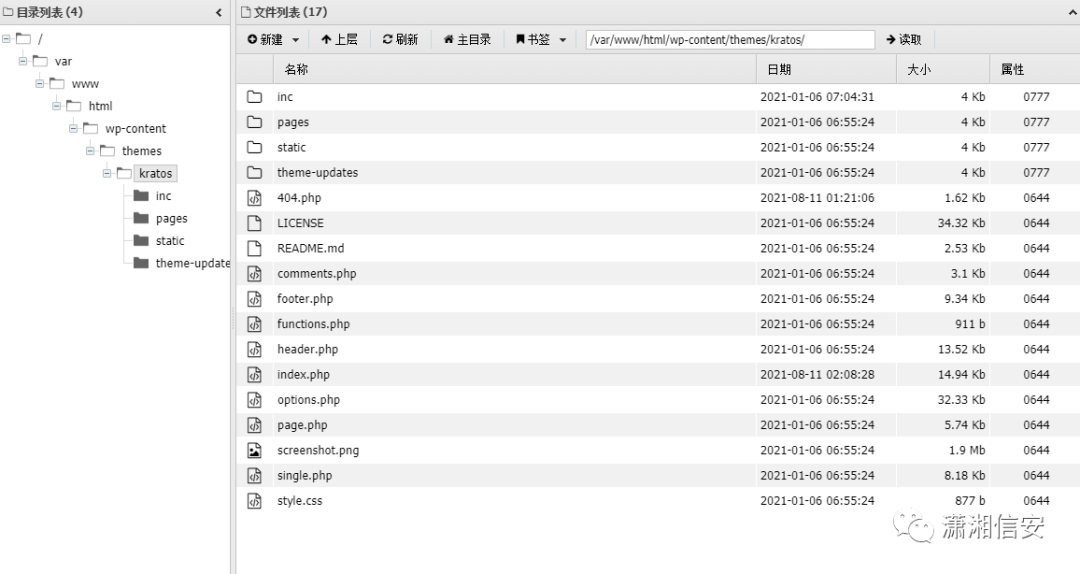

接下来就简单了,我已经看到shell在招手了,在后台修改主题文件的配置,加入一句话木马

访问一下,发现可以访问,路径为

url+/wp-content/themes/+主题名/+修改文件的文件名

蚁剑一波带走 寄! 告知小伙伴,继续上班,话说我上午上班都在写博客,该吃午饭了O(∩_∩)O

0x03 总结

本次渗透过程比较简单,主要还是通过公网的3306成功爆破得到数据库数据,再通过对比数据库内容提升权限,然后使用wordpress后台通杀拿shell,完成渗透。

但是处处需要细心和耐心,否则有些东西就会错过导致渗透的失败。一开始我在访问主题文件的时候是403的,那个404.php一开始我也是被拒绝访问的,不知道是什么原因,直到最后才找到了一个能成功访问的php页面。

昨晚搞完都两点半了,渗透狗就是肝出来的。