特征码免杀

VSole2023-01-16 10:39:39

特征码又称电脑病毒特征码,它主要由反病毒公司制作,一般都是被反病毒软件公司确定为只有该病毒才可能会有的一串二进制字符串,而这字符串通常是文件里对应程式码或汇编指令的地址。杀毒软件会将这一串二进制字符串用某种方法与目标文件或处理程序作对比,从而判定该文件或进程是否感染病毒。

原理

杀毒软件通过提取文件的特征码在病毒库中匹配的方法扫描病毒,那么只要能够修改病毒的特征码,使其与病毒库存储的特征码不匹配,就能够实现病毒的免杀。

测试工具: c32asm MyCCL复合特征码定位系统 CcRemote远控 最新版360

过程

打开远控工具,生成一个木马

它默认的监听端口是8088

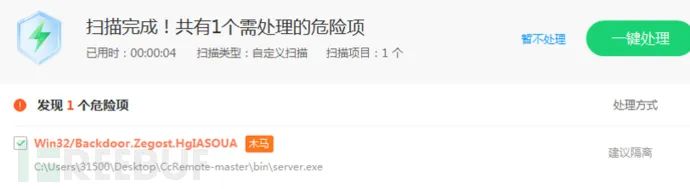

360查杀木马,报毒

定位特征码

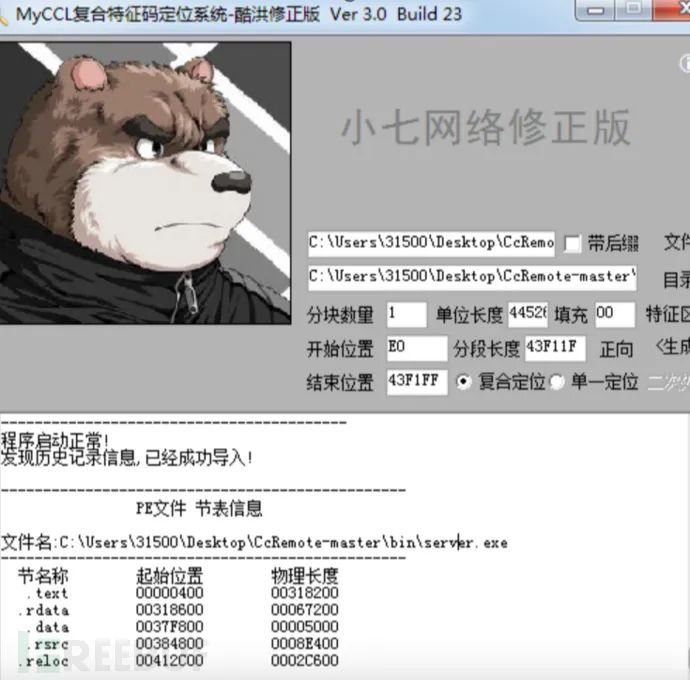

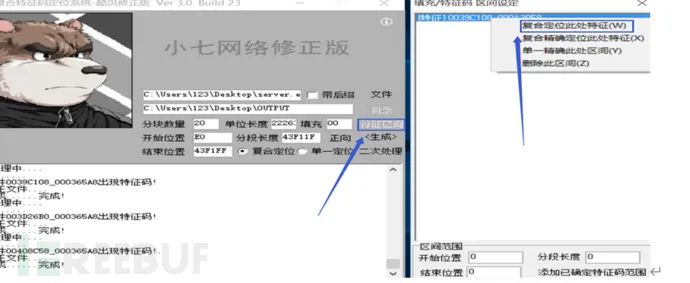

打开MyCCL,选择木马打开

流程

流程: 1.修改分块数量并且生成 2.用杀软查杀目录并且删除报毒的分块 3.点击二次处理,并继续用杀软查杀目录 4.定位特征

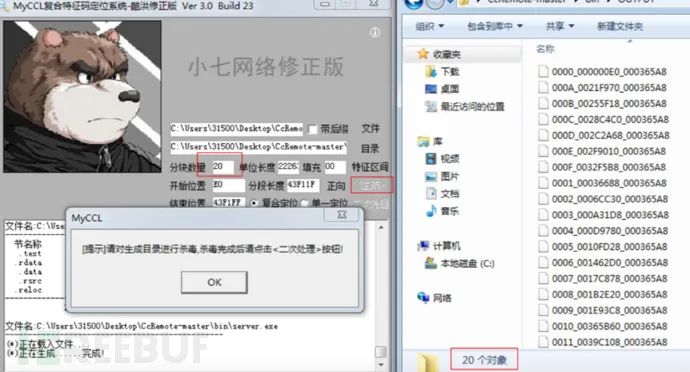

1、先修改分块数量为20(也可以根据自身情况分成其它的数量),点击生成后,会在OUTPUT目录下生成20个文件分块

2、使用360查杀OUTPUT目录,这里查杀出四个

3、点击一键处理将被查杀出来的具有恶意特征的文件删除,同时再次点击二次处理,生成新的20块文件

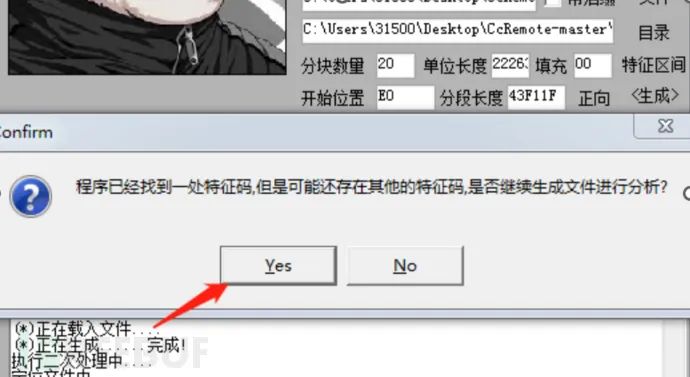

4、最后一直重复上述操作,直到360不再报毒

进入Mcyyl,点击特征区间,右键选择复合定位此处特征

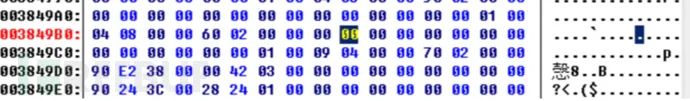

再次从头重复的执行上面的操作,直到将单位长度缩小到2-4之间。下划线后面一段的,便表示单位长度,此处定位到两处特征码,分别是:

00384B03

003849B9

修改特征码

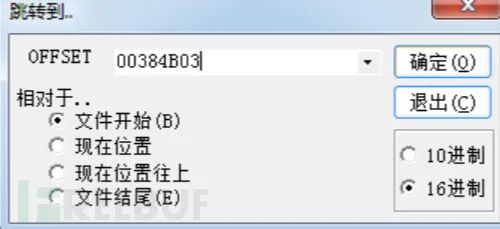

用c32asm打开木马文件,打开方式选择16进制此时

然后右键选择跳转,地址就填写特征码的地址

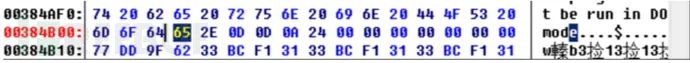

定位到此处

修改一下65的值

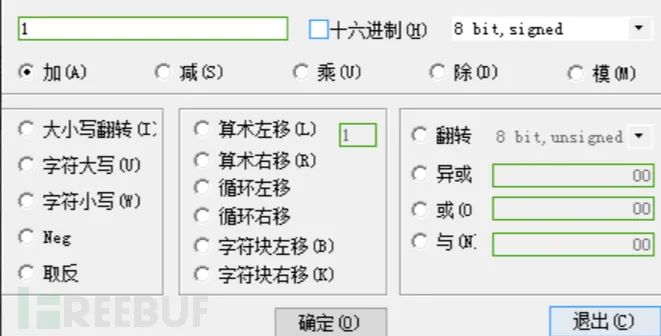

右键选择修改数值,+1

跳转到第二个特征码地址

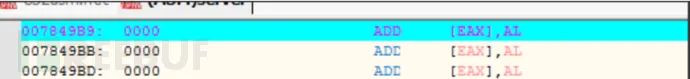

全是0,切换到汇编模式,右键选择 对应汇编模式编辑

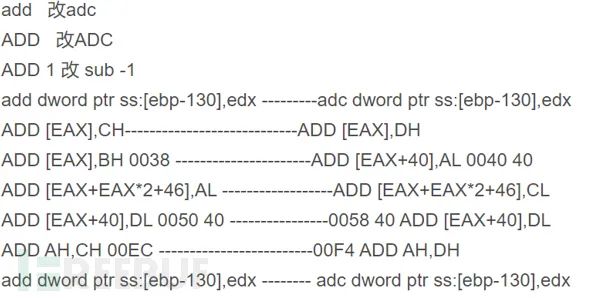

修改一下ADD汇编指令,选择一个等价指令来替换。

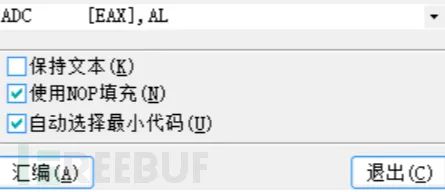

右键点击汇编,这里选择用ADC来代替ADD

点击汇编后,退出并保存。使用360查杀该exe文件,无报毒。

测试可以正常上线 免杀成功

VSole

网络安全专家