2022年度APT组织简要盘点浅析

如果用一个词去代表2022,那一定是风云变幻——世界局势错综复杂、全球经济一落千丈、新冠疫情虎视眈眈……在这种环境下,就连本应受益于线上活动增多的互联网行业都无法独善其身,却有一伙人闷声发大财,那就是潜藏于暗处的黑客,尤其是APT组织。

用“风云变化”去形容今年的APT活动,同样是适用的。尽管大多因素对他们是有利的,他们还是深深受到了这些因素的影响,也利用了这些因素化为自己的力量。

在今年繁多的APT组织和攻击事件中,我们各选出五个典型,以求带大家窥见APT的冰山一角。

APT组织,依然都是些老朋友:海莲花、Lazarus、NSA(政府组织)、Sandworm和MuddyWater。

海莲花

归属地:越南

目标领域:政府、科研

攻击目标:中国、越南

攻击方式:鱼叉攻击、水坑攻击

海莲花自15年被发现后,一直持续活跃至今。越南是他们的主要攻击目标,但中国在他们的攻击列表中也相当靠前。今年他们对中国关键基础设施、核心制造业厂商发起攻击,意图窃取机密资料。海莲花组织应用最新技术相当积极,攻击范围也很广,今年则将目标集中在关键基础设施、高新及核心制造业等重要单位和公司,可见策略有一定变化,应该是打算放长线钓大鱼或是有了具体的攻击目标。

Lazarus

归属地:朝鲜半岛

目标领域:工业科研、外交外贸、媒体金融、核设施

攻击目标:中国、韩国、美国、印度等

攻击方式:鱼叉攻击、社工攻击、水坑攻击

Lazarus依然执着于攻击韩国目标,且保持着对加密货币的兴趣。和上面的海莲花不同,Lazarus有着极强技术的同时,也进行着“经济活动”,安全研究员也不止一次捕获到朝鲜相关黑客疑似干私活攻击金融目标。今年他们对各种加密货币和平台进行了多次攻击,数量多,影响大,不出意外将大量资产收入囊中。至少在可以预见的虚拟货币未全面崩盘的未来,这种攻击都将持续下去。

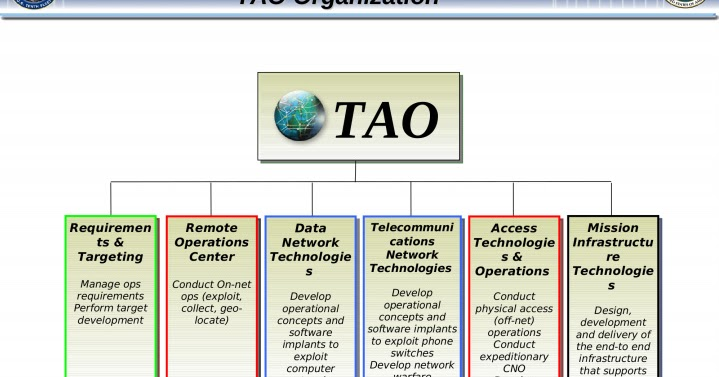

NSA(政府组织)

归属地:美国

目标领域:关键基础设施、工业科研、航空航天、政府军事等

攻击目标:中国、俄罗斯、伊朗、巴基斯坦

攻击方式:水坑攻击、鱼叉攻击

NSA是五个典型中唯一展露在外有名有姓的官方组织,和今年国内一次重大攻击事件息息相关——西工大遭NSA长期渗透窃取机密信息。NSA作为官方组织从不隐藏它的恶意,技术水平也不可谓不强,此前波及全球的WannaCry使用的即是受雇于NSA的Shadow

Brokers泄露工具包中的漏洞。此次攻击依然展现了世界顶级的黑客水平,使用了大量漏洞和工具,痕迹也消除得干干净净,给发现、响应和溯源带来了极大困难。当然不仅仅是西工大,国内的各个政府组织、学术机构、企业公司等都存在一定的被攻击痕迹。

Sandworm

归属地:俄罗斯

目标领域:政府、教育、能源机构、电信运营商

攻击目标:欧美国家、乌克兰、北约

攻击方式:鱼叉攻击

今年最大的军事冲突俄乌冲突引出来的,是Sandworm组织。该组织虽不如Gamaredon活跃,但在此次冲突中更能体现出热战中网络战的作用。相比下,它对政治、经济等方向机密情报兴趣略淡,更倾向于直接搞破坏,径直选择关键基础设施等重要部门发动攻击,采用数据擦除这种终极手段破坏服务。据称该组织直接听命于俄罗斯情报机构GRU,采取这种手段不足为奇。

MuddyWater

归属地:伊朗

目标领域:政府、能源机构、电信运营商

攻击目标:以色列、美国

攻击方式:鱼叉攻击

MuddyWater则是活跃于另一个战场中东的老牌APT组织,疑似伊朗官方资助的MuddyWater从美欧攻击到中东,不放过任何一个目标。今年它也进行了升级,变种层出不穷,TTP不断更新。

安全有话说

粗略翻看几个APT组织后,可以从中发现一些APT演变趋势,仅以部分样本在此进行简单的总结:

行业上,APT对机密信息兴趣不减,例如政府部门的文件、学术机构的资料等,但对于关键基础设施的兴趣大大增加。在此之前,有震惊世界的震网病毒,也有小规模针对水利等部门的试探性攻击。今年可能有政治关系紧张、关键基础设施暴露增加、安全技术演进等因素合并作用,针对关键基础设施的破坏性攻击大大增加,包括核心制造业也面临同样的问题,一旦破坏成功会极大影响民生,将是未来热战燃起后的主战场。核心制造业、医疗、金融包括互联网等存在一定壁垒的行业仍旧是攻击者眼中的香饽饽,在平时依然是机密信息这个难啃的硬骨头外不错的目标。

攻击方式上大多依然以社工和钓鱼攻击为主,各种钓鱼攻击防不胜防。当然钓鱼攻击也是可以玩出花,疑似朝鲜黑客再次用假招聘钓鱼攻击给安全意识差的人上了一课,也给了安全圈攻防更多思路。钓鱼成功后基本还是老一套,只不过今年在窃取信息外掺入了更多手段,勒索、挖矿都在其中,这可能也与黑客的目的转变有关。要说最离谱的,DDoS也被用于正式的网络战,甚至把网友也拉下水成为参与者:俄乌冲突中黑客创建DDoS网站号召网友参与攻击,也有黑客攻破网站后把DDoS脚本嵌入其中,这种方式无疑给往常的DDoS防护方式提出了挑战,迫使使用最简单粗暴的扩容或关站来对抗。这些花里胡哨的玩法虽然不全是当下正式的APT组织所为,也确实可以作为不为经济利益或者小成本攻击的思路吸纳。供应链攻击一如安全圈预测,逐渐参与到重要目标的攻击中,需要继续关注与防护。

热点上不得不提的还是Lazarus,一直执着于加密货币的还真不是那么多。加密货币市场短期萧条看来并没有降低他们对加密货币未来的期望,多次进行着窃取加密货币的攻击行动。在利益方面,同样有一些技术性较强的攻击用于挖矿甚至勒索软件,安全研究员普遍认为这是APT组织成员的个人或谋私行为,并不会成为流行趋势,但普通公司对这种攻击确实没什么还手之力。

漏洞方面大火的0day都难逃短时的利用热潮,Office漏洞、Exchange漏洞是漏洞利用的主力军,企业应用也处在黑客监控列表的前排。至于今年的现象级漏洞,自然Log4j算一个,尽管刚出时利用图片真真假假,八卦消息刷爆屏幕,但漏洞和利用都实实在在,给防护带来了极大的压力,也给了黑客一个可以长期利用的强力武器。

地区上最明显的就是地缘政治,经济成本从来就不是APT的主要考量因素,目的则是伴着APT出生刻在骨子里的。从攻击者、攻击手段、攻击目标、攻击目的分析都逃不过这个因素。除了上文提到的俄乌、朝鲜、中美,南亚等地APT组织今年同样为APT数据出了不少力(如蔓灵花等)。无疑,在对立更明显的未来,政治将成为APT攻击预测的重要参考。

年度预测

回顾过去的APT攻击后,也可以结合其他安全方向的资料大胆对未来APT进行预测:

同去年一般,供应链攻击依然是未来面对APT进行安全防护的重中之重,相比社工和钓鱼,供应链攻击如同0day,是几乎无法防御的必杀技,需要依靠新型的防护方式、完整的防护链路和完善的数据保护阻挡黑客的脚步。

攻击方向上需要注意的则是远程办公和移动端防护,如今线下活动虽然逐步恢复,仍有不少公司保持甚至决定改用远程办公,大大增加了资产暴露风险。这种条件下,个人电脑和移动设备都会成为绝佳的入口,VPN的应用和安全意识培训这些平日容易被忽视的措施就显得尤为重要。

远程办公趋势渐缓,服务上云进度不止,没啥说的,云服务提供商和乙方新的一年继续努力。

攻击方式上则要适应网络战的思路,要对数据擦除甚至水利投毒(比如通过调整配方比例的方式)等做好心理准备和应对策略,民生相关的网络安全防护一刻不能放松。

提及网络战,有个有趣的话题就是各国今年陆续成立的“太空部队”,太空部队中也建立了网络安全部门,卫星的安全研究或许可以提上日程。

最后有个题外话,今年年末AI应用的快速发展确实超出了预期,AI绘画、AI对话(Chat GPT)等都引起了激烈的讨论,同时衍生出了一些安全问题和思考。有安全圈人士研究发现,ChatGPT绕过行为限制后,可以直接给出接近可用的恶意代码和攻击思路,联系上文公众参与的DDoS攻击(可能出于好玩也可能是真的有攻击意愿),需要进一步完善网络安全相关法律法规、管理网络安全资源、加强网络安全防护,避免进入全民大APT时代。