奇安信威胁情报中心:本周高级威胁情报解读(2021.11.04~11.11)

2021.11.04~11.11

攻击团伙情报

- 起底国家级APT组织:摩诃草(APT-Q-36)

- APT活动中的Windows系统本地提权漏洞及技术分析

- Lazarus Group的NukeSped恶意软件分析

- Lyceum APT组织针对中东和非洲的ISP、电信公司的攻击活动披露

- Patchwork伪装巴基斯坦联邦税务局的鱼叉攻击活动

- 乌克兰确认俄罗斯FSB中五人为Gamaredon组织成员

- APT组织蔓灵花针对巴基斯坦政府机构展开定向攻击

攻击行动或事件情报

- 软件供应链来源攻击分析报告

- 新的Magecart组织利用浏览器脚本逃避虚拟机和沙箱

- Zebra2104为三个威胁组织提供初始访问代理

- 钓鱼邮件冒充Proofpoint收集用户凭据

- 攻击者利用ELF可执行文件针对WSL环境

- ITG23组织与TA551组织合作分发恶意软件

- TeamTNT利用被盗的Docker Hub帐户进行挖矿

- Npm官方仓库遭遇coa等恶意包投毒攻击

恶意代码情报

- 利用呼叫中心分发BazaLoader恶意软件

- 钓鱼邮件伪装供应清单传播MirCop勒索软件

- 2021 年 Buer Loader 活动回顾与分析

- 攻击者利用DatopLoader分发QakBot木马

漏洞情报

- 思科修复硬编码凭据和默认SSH密钥漏洞

- Linux内核的TIPC模块中存在严重RCE漏洞

- 微软发布11月更新,修复6个0day在内的55个漏洞

攻击团伙情报

01、起底国家级APT组织:摩诃草(APT-Q-36)

披露时间:2021年11月10日

情报来源:https://www.wangan.com/p/7fygf3d296a4a678

相关信息:

虎符智库特约奇安信集团旗下红雨滴团队,开设“起底国家级APT组织”栏目,逐个起底全球各地区活跃的主要APT组织。本次锁定是在南亚地区且较为活跃的另一APT组织:摩诃草。

摩诃草是具有南亚背景的APT组织,持续活跃超过8年时间,最早攻击活动可以追溯到2009年11月。摩诃草组织攻击目标非常广泛,除中国和巴基斯坦等主要目标,还包括以色列、孟加拉国、美国、英国、日本、韩国等国及中东和东南亚地区。奇安信内部跟踪编号为APT-Q-36。

此外文中将介绍摩诃草组织的背景、攻击手段、相关攻击工具以及著名攻击事件。详情见情报来源链接。

02、APT 活动中的 Windows 系统本地提权漏洞及技术分析

披露时间:2021年11月08日

情报来源:https://www.wangan.com/p/7fygf3e49f971923

相关信息:

为了更加全面的理解漏洞在APT 攻击中所扮演的角色。奇安信威胁情报中心红雨滴团队聚焦于部分真实APT 攻击活动中所使用的各类Windows系统本地提权漏洞,简要分析这些漏洞原理、利用方式。

在本报告中,奇安信威胁情报中心会以Windows权限提升漏洞作为论述主体,通过研究这些提权漏洞在APT 攻击活动中所扮演的角色并对漏洞威胁性做出简单评定。

最后,基于之前章节的分析和阐述,我们针对APT 组织使用漏洞发展趋势进行总结并提出一些预防建议。由于所涉及到的APT 攻击活动数量较多,且所涉及的APT 活动中使用的提权漏洞也存在一定的重复性,所以本报告以其中影响较大、知名度较高的几次攻击事件为例进行分析介绍。

03、Lazarus Group 的 NukeSped 恶意软件分析

披露时间:2021年11月10日

情报来源:https://asec.ahnlab.com/wp-content/uploads/2021/11/Lazarus-그룹의-NukeSped-악성코드-분석-보고서.pdf

相关信息:

研究人员发布了一份关于从 2020 年左右到最近确认的 Lazarus 组织攻击的分析报告。报告里分析的恶意软件称为 NukeSped,是一种后门恶意软件,可以在攻击者的命令下执行各种恶意操作。文档分析了使用 NukeSped 的整个攻击流程,以及 NukeSped 的功能,从依次确认的分发方法开始,并从攻击者收到的命令或额外安装的恶意代码中详细组织每个步骤。

04、Lyceum APT组织针对中东和非洲的ISP、电信公司的攻击活动披露

披露时间:2021年11月09日

情报来源:https://www.accenture.com/us-en/blogs/cyber-defense/iran-based-lyceum-campaigns

相关信息:

研究人员发现Lyceum组织新的攻击活动,并在以色列、摩洛哥、突尼斯和沙特阿拉伯的电信公司和 ISP 以及非洲的 MFA 中确定了受害者。在这次活动中,Lyceum 使用了两个主要的恶意软件系列,称为 Shark 和 Milan(又名 James)。两个后门都可以通过 DNS 和 HTTP(S) 进行 C2 通信。

Shark 是用 C# 和 .NET 编写的 32 位可执行文件。要运行 Shark,需要在命令行上传递一个包含可执行文件名的参数。Shark 生成一个互斥锁,它使用可执行文件的文件名作为互斥锁值。互斥锁可能确保 Shark 不会在它已经运行的机器上执行,并且执行正确版本的 Shark。

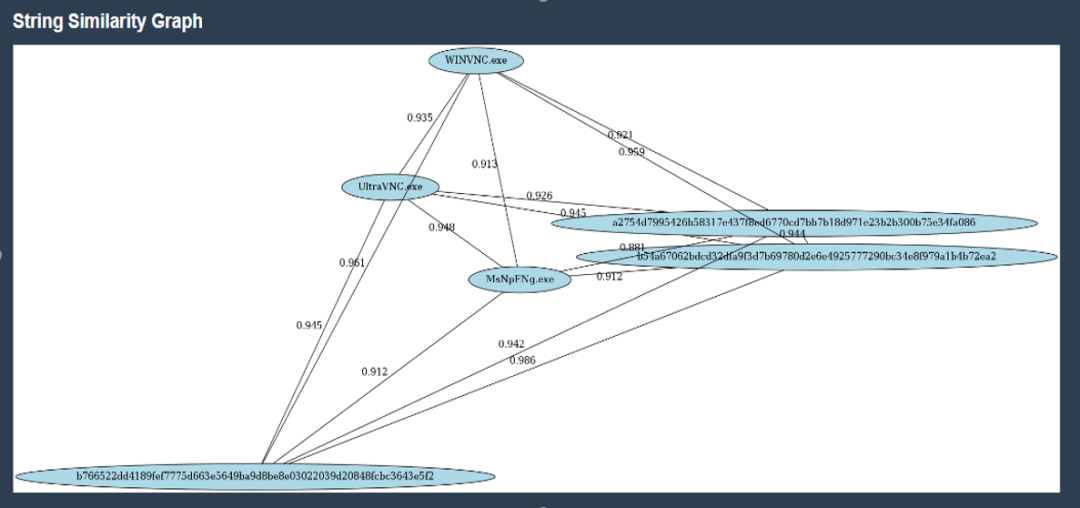

Milan是用 Visual C++ 和 .NET 编写的 32 位远程访问木马 (RAT),可以从受感染的系统中检索数据,并将其泄露到源自域生成算法 (DGA) 的主机。尽管样本之间存在某些差异,但研究人员进行了样本比较,表明Milan样本集群之间具有高度相似性。下图描绘了五个米兰样本,其中每个样本中的字符串与其他后门的代码相似率超过 86%:

05、Patchwork伪装巴基斯坦联邦税务局的鱼叉攻击活动

披露时间:2021年11月02日

情报来源:http://blog.nsfocus.net/apt-patchwork/

相关信息:

研究人员捕获了一封疑似针对巴基斯坦新能源、高新技术等重点企业的钓鱼文档。经过分析,确认该钓鱼文档来自APT组织Patchwork在今年10月份发动的鱼叉攻击活动,文档被伪装成带有巴基斯坦联邦税务局抬头的税收减免申请表,被用于窃取符合减税条件的国家重点企业员工的个人信息。

该钓鱼文档内置了CVE-2017-11882漏洞利用代码,内置的ole对象可以触发Office应用中公式编辑器组件的栈溢出漏洞,从而执行指定的shellcode。通过Shellcode释放Patchwork常用的BADNEWS木马组件。相较以往版本,本次出现的BADNEWS变种木马精简了CnC地址获取逻辑,通过降低行为的隐蔽度,使整体攻击流程更加直接和迅速。

06、乌克兰确认俄罗斯FSB中五人为Gamaredon组织成员

披露时间:2021年11月05日

情报来源:https://ssu.gov.ua/en/novyny/sbu-vstanovyla-khakeriv-fsb-yaki-zdiisnyly-ponad-5-tys-kiberatak-na-derzhavni-orhany-ukrainy

相关信息:

乌克兰主要执法和反情报机构周四披露了涉嫌参与网络攻击的五人的真实身份,这些人被认为是一个名为Gamaredon的网络间谍组织的成员,他们与俄罗斯联邦安全局(FSB)有关联。Gamaredon一直负责一些主要针对乌克兰机构的恶意网络钓鱼活动,其目标是从为了地缘政治利益而破坏 Windows 系统。

据信,威胁行为者对该国的公共机构和关键基础设施进行了不少于5,000次网络攻击,并试图感染1,500多个政府计算机系统,其中大多数攻击针对的是安全、国防和执法机构,以获取情报信息。

07、APT组织蔓灵花针对巴基斯坦政府机构展开定向攻击

披露时间:2021年11月10日

情报来源:https://www.wangan.com/p/7fygf364436052d5

相关信息:

研究人员捕获了一批蔓灵花组织针对巴基斯坦的攻击样本,攻击者仿冒 OpenVPN 的安装包,命名为 “TelecomVPN” 或 “PTAOpenVPN”,其中 PTA疑似指巴基斯坦电信管理局(Pakistan Telecommunication Authority)。该安装包会同时运行木马与正常的 OpenVPN 安装程序。

木马运行过程中,会先删除以往的旧版本木马,再下载执行新的木马。

攻击者会依次判断受害主机,并且只对部分感兴趣的主机进行下发后续木马操作。根据代码来看,攻击者只对运行了某些特定进程的用户感兴趣,并通过关键词 “llll” 判断返回内容中恶意 PE 文件的起始位置。

攻击行动或事件情报

01、软件供应链来源攻击分析报告

披露时间:2021年11月09日

情报来源:https://mp.weixin.qq.com/s/aEU2E3Xt0-9tJ4TPpjAGkQ

相关信息:

2021年10月22日,在无锡举办的2021世界物联网博览会-物联网信息安全高峰论坛上,奇安信威胁情报中心负责人汪列军带来了闭门会议议题《针对中国的供应链来源APT攻击分析》的精彩分享。议题重点介绍了国内遭受的APT供应链攻击的多个案例,披露了多个奇安信威胁情报中心红雨滴团队独家发现的针对我国的APT供应链攻击:包括针对某顶级虚拟货币交易所、某知名在线客服系统、多个国内网络安全公司的APT供应链攻击活动,影响面巨大。而这类来源于供应链并最终造成巨大危害的安全事件其实并不少见。

在本报告中,奇安信威胁情报中心对软件供应链的概念进行了梳理,分析了各环节中已有的事件实例,最后提供一些从供应链安全角度对威胁进行防护的对策和建议。

02、新的 Magecart 组织利用浏览器脚本逃避虚拟机和沙箱

披露时间:2021年11月07日

情报来源:https://blog.malwarebytes.com/threat-intelligence/2021/11/credit-card-skimmer-evades-virtual-machines/

相关信息:

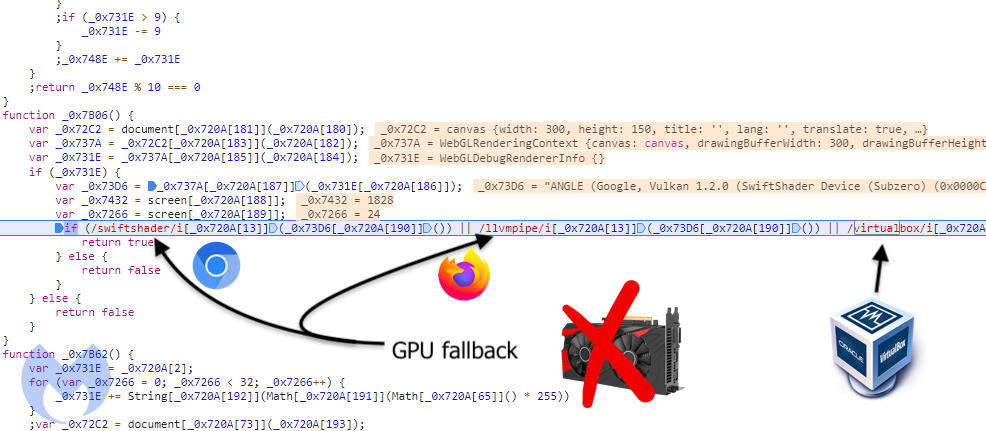

Malwarebytes 研究人员发现了一个新的Magecart 组织,该组织使用浏览器脚本来逃避安全研究人员用于威胁分析的虚拟化环境中的检测和执行,并继续以电子商店为目标,通过软件窃取器窃取支付卡数据。

Google Chrome 使用SwiftShader,而 Firefox 依赖llvmpipe作为其后备渲染器。而skimmer 脚本会检查swiftshader、llvmpipe和virtualbox等词的存在。通过执行此浏览器内检查,威胁行为者可以排除研究人员和沙箱,并且只允许skimmer 脚本将真正的受害者作为目标。

如果机器通过检查,个人数据泄露过程可以正常进行。skimmer 脚本会抓取许多字段,包括客户的姓名、地址、电子邮件和电话号码以及他们的信用卡数据。

03、Zebra2104为三个威胁组织提供初始访问代理

披露时间:2021年11月05日

情报来源:https://blogs.blackberry.com/en/2021/11/zebra2104

相关信息:

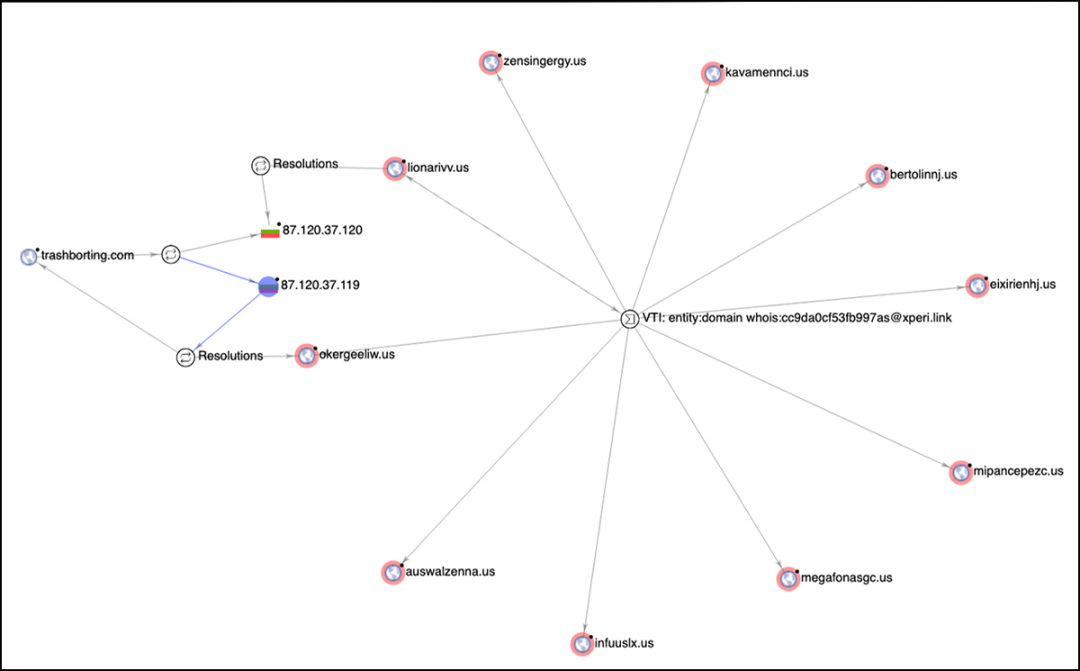

研究人员发现了三个不同威胁组织之间的不同寻常的联系,包括MountLocker和Phobos等金融勒索软件的幕后黑手,以及间谍相关的APT组织StrongPity。虽然犯罪组织共享资源似乎不太可能,但研究人员发现,这些集团之间的联系是由第四方所促成的,他们称这个威胁参与者为Zebra2104,研究人员认为它是一个初始访问代理(IAB)。

04、钓鱼邮件冒充Proofpoint收集用户邮件凭据

披露时间:2021年11月04日

情报来源:https://www.armorblox.com/blog/proofpoint-credential-phishing/

相关信息:

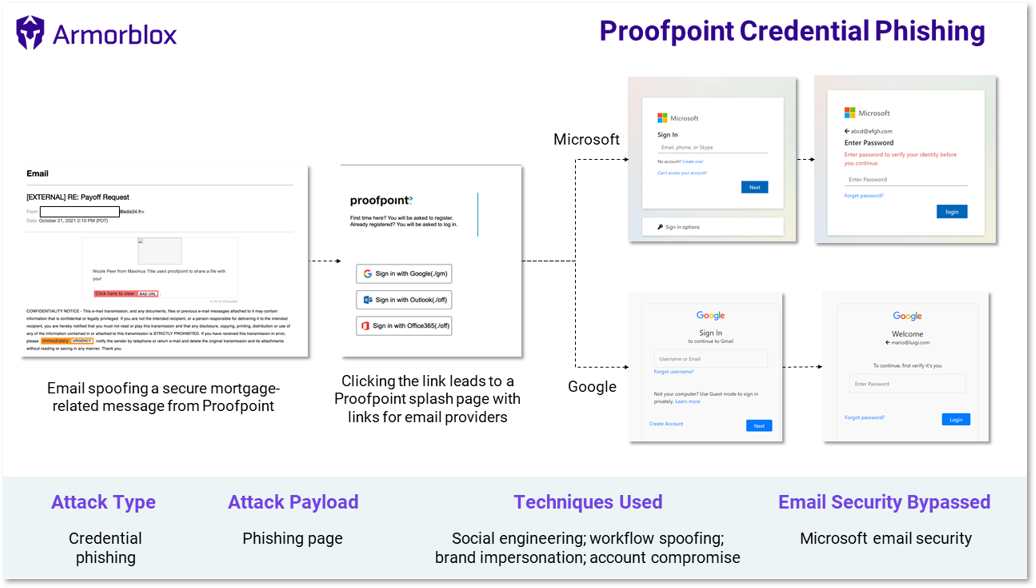

研究人员发现了一种冒充Proofpoint并试图窃取受害者的微软和谷歌电子邮件凭据的网络钓鱼攻击。攻击者通过被盗用的合法个人电子邮件账户发送钓鱼邮件。该电子邮件声称包含一个通过Proofpoint作为链接发送的安全文件。单击电子邮件链接会将受害者带到含有Proofpoint品牌的启动页面。该页面包含受害者可以选择的特定电子邮件提供商的登录链接。点击谷歌和Office 365按钮分别会导致谷歌和微软专用的虚假登录流程。这两个信息流都要求提供受害者的电子邮件地址和密码。

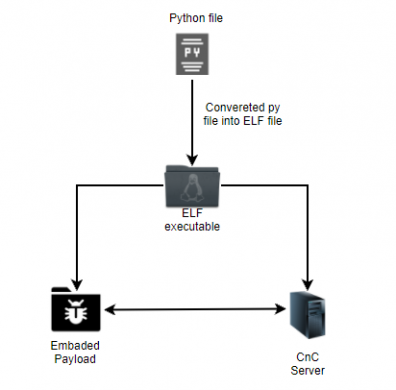

05、攻击者利用ELF可执行文件针对WSL环境

披露时间:2021年11月02日

情报来源:https://blogs.quickheal.com/stay-alert-malware-authors-deploy-elf-as-windows-loaders-to-exploit-wsl-feature/

相关信息:

研究人员发现一个新的攻击链,攻击者以 WSL 环境为目标。这些文件是用 Python 3 编写的,然后在 PyInstaller 的帮助下,转换为 Debian Linux 的 ELF 可执行文件。这些文件充当加载器,运行嵌入在样本中或从远程服务器检索的有效负载,然后注入到正在运行的进程中。这种技术可以使参与者在受感染的机器上获得不被注意的立足点。ELF 加载器有两种变体:第一种完全用 Python 编写,而第二种使用 Python 通过 ctypes 调用多个 Windows API 并启动 PowerShell 脚本以在主机上执行进一步的操作。其中一些示例包括由 Meterpreter 等开源工具生成的轻量级负载。在其他情况下,这些文件会尝试从远程 C2 下载 shellcode。

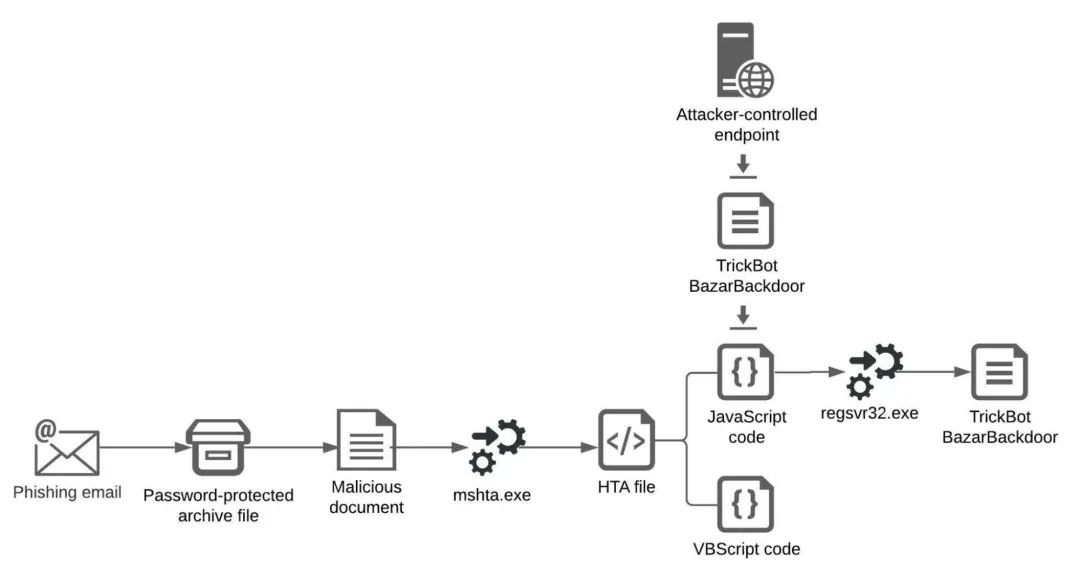

06、ITG23组织与TA551组织合作分发恶意软件

披露时间:2021年11月09日

情报来源:https://www.cybereason.com/blog/threat-analysis-report-from-shatak-emails-to-the-conti-ransomware

相关信息:

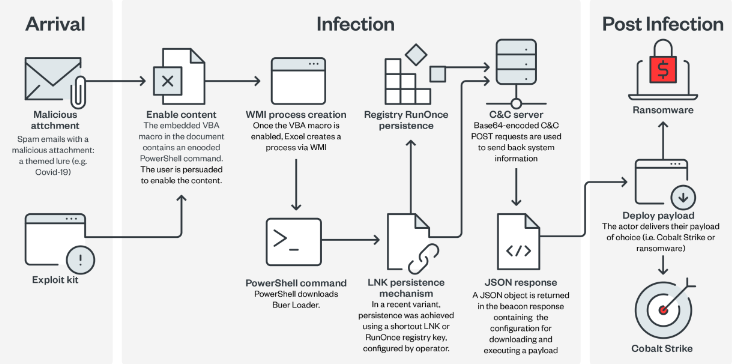

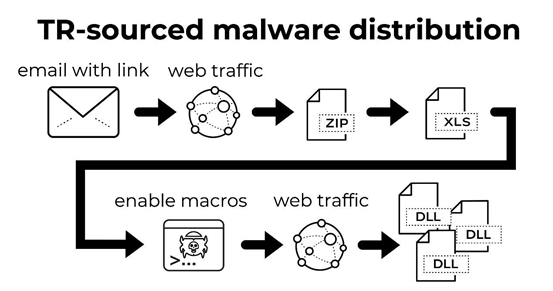

研究人员发现ITG23 组织正在与 TA551 (Shatak) 威胁组织合作分发 ITG23 的 TrickBot 和 BazarBackdoor 恶意软件,恶意行为者使用这些恶意软件在受感染的系统上部署 ITG23 的 Conti 勒索软件。

攻击者将 ITG23 的 TrickBot 和 BazarBackdoor 恶意软件作为受密码保护的存档文件附加到网络钓鱼电子邮件中。附件包含恶意文档,其宏下载并执行 TrickBot 或 BazarBackdoor 恶意软件。恶意行为者积极使用此恶意软件在受感染系统上部署 ITG23 的 Conti 勒索软件。攻击者通常会在部署 Conti 勒索软件之前窃取数据。泄露的数据包含被盗凭证和其他数据,包括攻击者可用于勒索的潜在敏感数据。

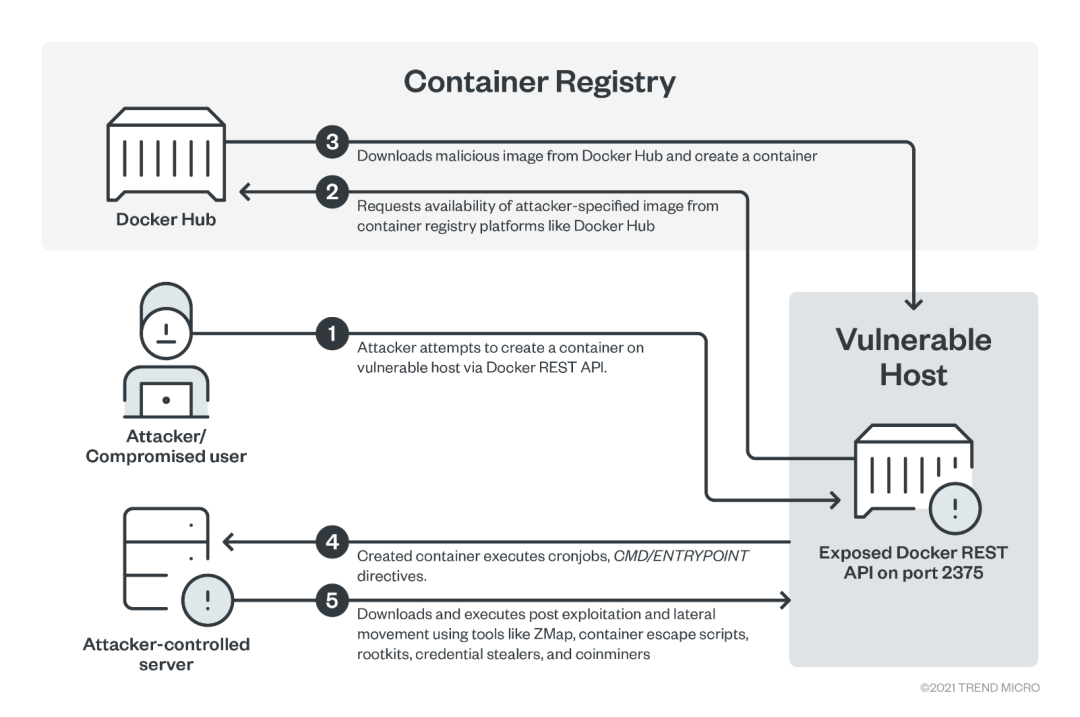

07、TeamTNT利用被盗的Docker Hub帐户进行挖矿

披露时间:2021年11月09日

情报来源:https://www.trendmicro.com/en_us/research/21/k/compromised-docker-hub-accounts-abused-for-cryptomining-linked-t.html

相关信息:

研究人员观察到TeamTNT通过从执行恶意脚本的图像中旋转容器来攻击配置不当的服务器,这些服务器暴露了 Docker REST API,执行以下操作:

- 下载或捆绑 Monero 加密货币矿工;

- 使用众所周知的技术执行容器到主机的转义;

- 对受感染容器中暴露的端口执行互联网范围的扫描。

研究人员确定了被盗用的 Docker Hub 注册表帐户属于 TeamTNT。这些帐户被用来托管恶意图像,并且是滥用 Docker REST API 的僵尸网络和恶意软件活动的活跃组成部分。

08、NPM官方仓库遭遇coa等恶意包投毒攻击

披露时间:2021年11月04日

情报来源:https://mp.weixin.qq.com/s/7-z6jyZ1YX50oCTA66t7Kg

相关信息:

11月4日,npm仓库中非常流行的coa、rc软件包被攻击者劫持,更新了数个版本,并在其中注入了恶意代码,该恶意代码只针对Windows服务器,且软件包的攻击手法相同,推测属于同一团伙所为。coa和rc软件包的周下载量接近千万级别,并被数百万开源项目所依赖,其中就包括著名前端框架react,因此影响范围非常广。

在安装coa和rc软件包时,会执行命令下载恶意DLL文件执行。该DLL加载后会根据不同参数执行窃取chrome/Firefox/Opera等浏览器的密码、键盘记录等功能,目前已经被各大杀软查杀。

恶意代码情报

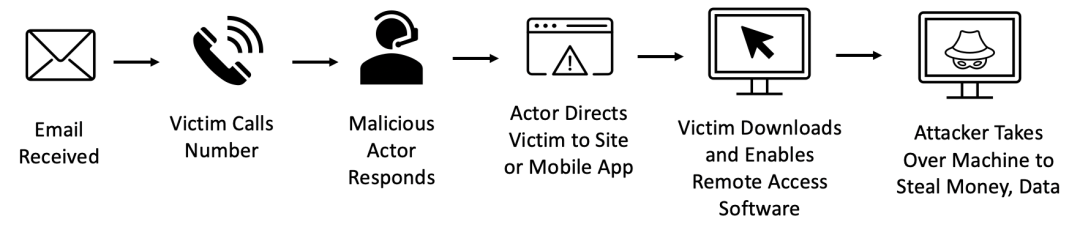

01、利用呼叫中心分发BazaLoader恶意软件

披露时间:2021年11月04日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/caught-beneath-landline-411-telephone-oriented-attack-delivery

相关信息:

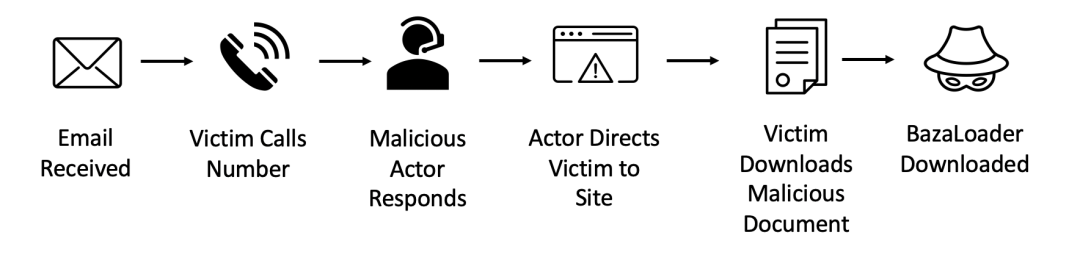

Proofpoint 研究人员发现两种类型的呼叫中心威胁活动。一种是使用免费、合法的远程协助软件来窃取金钱。第二种利用伪装成文档的恶意软件来危害计算机,并可能导致后续的恶意软件。第二种攻击类型经常与 BazaLoader 恶意软件相关联,通常称为 BazaCall。Proofpoint 认为这两种攻击类型都是 面向电话的攻击传递 (TOAD)。

在最近的攻击中,威胁行为者向受害者发送电子邮件,声称自己是 Justin Bieber 售票员、计算机安全服务、COVID-19 救济基金或在线零售商等实体的代表,承诺对错误购买、软件更新或财务支持进行退款。电子邮件包含用于客户帮助的电话号码。当受害者拨打该号码寻求帮助时,他们会直接与恶意的呼叫中心服务员联系,攻击就开始了。

出于经济动机的攻击路径如下:

BazaCall 攻击路径如下:

02、钓鱼邮件伪装成供应清单传播MirCop勒索软件

披露时间:2021年11月04日

情报来源:https://cofense.com/blog/spooky-ransomware-past-segs/

相关信息:

研究人员发现一起网络钓鱼活动通过伪装成供应清单,用MirCop勒索软件感染用户,该软件在15分钟内对目标系统进行加密。攻击者通过向受害者发送未经请求的电子邮件,据称是在跟进之前的订单安排。邮件正文包含一个指向Google Drive URL的超链接,如果单击该URL,则会将MHT文件(网页存档)下载到受害者的机器上。当MHT文件打开时,它会下载一个包含.NET恶意软件下载器的RAR存档。RAR存档包含一个EXE文件,该文件使用VBS脚本将MirCop有效载荷投放到受感染的系统上并执行。勒索软件会立即激活并开始截屏、锁定文件、将背景更改为可怕的僵尸主题图像,并为受害者提供下一步行动的说明。

03、2021 年 Buer Loader 活动回顾与分析

披露时间:2021年11月05日

情报来源:https://www.trendmicro.com/content/dam/trendmicro/global/en/research/21/k/a-review-and-analysis-of-2021-buer-loader-campaigns/TechnicalBrief-An-Analysis-of-Buer-Loader.pdf

相关信息:

Buer Loader在2019年8月作为模块化加载程序发布广告时首次被发现。自那时以来,Buer Loader继续其活动,并显示出进一步发展的迹象。其主要功能是下载和执行额外的有效负载。它可以在受损网络中用于分发二级有效载荷。

研究人员发布报告回顾了 Buer Loader 2021 活动和活动。为了更好地理解Buer Loader及其活动,报告首先给出了它的迭代时间和总体功能。如前所述,Buer Loader可追溯到2019年8月,自那时起已被更新并用于不同的活动。

04

攻击者利用DatopLoader分发QakBot木马

披露时间:2021年11月05日

情报来源:https://blog.minerva-labs.com/a-new-datoploader-delivers-qakbot-trojan

相关信息:

一个新的网络钓鱼活动使用 DatopLoader(又名 Squirrelwaffle)执行Qakbot(也称为 Qbot 或 Quakbot)。 DatopLoader通过恶意垃圾邮件活动危害受害者,并为威胁参与者提供进入系统和受害者网络环境的初始立足点。然后,这可用于促进进一步的妥协或额外的恶意软件感染,这取决于攻击者希望如何通过其访问获利。

研究人员在其捕获的EXCEL样本中发现了另外三个隐藏的工作表,包含了 Excel Macro 4;其中一张包含字母、数字和符号,另外两张似乎负责使用 kerner32.dll!CreateDirectoryA 创建一个新文件夹,从三个不同的域下载Qakbot,并将其保存在本地磁盘上的创建文件夹中,使用 regsvr32.exe 执行。

漏洞情报

01、思科修复硬编码凭据和默认SSH密钥的问题

披露时间:2021年11月04日

情报来源:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cps-static-key-JmS92hNv

相关信息:

思科已发布安全更新以解决两个关键漏洞,这些漏洞可能允许未经身份验证的攻击者使用硬编码凭据或默认SSH密钥登录受影响的设备。其修复的第一个漏洞跟踪为 CVE-2021-34795,影响思科Catalyst无源光网络(PON)系列交换机光网络终端 (ONT)。该漏洞的CVSS评分为10/10。第二个关键漏洞被跟踪为CVE-2021-40119,它位于思科Policy Suite的基于密钥的SSH身份验证机制中。Cisco的产品安全事件响应团队(PSIRT)未发现利用上述问题进行的攻击。

02、Linux 内核的 TIPC 模块中存在严重 RCE 漏洞

披露时间:2021年11月04日

情报来源:https://www.sentinelone.com/labs/tipc-remote-linux-kernel-heap-overflow-allows-arbitrary-code-execution/

相关信息:

SentinelOne安全研究人员披露了Linux内核的透明进程间通信(TIPC)模块的一个安全漏洞CVE-2021-43267,该漏洞可能被本地和远程利用,在内核中执行任意代码,并控制易受攻击的机器。

到目前为止,没有证据表明该漏洞在攻击中被滥用,在10月19日的披露之后,该问题已经在2021年10月31日发布的Linux Kernel 5.15版本中得到了解决。

03、微软发布11月更新,修复6个0day在内的55个漏洞

披露时间:2021年11月10日

情报来源:https://mp.weixin.qq.com/s/2n0WFwdXAGxkvFphSjFGCQ

相关信息:

微软在11月9日发布了本月的周二补丁,总计修复了55个漏洞。此次修复了6个0 day,包括Excel中安全功能绕过漏洞(CVE-2021-42292)、Exchange Server中RCE(CVE-2021-42321),RDP中信息泄露漏洞(CVE-2021-38631和CVE-2021-41371),以及3D中查看器RCE(CVE-2021-43208和CVE-2021-43209)。其中,CVE-2021-42292和CVE-2021-42321已被用于恶意攻击活动。