Phobos 勒索病毒样本分析

Phobos勒索病毒在近年来的热度不断上升,感染率不断提升,该病毒执行后会加密各种文件,并以zip.id[number].[hudsonL@cock.li].Devos命名。

下面对该家族样本进行分析,主要分析该病毒特征和行为。

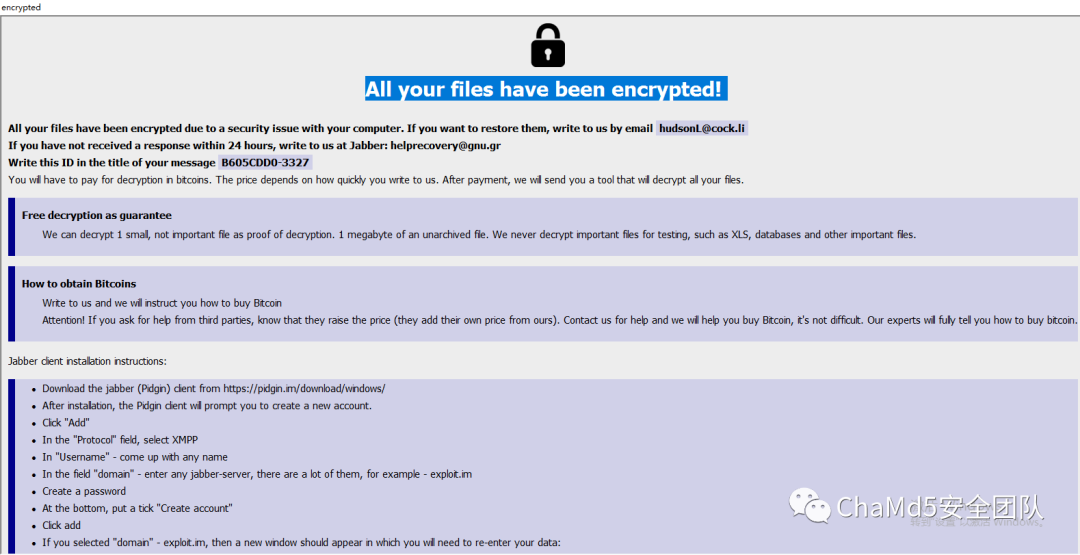

勒索信:

!!!All of your files are encrypted!!! To decrypt them send e-mail to this address: hudsonL@cock.li. If you have not received a response within 24 hours, write to us at Jabber: helprecovery@gnu.gr

勒索图片:

勒索图片

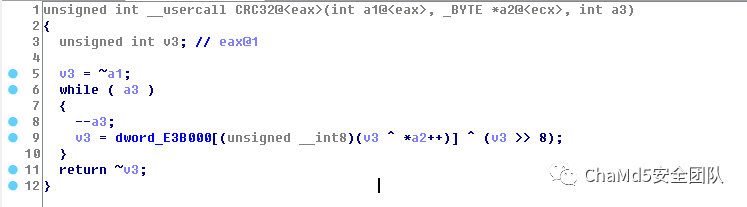

一、CRC32进行校验

该样本开局使用CRC32算法检测样本完整性,该算法在病毒中多次使用。

1.png

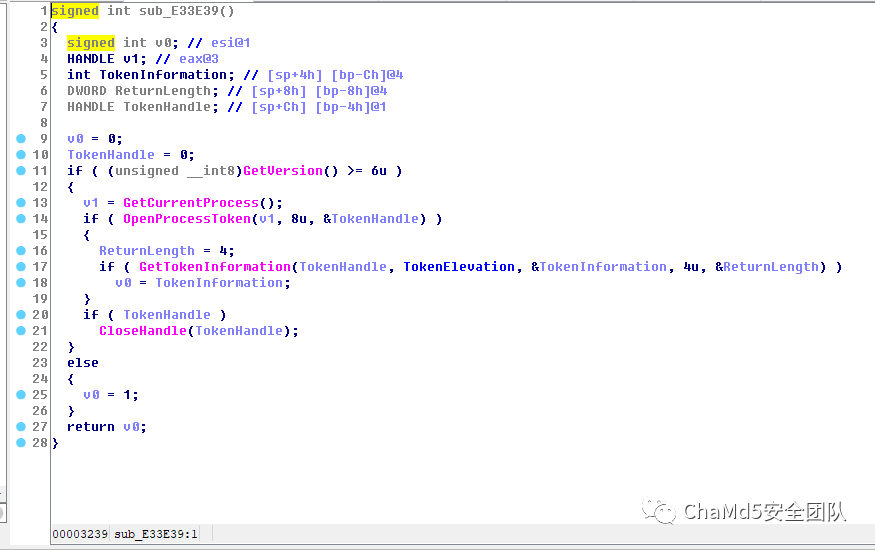

二、对样本进行提权操作

判断样本权限,若没有权限,则进行提权操作。

提权

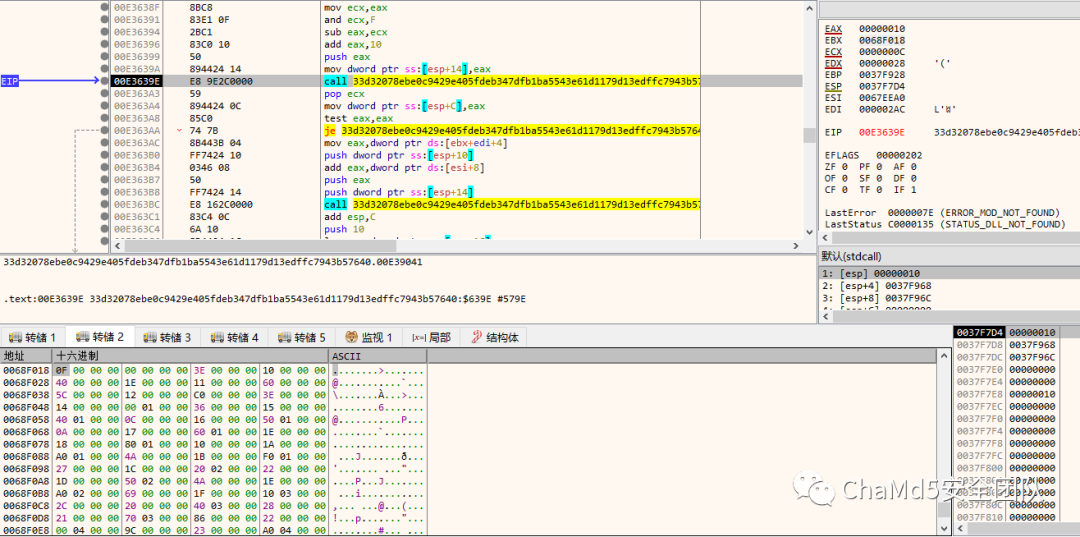

三、使用AES进行消息解密

使用AES对密钥进行解密后,根据节表进行读取。

节表一区间为0xC,依次为索引、偏移、长度。

aes1

资源解密密钥如下:

00AAF128 87 8F 65 5E 1B 30 7D E2 97 4B 8C 35 E4 46 B5 01 ..e^.0}â.K.5äFµ. 00AAF138 00 00 00 00 38 F1 F2 75 00 28 E3 00 18 F6 0F 01 ....8ñòu.(ã..ö..

资源解密向量如下:

00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

解密成功后部分:

Untitled

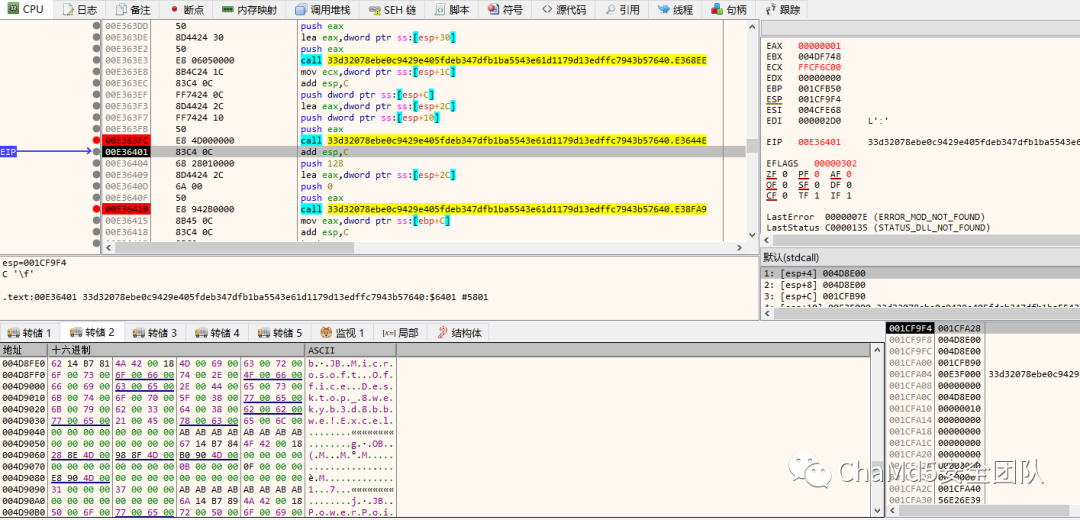

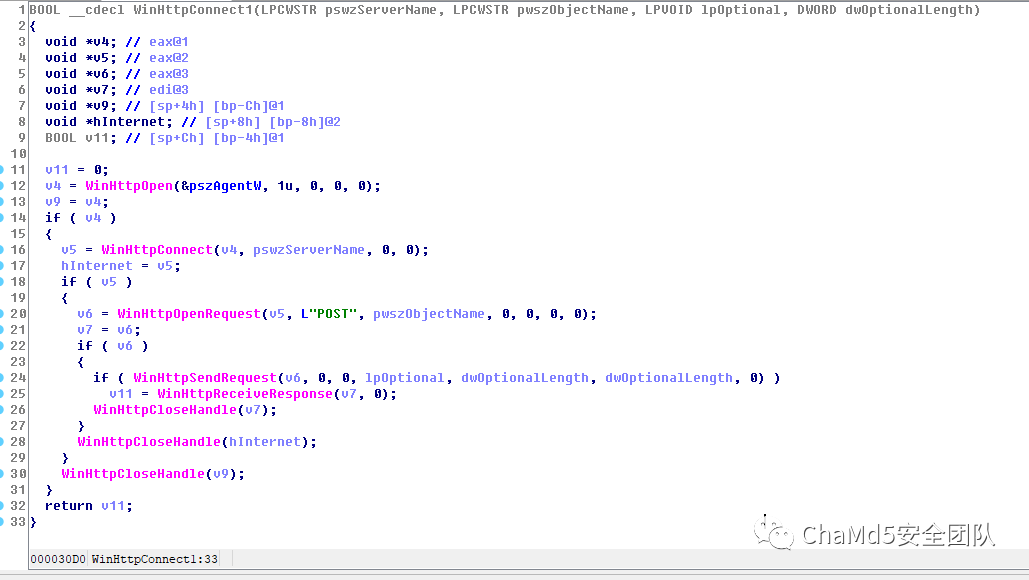

四、网络通信

由于该样本未配置IP,故未产生网络连接

网络.png

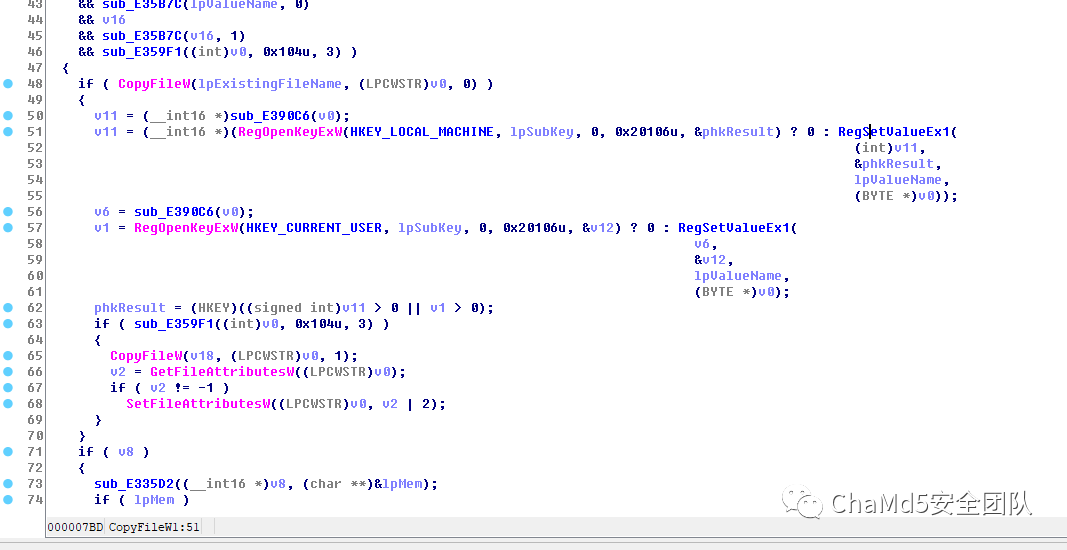

五、持久化驻留

在下列目录中对勒索病毒进行拷贝留存

C:\Users\86173\AppData\Local

C:\Users\86173\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup;

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup

注册表中设置开机自启动项

Software\Microsoft\Windows\CurrentVersion\Run

持久化驻留

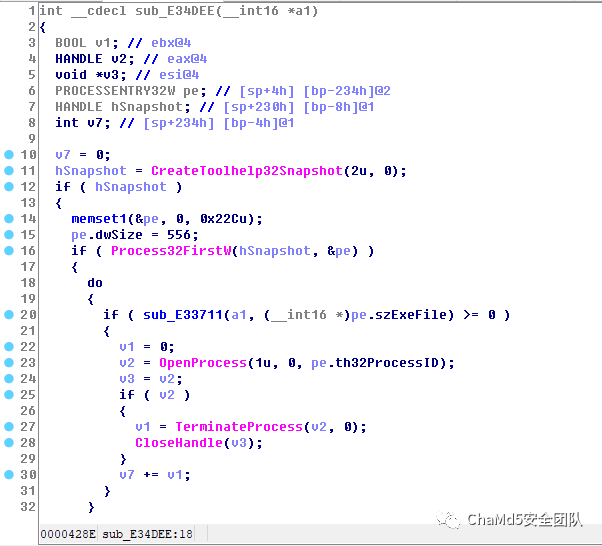

六、创建线程终止占据文件的进程

拍摄进程快照,依次判断进程是否有文件占用。

尝试终止进程,尽可能加密更多文件。

terminal

七、对文件进行勒索加密

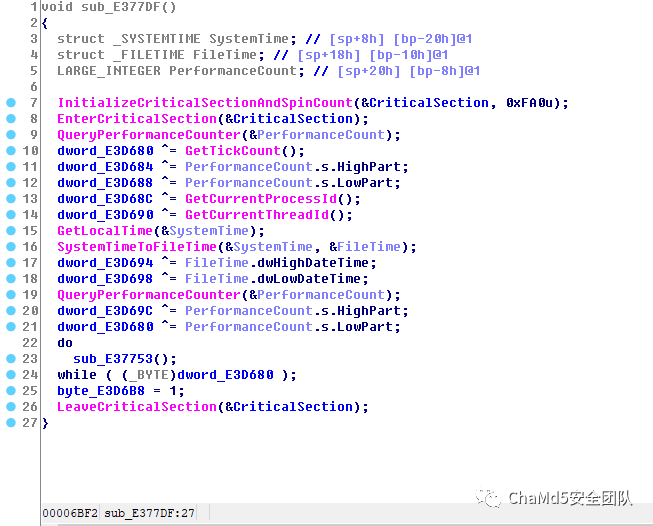

1、通过随机数生成密钥,包括获取进程pid、tid、获取运行时间,获取本地时间等

随机生成密钥

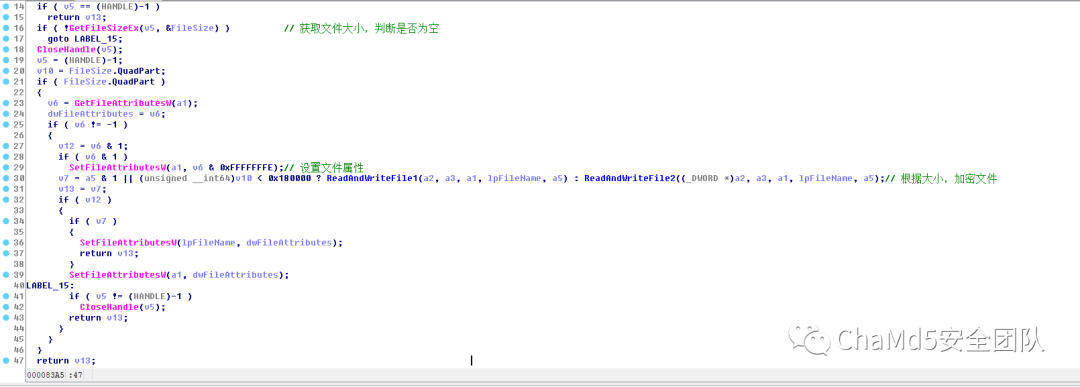

2、判断文件是否为空,若不为空,设置文件属性,根据文件大小加密文件。

加密

总结:

样本通过采用CRC32校验+AES加解密进行制作勒索样本。

- 进行CRC32校验

- 判断是否提权,若未提权则进行提权的相关操作

- AES解密相关消息,后面根据节表信息进行内容读取

- 建立网络通信,发送连接请求

- 持久化驻留,拷贝留存相关信息

- 创建线程终止占据文件的进程

- 随机创建加密密钥,对文件进行加密

由于使用作者公钥进行加密,故无私钥的情况下,AES暂时无法解密。

防范建议:

可以使用安装杀毒软件的方法进行防范。

该样本并未做太多对抗行为,特征明显,可以被传统杀软有效拦截。