2023年四大新型网络钓鱼攻击

任何企业,无论规模大小,是否部署先进的安全工具,都难以抵御网络钓鱼攻击。随着网络安全技术的不断进步,今天的防御者可以用更先进的工具和技术来检测和阻止网络钓鱼电子邮件、链接和消息,但网络钓鱼攻击技术和策略也在不断进步和演变。

网络钓鱼攻击媒介多元化

云计算已经成为网络钓鱼的乐园,基于SaaS的网络钓鱼影响更广泛,也更危险。如今超过90%的数据泄露是由“云钓鱼”为主的网络钓鱼攻击造成的。此外,根据帕洛阿尔托网络Unit42的一份报告,网络钓鱼攻击正在快速增长,从2021年6月到2022年6月,网络钓鱼攻击暴增了1100%。

虽然大多数社会工程攻击都是通过电子邮件进行的,但三分之一的IT专业人员报告说,2022年通过其他通信平台进行的社会工程攻击显著增加,具体如下:

- 视频会议平台(44%)

- 企业办公、团队协作平台(40%)

- 基于云的文件共享平台(40%)

- 短信(36%)

此外,社交媒体上的网络钓鱼也越来越普遍,在2022年第一季度,全球52%的网络钓鱼攻击中,有52%针对职业社交网站LinkedIn的用户。根据Proofpoint的2022年网络钓鱼状态报告,74%的企业员工收到了欺诈性短信(短信诈骗),同样比例的员工在社交媒体上成为攻击目标。

四大新型网络钓鱼攻击

以下,我们整理了2023年企业安全团队需要重点关注的四大新型网络钓鱼攻击:

一、难以检测的网络钓鱼新技术:SaaS到SaaS

SaaS到SaaS网络钓鱼可以在不接触受害者本地计算机/网络的情况下发动攻击,由于一切都发生在SaaS到SaaS之间,因此所有现有的安全措施(例如反垃圾邮件网关、沙盒和URL过滤)都不会检测到威胁,也不会生成警报。

此外,随着云办公生产力和多用户协作技术的兴起,攻击者现在可以在知名云基础架构上托管和共享恶意文档、文件甚至恶意软件,很难被发现。

根据CheckPoint的报告,自 2020年以来,使用“多阶段”SaaS到SaaS网络钓鱼攻击的趋势持续增长。

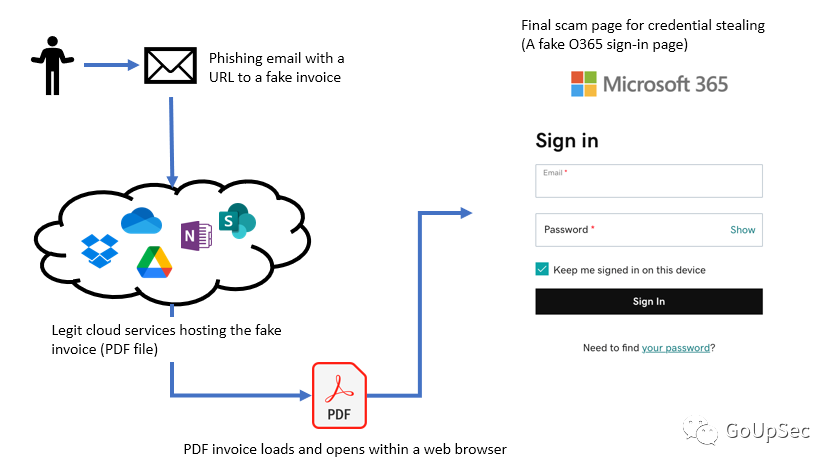

Saa到SaaS网络钓鱼攻击流

网络钓鱼攻击的第一阶段通常是托管在云服务上的虚假发票或PDF文档。这些文档可以下载,但是,为了方便用户,云服务一般会允许用户在浏览器中打开PDF进行查看,导致此类威胁很难被检测到,因为不一定会触发安全警告。正如8月份曝光的基于AWS云的网络钓鱼攻击,如果企业只是在电子邮件的入口和出口实施网络钓鱼检测,将永远不会检测到此类攻击,因为钓鱼邮件中的云服务URL貌似合法,而之后的所有操作都发生在云端(浏览器中)。

二、多阶段云网络钓鱼

多阶段云网络钓鱼

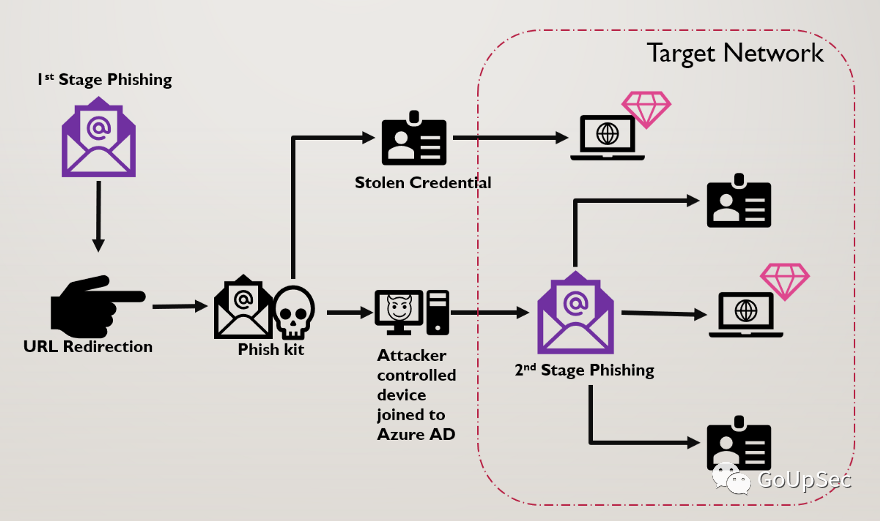

今年早些时候,微软曾警告说,攻击者正积极利用Azure AD发起全新的网络钓鱼攻击,主要针对那些不使用多因素身份验证的人。

这种前所未见的网络钓鱼攻击现在正快速增长,攻击者利用了BYOD(自带设备)的功能,用被盗凭据进行设备注册,从而可以随时随地访问云身份验证。

这是一种新颖的攻击技术,将传统的网络钓鱼与第二阶段甚至第三阶段的操作相结合。第一阶段像常规网络钓鱼攻击一样窃取员工的电子邮件账户。

然而,第二阶段的目标不是直接攻击受害者,而是以受害者的名义在流氓设备上创建一个新的Office 365帐户。然后用受害者的用户帐户(本案例中为其Azure Ad)发起内部网络钓鱼攻击,向公司内部员工或客户发送钓鱼电子邮件。

攻击者可以通过第一个受害者入侵其他受害者的账户,从而获得更多控制权或找到更好的“宿主”,这种多阶段内部网络钓鱼攻击看上去是合法的,甚至可以在公司的OneDrive或SharePoint系统上部署恶意软件。

三、人工智能(ChatGPT)钓鱼攻击

根据HP Wolf Security的研究,网络钓鱼占恶意软件攻击的近90%。但最近大火的人工智能内容生成技术ChatGPT可能会使情况变得更糟。这种智能AI聊天机器人可以根据剧本自动套取用户的个人信息,受害者甚至不知道他们正在与人工智能互动。

Check Point Research最近发表了一篇有趣的文章(链接在文末),展示了AI模型如何创建完整的感染流,从鱼叉式网络钓鱼到反向Shell。人工智能技术可以快速生成多个脚本,把复杂的攻击过程自动化,还能使用LLM的API生成其他恶意文件。

人工智能还带来其他重大安全风险,像ChatGPT这样的人工智能技术使攻击者能够将大规模网络钓鱼的数量与有针对性的攻击(鱼叉式网络钓鱼)结合起来,发动大规模针对性攻击!例如,传统网络钓鱼攻击会发送海量的电子邮件、短信和社交媒体帖子,但这些内容很容易被发现,导致产量偏低。

通过人工智能聊天机器人,攻击者可以在数秒钟内生成数百万条鱼叉式网络钓鱼消息。因此,在2023年,我们可能会看到一些大规模的个性化网络钓鱼,在几分钟内发送数百万条针对不同用户的独特消息。这对安全团队来说将是一个巨大的挑战。

四、二维码钓鱼攻击(QRishing)

越来越多的网络钓鱼攻击开始通过嵌入在电子邮件中的二维码分发恶意软件链接,这种方法能绕过大多数电子邮件安全解决方案的检测。

一些攻击者甚至在餐馆或其他公共场所粘贴恶意二维码。由于新冠疫情的防疫政策要求减少身体接触,保持社交距离,二维码的越来越频繁和普遍,我们通过扫描二维码点菜、检查核酸、疫苗状态或获取其他公共信息。流行的社会工程策略是在网络钓鱼文本(短信+二维码)或社交媒体平台中插入虚假二维码。用户扫描恶意二维码后,会被重定向到网络钓鱼站点,提示受害者登录并窃取其账户密码。

网络钓鱼的终极防御方法

根据行业统计数据,企业平均每天收到数十封网络钓鱼电子邮件,由于网络钓鱼导致的恶意软件和勒索软件攻击造成的损失逐年增长。以下是Zscaler报告给出的缓解新型网络钓鱼攻击的建议:

1. 了解风险,更好地为技术决策提供信息

2. 利用自动化工具和可操作的情报来减少网络钓鱼事件

3. 实施零信任架构,限制攻击的破坏半径

4. 及时提供培训,以建立安全意识并促进用户报告事件

5. 模拟网络钓鱼攻击以识别流程中的安全差距

6. 采用多层网络钓鱼防御方法

7. 采用JIT身份与访问管理方案(无长期特权)

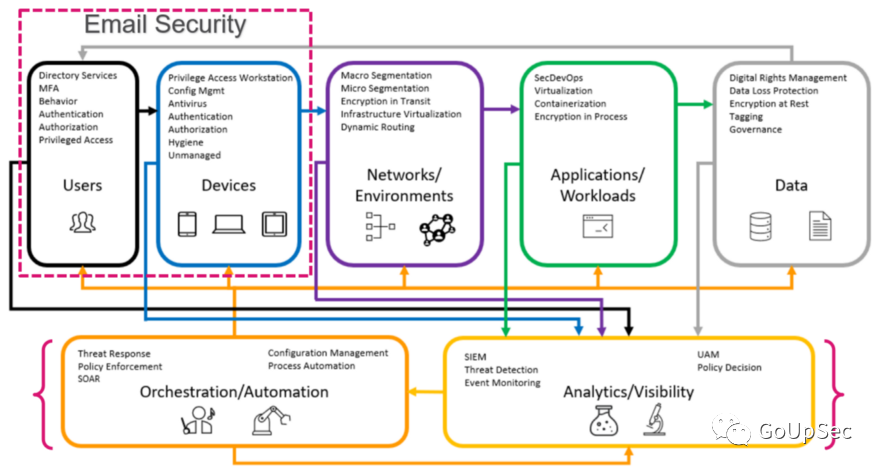

现实情况是,只要人为因素存在,就没有企业能够完全防止网络钓鱼。因此,从长远来看,最佳防御策略就是采用零信任架构来实现电子邮件安全,这也是多层防御方法的精细化设计:

电子邮件的零信任方法

电子邮件的零信任方法通过专注于身份验证(验证用户/设备信任)来帮助企业防御电子邮件模拟攻击,确保进入公司环境或用户收件箱的电子邮件来自合法的个人、品牌和域名。