NIST确定轻量级物联网加密标准算法

近日,美国国家标准与技术研究院(NIST)选中ASCON作为轻量级物联网设备加密算法,来保护小型物联网设备(例如植入式医疗设备、无钥匙进入链、智能家居设备等)产生的数据。

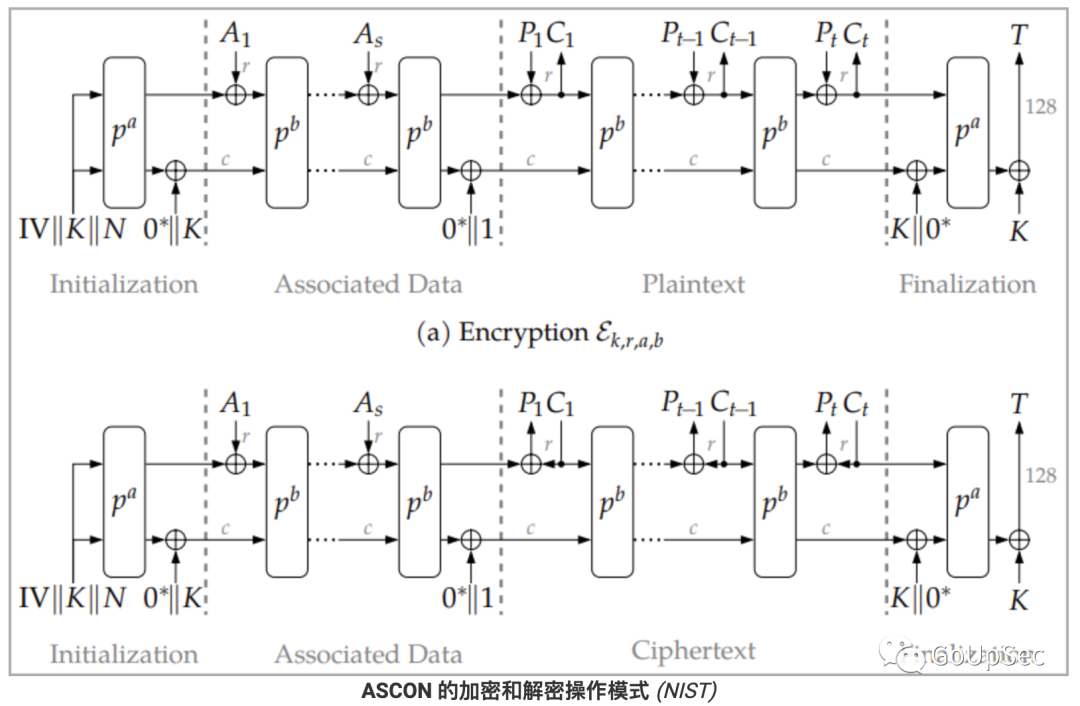

ASCON是一组轻量级认证加密和哈希算法的统称,包括七种算法,其中一些可能最终不会包含在NIST计划于今年晚些时候发布的轻量级密码标准中。

为什么选择ASCON?

2018年8月,NIST正式要求密码学家提交适用于电子资源有限的小型设备的算法。经过几轮审查后,NIST将候选算法名单缩减为10个。

最终胜出的ASCON算法是2014年由格拉茨科技大学、英飞凌科技、拉马尔安全研究中心和拉德堡德大学的密码学家团队开发,该算法有许多优点,包括速度、易于实施、能效、短信开销和可扩展性。

NIST要求提交的算法具备关联数据的身份验证加密(AEAD)和可选的哈希功能,而ASCON都符合要求。

“AEAD负责保护消息的机密性,但它也允许在不加密的情况下包含额外的信息,例如消息的标头或设备的IP地址。该算法确保所有受保护的数据都是真实的,并且在传输过程中没有改变。AEAD可用于车对车通信,它还可以帮助防止伪造与射频识别(RFID)标签交换的消息,这些标签通常有助于跟踪仓库中的包裹,”NIST解释说。“哈希算法为消息创建了一个简短的数字指纹,允许收件人确定消息是否已更改。在轻量级密码学中,哈希值可用于检查软件更新是否合适或是否已正确下载。”

最后,ASCON的另一个优势对其最终入选也至关重要:该算法经过许多第三方密码学家的检查并未发现任何缺陷。

NIST计划发布一份文件(NIST IR 8454),详细说明算法评估过程。

ASCON 并非万能

“小型设备的资源有限,它们需要具有紧凑实施的安全性。这些算法应该涵盖大多数具有此类资源限制的设备,”NIST计算机科学家Kerry McKay评论道,并指出ASCON算法应该适用于“大多数不同类型的微型技术”。

但ASCON并不会取代现有的高级加密和散列标准——分别是AES算法和SHA-256哈希函数,后两者适合在资源充分的设备上使用。

此外,虽然ASCON在标准128位随机数上提供一些抗量子计算攻击的能力,但作为轻量级加密算法,ASCON的重点并不是抵御量子计算机攻击;2022年NIST为后量子密码标准选定了四种抗量子加密算法,预计将在两年内完成标准制定。