任天堂游戏疑遭数据泄露?16岁黑客声称破解任天堂NX;ChatGPT 遭“越狱”:用死亡威胁使其回答违禁问题

该黑客声称,任天堂的开发者门户网站被入侵,任天堂网络的文档、开发工具、源代码和后端代码等机密信息已被获取。

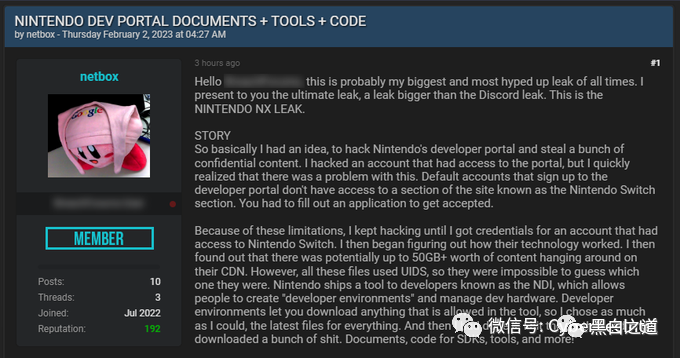

一名BreachForums成员声称已经入侵了日本跨国视频游戏公司Nintendo NX的游戏机。化名netbox的自称16岁的人在帖子中表示,任天堂的开发者门户网站被黑客入侵,任天堂网络的文档、开发工具、源代码和后端代码等机密信息已被获取。

“这可能是我有史以来最大、最夸张的泄密事件。我向您展示了最终的漏洞,一个比Discord漏洞更大的漏洞。这是Nintendo NX LEAK,”黑客在帖子中写道。

据称泄露的内容与Nintendo Switch有关,可能包括有关其内部运作、游戏源代码和图形文件的信息。泄漏的总大小估计超过50GB。

Nintendo Switch最初被称为NX,于2015年3月首次向公众推出,作为任天堂与手机游戏开发商DeNA合作的一部分。

在一年半的时间里,这款游戏机在正式命名为Nintendo Switch之前一直以这个代号为人所知。

Cyber Express已联系游戏公司以确认黑客的说法。目前尚未得到确认的回复。

少年黑客炫技?

“我一直在进行黑客攻击,直到我获得了一个可以访问Nintendo Switch的帐户的凭据。然后我开始弄清楚他们的技术是如何工作的。然后我发现他们的CDN上可能有超过50GB的内容,”黑客在论坛上的帖子中写道。

一个应用程序保护着该网站的Nintendo Switch,令人垂涎的内容受到牢不可破的加密保护——一个唯一的标识符(UID),它拒绝了所有的发现尝试。黑客声称他使用了任天堂提供给其信任的开发商NDI的工具。

这个在线工具专为创建“开发环境”和管理开发硬件而设计,是打开信息宝库之门的钥匙。文档、SDK代码、工具等——黑客能够下载所有内容。

黑客还发现了以ZARF格式打包的文件,大多数文件浏览器都无法破解这些文件。黑客能够成功解锁加密任天堂文件夹中的文件和文档。

[Zarf是一种免费的开源工具,可简化应用程序和资源在AirGap或断开连接的环境中的设置和部署。Zarf 使您能够在不依赖互联网连接的情况下快速安全地将现代软件部署到这些类型的系统上。它还简化了DevSecOps功能的安装、更新和维护,例如Kubernetes集群、日志记录和开箱即用的SBOM合规性。最重要的是,即使应用程序和系统断开连接,Zarf也能保持运行。]

通过绕过传统方法并利用Windows 10虚拟机,黑客从安全的ZARF档案中提取了令人垂涎的ZIP文件,并从游戏巨头那里获取了机密内容。

“我现在可以下载所有内容而无需以合法方式安装它,这让我首先构建了这个漏洞。所有这些都是在Windows 10虚拟机下完成的,这是一件很痛苦的事情。但现在我要把它带给你!”黑客在结束帖子时写道。

哪些数据遭到泄露?

当黑客旨在在线存在而不是赎金或金钱利益时,这并不新鲜。一些网络犯罪分子侵入公司以向在线社区证明他们的价值和技能,在这起特定事件中似乎就是这种情况,因为这位16岁的黑客通过要求任何付款来展示他的技能。但是,下载数据的人确实需要解密密钥。