美国CISA公布网络钓鱼演练结果,员工回报网钓与实施抗网钓MFA成新重点

近期美国网络安全和基础设施安全局CISA公布一份网络钓鱼信息图表(Phishing-infographic),当中揭露了CISA模拟网钓测试评估的结果,同时还汇整出防范网钓攻击应关注的4大面向及具体行动。

网络钓鱼威胁已是企业组织常年关注的网络安全议题,除了每天从不间断的各种事故发生之外,目前情况究竟有多严重?我们该如何防范?

去年12月8日,美国网络安全和基础设施安全局CISA公布的网络钓鱼资讯图表(Phishing-infographic)提供了一些答案。这当中提到网络钓鱼是一种社交工程的手法,普遍冒充值得信赖的同事与组织,企图引诱受害者上当,而且可利用的渠道很多,包含电子邮件、通讯软体或SMS简讯,以及电话。特别的是,该份报告提供防御指引,也呈现组织员工面临网钓模拟攻击反应。

网钓攻击突破防护与成功的机率,可能比你想要更高

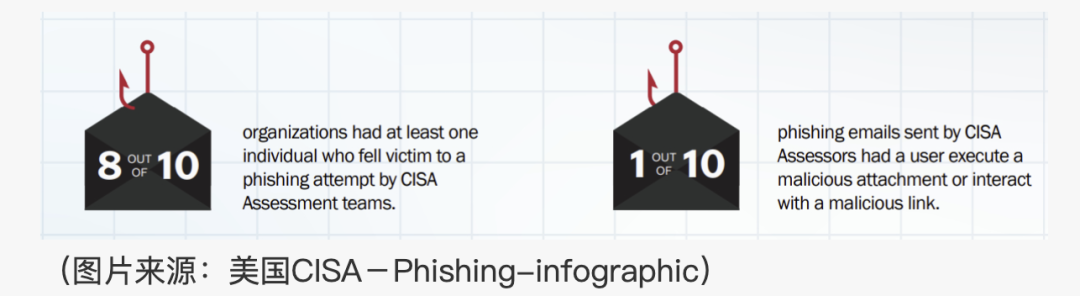

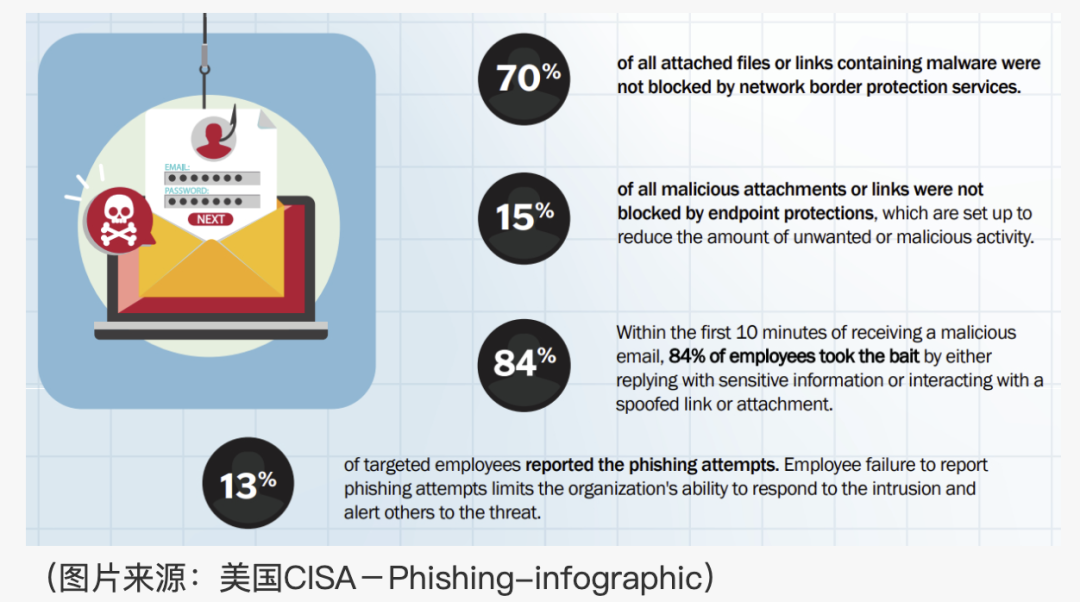

根据这份报告的内容显示,每10个接受CISA模拟网钓测试的人中,就有1人点击链接,或是下载附件,而且,每10家企业组织就有8家至少1人沦为模拟网钓测试的受害者。此外,CISA也指出,有70%的恶意程序或恶意连结未被网络边界防护服务阻挡,有15%的恶意程序未被端点防护产品阻挡,有84%的员工在收到恶意邮件的前10分钟内,就自行回复敏感信息或是点击连结与附件,并且只有13%的目标锁定员工回报自己遭遇网络钓鱼事件。

从上述公布的比例来看,虽然CISA并未公布相关细节与防护概况,但企业在执行相关教育训练时,可以让员工更了解两件事:边界防护与端点防护虽然能帮助过滤大部分的威胁,但仍有小部分不被阻挡,尤其是边界防护竟只阻挡了3成。

因此使用者本身这道防线,其防护意识也相当重要,再者,员工回报网钓事件的比例相当低,需要多建立这方面的观念。

员工要有防护意识不被诱骗,也要知道发现事件应该通报

除了揭露网钓模拟测试统计数据,CISA还特别提供了面对网钓的完整建议与行动,当中归纳为4大面向,并综合整理出多项安全建议措施。

首先,阻挡诱饵(Block the Bait)而言,有3项措施,包括:普遍熟知的基本网络边界安全防护强化,验证电子邮件合法性采用SPF、DKIM与DMARC,以及将封锁清单或网络威胁情报等资讯汇入防火墙规则,以阻挡已知恶意网域、URL与IP位址,

第二,不被诱骗(Don't take the bait)而言,有两大重点,一是增进员工对于钓鱼邮件的识别能力,另一是要让员工知道在所有通讯平台都应保持警惕。值得留意的是,后者的预防措施过往较少针对员工,但攻击者锁定企业员工已不只是透过邮件进行攻击,利用不同管道的网络钓鱼越来越多。

第三,回报网钓事件(Report the hook)而言,这部分特别重要,毕竟前述调查提到收到网钓信的员工只有13%回报。对此,CISA建议采取的行动,包括:教育员工接收到网钓邮件时的处置方式,不论他们是否上当,其中有两个要点,首先是将该邮件回报给公司的安全团队,并且不要将恶意邮件转寄给公司内其他人,另一方面,组织应变人员要能确认事件与防范入侵范围扩大。

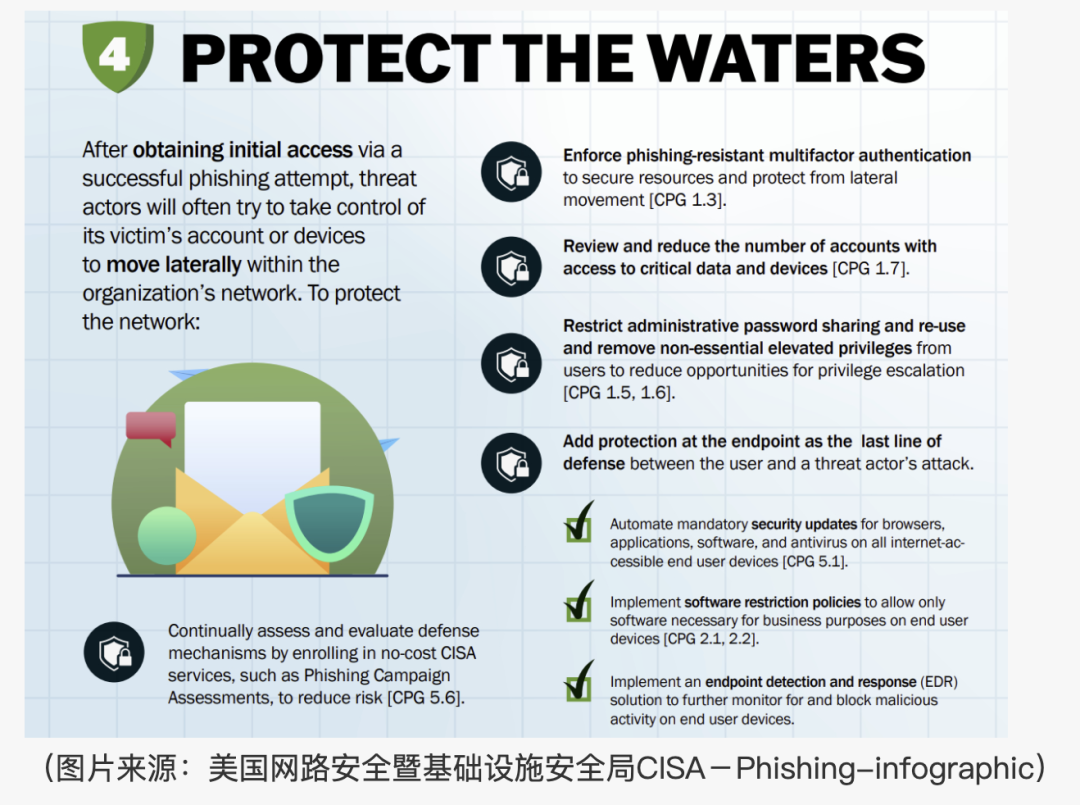

最后,保护整体范围(Protect the waters)而言包括:遵循最小权限,审查并减少可存取关键资料与设备的账号数量,对密码共享与重复使用做出限制,防止权限提升、取消用户不必要的高权限,以及报名免费CISA服务进行网钓演练的评估。同时,还有几项通用的防护机制,例如,做好安全更新、增加端点与EDR防护,以及实施软体限制政策。

特别的是,在此当中还提到一项关键措施,那就是导入可抗网络钓鱼的多因素身份验证(Phishing-Resistant MFA)。

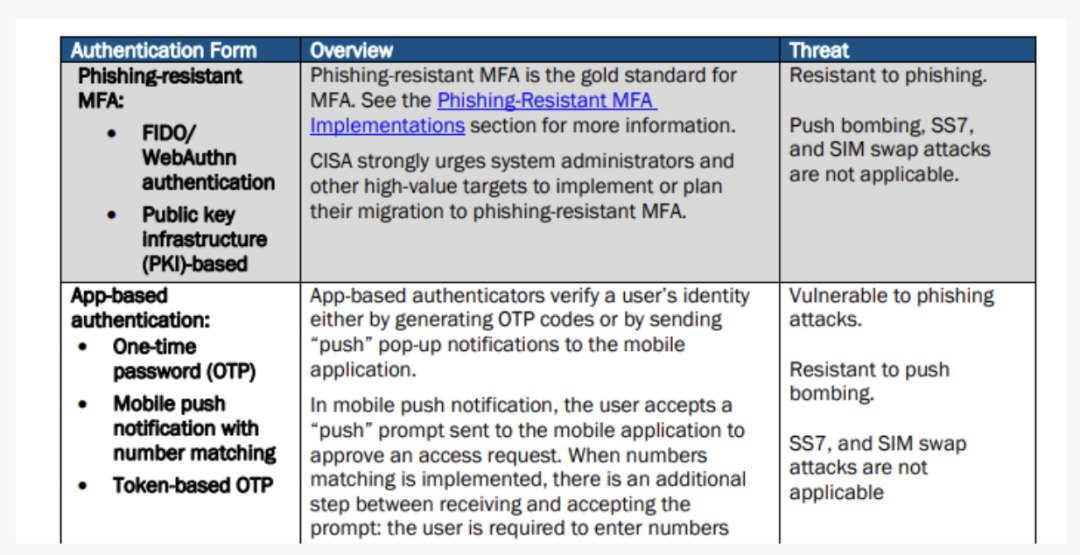

什么是抗网钓MFA?CISA在2022年10月底发布的导入指引曾介绍这类型的做法,当中对于各种MFA在因应网钓威胁也有清楚说明。这份文件的主要目的,是让企业组织能了解不同MFA的强弱,并且向更强健的MFA迈进,最佳结果就是导入抗网钓MFA(如FIDO/WebAuthn验证、基于PKI的方式)。

值得一提的是,在此信息图表上,所列出的一些实践措施大多附上可参考的资源,主要对应到CISA另一份简称为CPG(Cross-Sector Cybersecurity Performance Goals)的网络指引,这份文件可视为比NIST网络安全框架(CSF)更容易上手的指南,主要适用于规模较小与资源较少的组织,并鼓励这些中小企业组织都能实施最低安全基准。例如,在教育员工收到网钓邮件时的处置上,对应的是CPG 4.3,也就是治理与教育训练中的基本网络安全训练,范围是全体员工与合约商;而组织应变人员收到员工通报网钓邮件的处置,对应的是CPG 7.1、7.2,也就是回应与复原的资安事件应变(IR)的报告与计划。

整体而言,CIS通过简易呈现的资讯图表内容,不仅利于美国国内推广,也能作为其他国家企业组织在防范网络钓鱼攻击的参考。

●每10家企业组织就有8家有至少一人,在CISA模拟网钓测试中成为受害者

●每10个接受CISA模拟网钓测试的人,就有1人点击恶意链接或下载恶意附件

有70%的恶意程序或恶意链接未被网络边界防护服务阻挡

●有15%的恶意程序未被端点防护产品阻挡

●有84%的员工在收到恶意邮件的前10分钟内,回覆了敏感资讯或是点击连结与附件

●仅有13%的网钓目标员工回报了网络钓鱼事件,这限制了企业组织回应事件或提醒他人注意威胁

美国CISA在2022年10月底曾发布“抗网钓多因素验证Phishing-Resistant MFA)导入指引,当中说明了不同MFA的安全强度,鼓励组织向导入抗网钓MFA迈进,也就是采用FIDO/WebAuthn验证,以及基于PKI的方式,至于还无法导入的中小企业,则建议先采用安全强度较低的三种MFA,包括App推送OTP验证码、App推送数字配对通知,以及基于Token的OTP。至于简讯或语音形式的MFA,则过渡到实施更高的MFA的临时方案。