新的加密货币 Dero 挖矿活动,正以K8s集群为目标进行

VSole2023-03-20 09:59:40

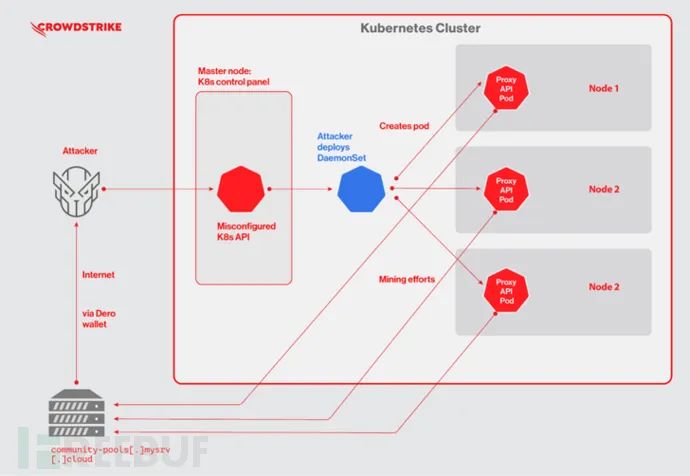

CrowdStrike在一份新报告中说:新的Dero加密货币开采活动集中定位在Kubernetes集群,该集群在Kubernetes API上启用了匿名访问,并在可从互联网访问的非标准端口上进行监听。

这一发展标志着从Monero的一个明显转变,Monero是此类活动中普遍使用的加密货币。这可能与Dero 提供更大的奖励和更好的匿名功能有关。

这些攻击是由一个不知名的攻击者进行的,首先是扫描Kubernetes集群,认证设置为--anonymous-auth=true,这允许匿名请求服务器,从三个不同的美国IP地址投放初始有效载荷。

这包括部署一个名为 "proxy-api "的Kubernetes DaemonSet,反过来,它被用来在Kubernetes集群的每个节点上投放一个恶意的pod,以启动采矿活动。

同时,DaemonSet的YAML文件被安排运行一个Docker镜像,其中包含一个 "暂停 "二进制文件,这实际上是Dero币的矿工。

该公司指出:在合法的Kubernetes部署中,pause容器被Kubernetes用来启动一个pod。攻击者可能使用相同的名字来混入,以避免常规的检测。

这家网络安全公司说,它发现了一个平行的Monero挖矿活动,也针对暴露的Kubernetes集群,试图删除与Dero活动相关的现有 "proxy-api "DaemonSet。

这表明加密劫持团体之间正在进行角力,他们争夺云资源,以获取并保留对机器的控制权,并消耗其所有资源。这两个活动都在试图寻找未被发现的Kubernetes攻击面,并正在进行争夺。

VSole

网络安全专家