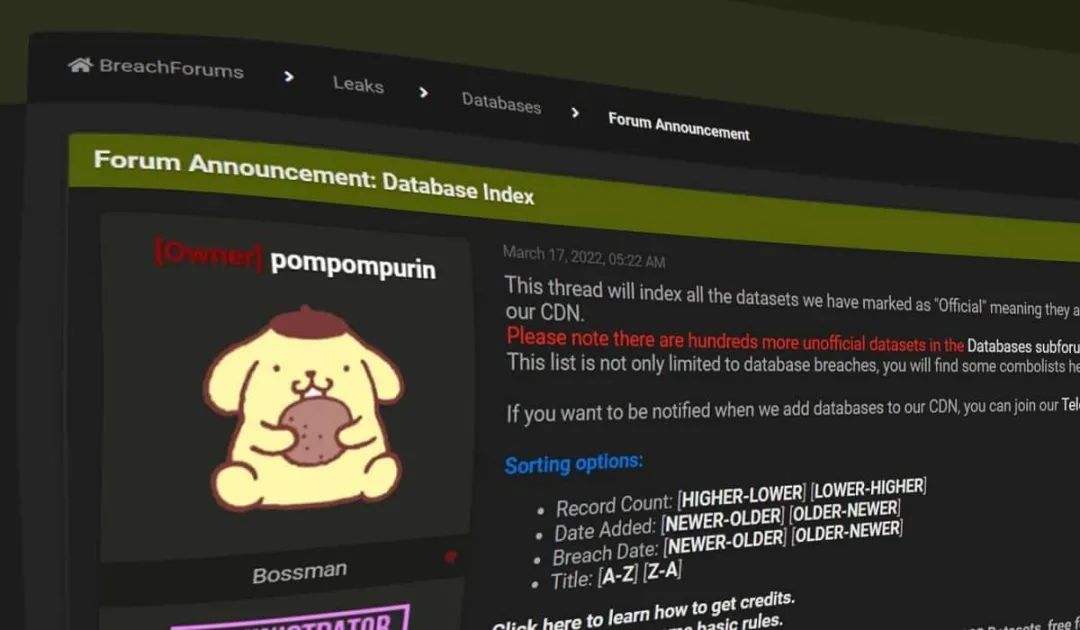

BR论坛站长Pom出庭,FBI曝光如何找到他家

Breach论坛站长康纳·布赖恩·菲茨帕特里克 (Conor Brian Fitzpatrick)昨天首次在弗吉尼亚州东区法院出庭,罪名是他涉嫌创建和管理一个大型黑客论坛和网络犯罪分子市场,该论坛声称截至上周拥有超过340000名成员。据称在他于美国时间3月15日被捕的同时,联邦调查局和卫生与公众服务部监察长办公室 (HHS-OIG) 进行了一次破坏行动,导致Breach论坛下线(???不是新接手人Baphomet关闭的?)。

根据昨天公开的法庭文件,据称纽约州皮克斯基尔市20岁的康纳·布赖恩·菲茨帕特里克 (Conor Brian Fitzpatrick) 自2022年3月以来将Breach论坛作为网络犯罪分子买卖和交易被黑或被盗数据和其他违禁品的市场。在该平台上出售的有银行账户信息、社会安全号码、其他个人身份信息 (PII)、身份识别方式、黑客工具、被破坏的数据库、用于未经授权访问受害系统的服务,以及被入侵在线账户的账户登录信息供应商和商家。截至1月11日,官方数据库部分声称包含888个数据集,包括超过140亿条个人信息记录。这些数据库属于各种各样的美国和外国公司、组织和政府机构。据称,菲茨帕特里克通过收取论坛积分和会员费从该计划中获利。

虽然菲茨帕特里克认为他采取了一些措施来隐藏他的真实身份,但他却留下了导致他被捕和被起诉的数字痕迹,这些都显示在联邦法院公布的信息中。

据称FBI调查20岁的康纳·布赖恩·菲茨帕特里克 (Conor Brian Fitzpatrick),他在断定他是Breach论坛的所有者“Pompompurin”后,于3月15日凌晨突袭了他父母在纽约皮克斯基尔的房子。警方称,菲茨帕特里克放弃了保持沉默的权利,并承认发起并维护了网络犯罪分子用来出售被盗数据的论坛。Fitzpatrick 告诉执法部门,他每天从Breach论坛赚取大约1000美元,主要是通过支付信用额度以访问被黑客攻击的数据的会员以及在现已离线的网站上进行会员升级。

“Breach论坛弥合了贩卖窃取数据的黑客与渴望利用这些数据的买家之间的鸿沟。所有在暗网市场经营的人都应该注意:与我们的执法伙伴合作,我们将取缔非法论坛,并将管理员绳之以法。”在菲茨帕特里克首次出现在联邦法院后,副检察长丽莎·摩纳哥美国时间周六在一份声明中说。

联邦调查局周五在联邦法院开封的一份宣誓书显示,联邦调查局开始追捕 Pompompurin,并提供了一份IP地址列表,据称他用来连接到Breach论坛且都在已被拆除的前身Raid论坛数据库中。Pompompurin一直是Raid论坛的活跃成员,直到2022年2月Raid论坛死于执法部门之手,其管理员(据称是葡萄牙国民 Diogo Santos Coelho)在论坛昵称为“无所不能”,当局于2022年1月在英国逮捕了科埃略。

FBI证词提供了建站细节

根据FBI提供的证词揭露,2022年3⽉16⽇前后,在暗夜⽹站上,绰号“Lander”以“独家”为标题发布了对Pom的明显采访。在这次采访中,据说pompompurin声称创造了⼀个名为“BreachedForums”的新⽹站,以填补Raid论坛因中断⽽造成的空⽩:

对话:亚历克斯——Lander的化名, Pom——他绰号的缩写版本

[. . . ]

亚历克斯:那么,为了直接参与其中,是什么让您想要创建Breach论坛?Raid论坛的关闭与它有什么关系吗?

Pom:创建它的唯⼀原因是Raid论坛关闭,否则我不会这样做。社区需要⼀个聚集的地⽅,并且⽬前没有类似于Raid论坛的论坛提供。

[. . .]

亚历克斯:我看得出来你为此付出了很多努⼒……但你不认为FBI取缔Raid论坛是有原因的吗?知道你可能会⾯临同样的命运,⽆论它是什么,你为什么要把它带回来?

Pom:[已编辑],这并没有真正打扰我。如果有⼀天我被捕,我也不会感到惊讶,但正如我所说,我有⼀个值得信赖的⼈,他可以完全访问在没有我的情况下重新启动它所需的⼀切。此⼈也永远不会为公众所知,因此如果他们想要永远关闭论坛,警察也不可能将他们作为⽬标。

[. . .]

更多被捕前调查细节曝光

从电信提供商Verizon获得的记录显示,Raid论坛用户Pompompurin用来连接Raid论坛的一些IP地址与Conor Fitzpatrick在他父母的哈德逊谷地址注册的移动设备相关联。检察官说,菲茨帕特里克确实煞费苦心地通过使用多个VPN来隐藏他的真实IP地址。“这些服务偶尔会配置错误并暴露用户的真实IP 地址,”FBI特工John Longmire在宣誓书中写道。

FBI特工发现通信显示Pompompurin提到使用旧电子邮件地址(conorfitzpatrickxx@gXXXX.xxx)搜索过被破坏的数据库,了解该电子邮件后,FBI找到了活动电子邮件地址conorfitzpatrickxxxx@gXXXX.xxx并从Google获取信息,显示这两个Gmail地址均以“Conor Fitzpatrick”的名义注册,并与他的Peekskill地址和Verizon手机号码相关联。在线服务提供商(包括Zoom和在线加密货币电子购物网站Purse.io)之间的IP和电子邮件地址匹配也指向Fitzpatrick(xx为省略)。

到2022年10月,FBI已将注意力集中在他身上,以至于在他的Verizon手机上获得了手机GPS授权(?),并将Breach论坛Pompompurin账户的活动与他Peekskill家附近1公里范围内的活动相匹配。

FBI于2023年2月6日开始积极监视菲茨帕特里克的家,并在菲茨帕特里克在家时观察Pompompurin账户上的活动。

这与我们之前了解到的细节有点出入,据称根据Intelligence X自述,菲茨帕特里克在2023年1月份在Intelligence X上创建了一个账户,并且由于此操作,他的家庭IP地址被Intelligence X举报给负责执法的当局导致被抓。

最后总结下调查和抓捕过程:

2022年4月FBI先是拿下了最早的Raid论坛,根据数据库中Pompompurin中的IP记录开始调查,结合和电信提供商Verizon,谷歌,Zoom和Purse的协助(并未提到Intelligence X),最终黑入菲茨帕特里克的Verizon手机?获取了GPS位置信息(2022年10月),并实施了积极监视小伙的家并同步观察Pompompurin账户活动(2023年2月6日起),最终(美国时间2023年3月15日)实施了抓捕并确认最终身份。

根据检察官说,Breach论坛上有超过140亿条泄露的记录。其中包括大约2亿Twitter用户的姓名和联系信息。在本月,该论坛声名狼藉,因为一名黑客发布了他们声称从DC健康保险服务中窃取的数据,这一事件惊扰了国会山大佬们,并暴露了来自各行各业的数万人的个人数据。美国众议院官员表示,数百名工作人员受到此次事件的影响。

Breach论坛用户在12月还发布了大约8万多名InfraGard成员的详细信息,InfraGard是FBI与私营部门公司之间的情报合作平台,由此可见FBI应该也是遭到一定的压力才果断采取了行动。

菲茨帕特里克目前被控串谋实施访问设备欺诈。如果罪名成立,他将面临最高五年的监禁。法院目前暂时未做出最终判决,我们将继续关注本次事件。