微软SQL服务器文件被加密/涉案金额1.7亿的犯罪团伙被捕

微软SQL服务器的所有文件被加密

近日,Microsoft SQL (MS-SQL) 服务器遭到攻击,攻击者利用暴破进入服务器后直接安装了Trigona勒索软件,并加密了所有文件,此外,攻击者还安装了名为CLR Shell的恶意软件,在拿到赎金前,这个恶意软件会禁用系统针对Windows卷影副本进行恢复、删除的相关操作,所以要想恢复系统必须要有解密密钥。据了解,Trigona勒索软件组织已经发起了多次攻击事件。

相关链接:

https://www.freebuf.com/news/364194.html

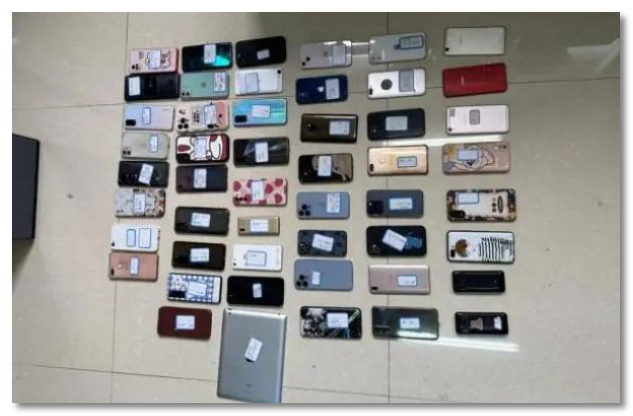

涉案金额1.7亿的网络犯罪团伙被捕

近日,湖南湘西民警成功打掉一个开展“刷量控评”的非法经营犯罪团伙,涉及多个电商平台和店铺,累计刷单93.41万单,共涉案金额1.7亿余元。该团伙雇佣大量网络刷手进行虚假交易,并为商家提供销量和好评,赚取佣金并抽取分成。经过5个多月的缜密侦查,警方彻底查清并打掉该团伙,抓获涉案嫌疑人23名。目前,案件正在进一步办理中。

相关链接:

https://www.thepaper.cn/newsDetail_forward_22769349

美国电信巨头数万员工数据遭泄露

近日,美国大型电信和IT基础设施巨头CommScope证实,其遭到了Vice Society勒索组织的攻击,导致员工数据和公司文件被泄露。据悉,该勒索组织是一个臭名昭著的勒索软件组织,主要针对世界各地的教育机构和医疗设施。该电信巨头表示,被盗数据包括员工证件信息、公司发票、文件和银行文件,并没有任何客户信息被泄露,业务运营也没有中断。

相关链接:

https://www.freebuf.com/news/364073.html

俄黑客劫持乌摄像头收集军队动向情报

美国高级安全官员表示,俄罗斯黑客已经侵入乌克兰咖啡厅内的私人安保摄像头,借此收集援助车队经过时的动向情报。乌克兰的地方当局和私营企业经常使用闭路电视摄像头来监控周围环境,因此这些摄像头成为黑客攻击的一个重点。美国高级安全官员还表示,俄罗斯黑客还将攻击重点放在美国国防制造商和物流运输企业身上,以了解更多与乌克兰武器供应链有关的信息。

相关链接:

https://hackernews.cc/archives/43745

国际支付巨头NCR遭勒索攻击

NCR公司是全球领先的技术公司,致力于帮助各种商业建立强大的客户关系,是全球关系管理技术解决方案领导供应商。近日,其遭受勒索软件攻击,旗下Aloha

POS系统平台发生中断。NCR表示,此次中断已经影响到其部分Aloha

POS酒店客户,而这只是受影响的“一定数量的附属Aloha应用程序”,但有客户表示,中断已经导致业务运营出现重大问题。勒索团伙BlackCat/ALPHV已经宣布对此负责,并称已获取了NCR客户的凭证。目前,NCR正在调查该事件。