ASRC 2023 年第一季电子邮件安全观察

根据守内安与ASRC (Asia Spam-message Research Center) 研究中心的观察,2023年第一季度,随着全球经济环境的整体复苏,网络攻击者也在蠢蠢欲动:今年第一季整体垃圾邮件及病毒邮件的数量,相较去年第四季快速增长将近一倍;由打印机或僵尸网络进行的邮件试探发送频率也较去年第四季度大幅提升450%!

研究显示,虽然目前还未看到较具体的生成式AI应用攻击活动,但其可在短时间内生成较以往更令人信服的文案、翻译和以假乱真的图片,将会是未来邮件安全发展的一大隐患。以下为守内安与ASRC研究中心在本季度监测到的一些较为特殊的邮件攻击实例:

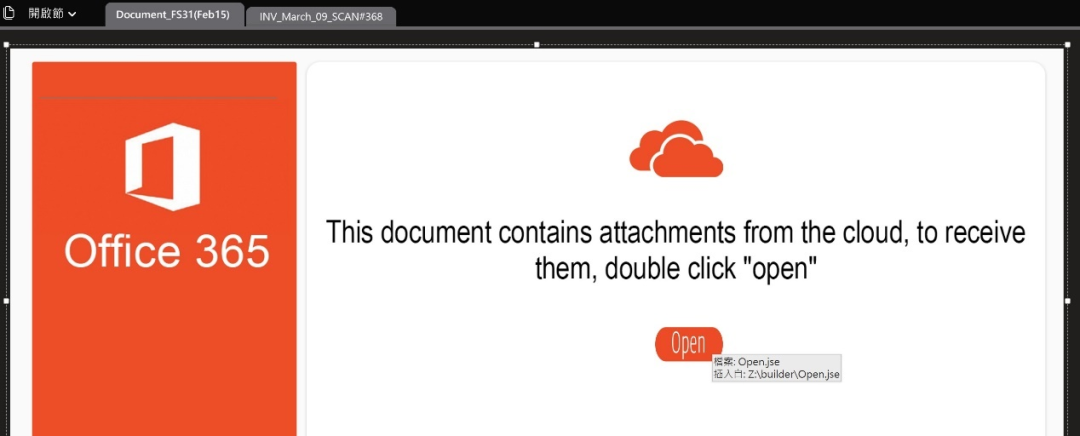

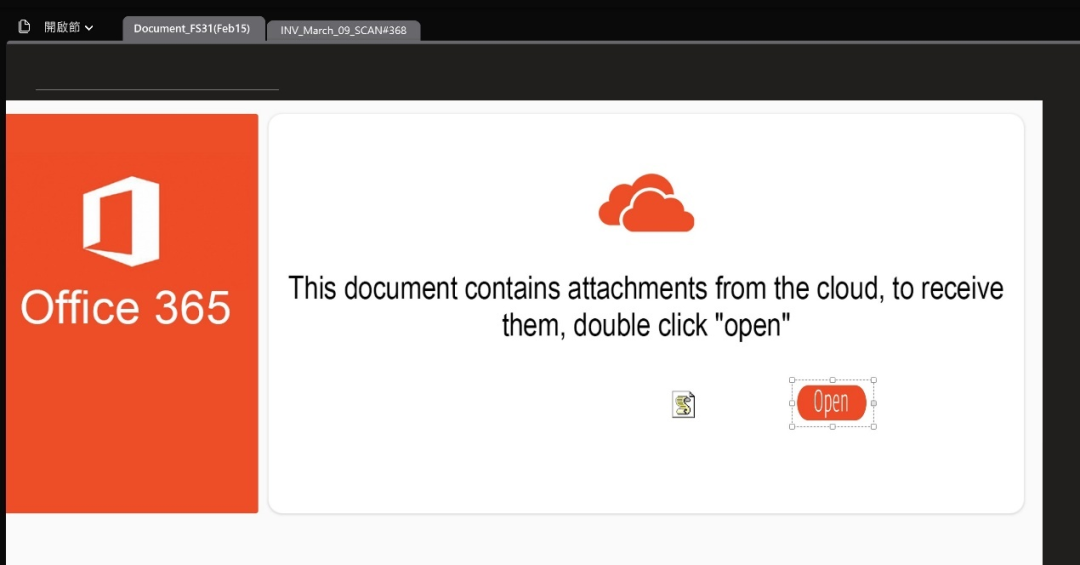

针对 Microsoft OneNote 的攻击

Qbot组织于今年第一季度发起了一波通过电子邮件流窜的恶意攻击,名为QakNote。这个攻击主要的特性是使用 .one的恶意文件试图攻击Microsoft OneNote,为后续的恶意行动打开受感染装置的入侵大门。

为了防范宏在Office文件中被恶意滥用,微软去年七月宣布关闭宏功能的措施会部署到Windows平台的Access、Excel、PowerPoint、Word和Visio。在今年一月,研究人员就发现了攻击者瞄准Microsoft OneNote发动新的攻击活动趋势。

.one的恶意文件中可包含恶意的VBS 、HTA或LNK快捷方式作为附件,也可以携带恶意的.js或 .jse,当受害者不慎点击其中的携带附件,就可能触发一连串请求powershell.exe执行的恶意行为。

注:OneNote允许在笔记中插入各种附件

注:攻击程序代码会藏在图片后方

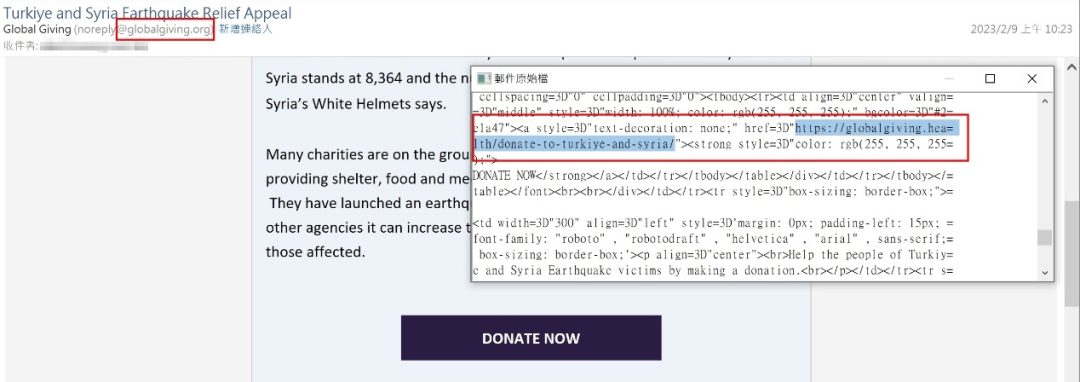

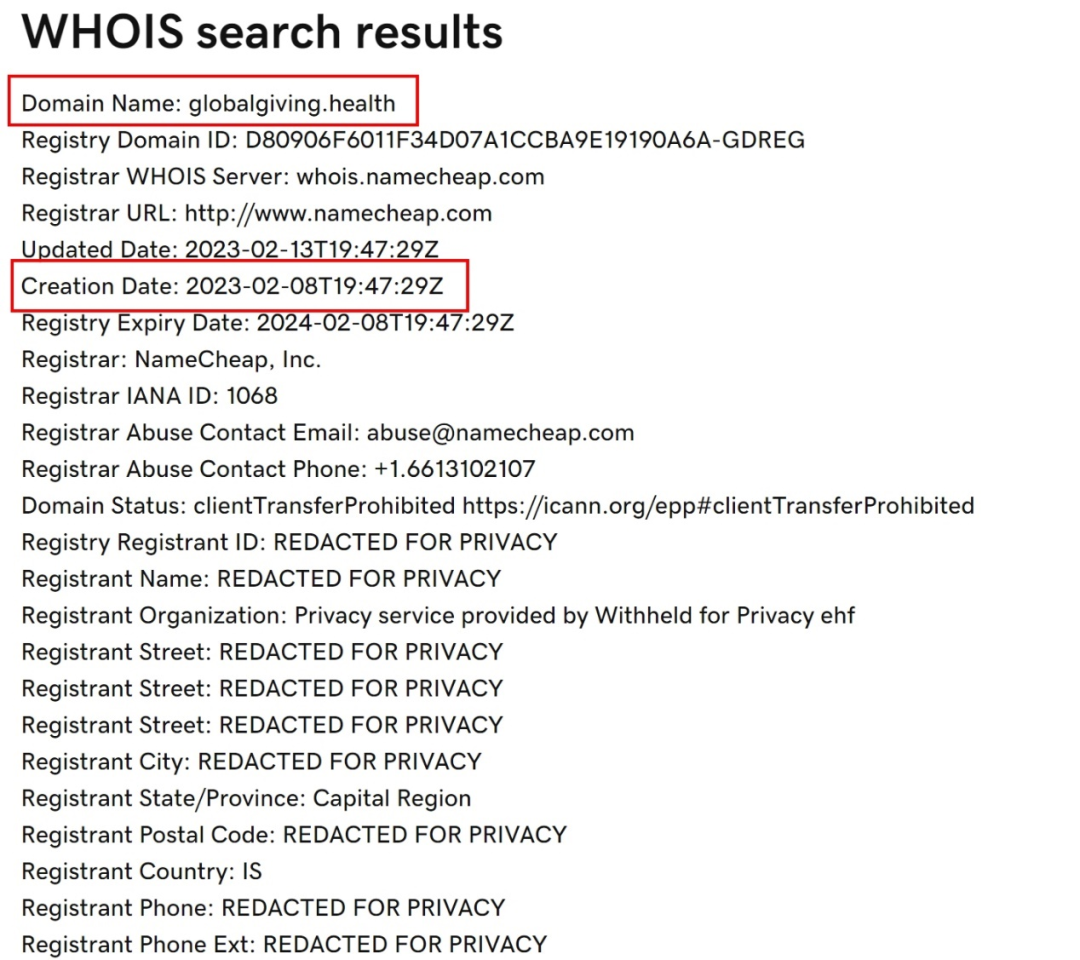

土耳其震灾募款诈骗邮件

2023年2月6日凌晨4时17分,土耳其发生强烈地震,受灾规模巨大引起世界关注,同样也引起了黑客的关注。在初期,我们观测到的诈骗邮件通过假冒全球捐赠网 (globalgiving.org) 的捐款信息,搭配带有二维码的钓鱼页面进行虚拟货币的捐款诈骗。

注:冒名全球捐赠网的诈骗

(Turkey_scam_whois.jpg,但其来信的网域却是在2023/02/08注册。)

钓鱼页面本身不具备交易或骗取敏感数据的功能,只提供三个指向诈骗用虚拟钱包地址的QR code:

BTC

bitcoin:15euPhVcHmSP1kHeq2EyWvf9NXS12hmcWN

ETH

ethereum:0xFb9217f10569a60A352b26A22fD99a1719c1bCd7@1

USDT

ethereum:0xdAC17F958D2ee523a2206206994597C13D831ec7@1/transfer?address=0xFb9217f10569a60A352b26A22fD99a1719c1bCd7

还有一种欺诈形态是在内文要求直接捐款至特定比特币钱包账户:bc1q2ta3f85kyd6ez6gtz45agxfxwp7007wdnzvg4n。

这封诈骗信夹带了QRcode图片附件,经过解码,结果为另一个比特币钱包:

bitcoin:bc1qfpehxeppc9yd2farrxxq5mlr4xr82ezwevu7uf,这个钱包过去就被广泛用于各种诈骗与恐吓取财。

研究人员再次提醒,务必提防通过诈骗邮件要求任何捐款指示的操作,许多网络诈骗行动并非一次性的损失,攻击者会记录容易上当的受害者信息并且发起持续性的欺诈攻击。

漏洞利用:CVE-2023-21716、CVE-2023-23397

Microsoft 于2月14日发布重大漏洞CVE-2023-21716,同时影响了多个版本的Microsoft Office。此为远程执行任意程序代码 (RCE,Remote Code Execution) 漏洞,CVSS 评分值高达9.8。这个漏洞的入侵方式为攻击者通过电子邮件携带特制的 RTF 文件,若使用者开启RTF文件;或以带有预览窗口的Office应用程序 (如: Microsoft Outlook) 浏览,黑客就可以释放漏洞执行程序代码。

而在Microsoft 3月发布的CVE-2023-23397 (CVSS评分值9.8)漏洞,是Microsoft Outlook 特权提升 (EoP) 漏洞,可利用Outlook的日历提醒功能来窃取受害者的Net-NTLMv2哈希。Outlook客户端只要接收并处理利用此漏洞的恶意邮件后,即便使用者没有开启或预览这封恶意邮件,都会自动触发该漏洞并泄漏Net-NTLMv2哈希。

以两个漏洞都可让黑客通过恶意电子邮件进行攻击,企业组织应尽快修补。

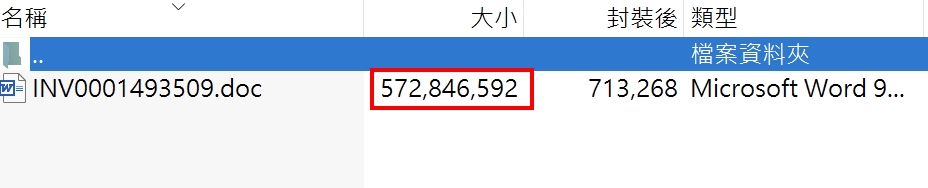

邮件炸弹

邮件炸弹 (Email bomb) 是一种恶意滥用电子邮件的行为,其目的是使目标邮箱超额或使目标邮件服务器瘫痪,其中一种手段是利用压缩文件来进行。通过修改压缩文件,可让商业邮件服务器、反垃圾机制或防病毒软件在检查压缩文件内容物时,形成拒绝服务攻击。在今年三月份,研究人员发现了一种融合了过去邮件炸弹手法的新攻击手段。

(mail_bomb.jpg,看似平常的压缩文件附件邮件。)

(mail_bomb_compressed.jpg,压缩文件里的 WORD 文件有着超高比例的压缩。)

这种攻击在Office Word文件的前半段嵌入恶意攻击的程序代码;而后半段则全填为“0”。当网络安全设备试图解压缩进行扫描检查时,解压缩后的文件过大很容易将缓存空间塞满,或造成内存占用方面的错误;同时,因为文件过大也会被一些扫描策略主动忽视。不过这波攻击并未持续很长时间。