Emotet木马病毒死灰复燃 瞄准企业用户发起攻击

近期,火绒监测到Emotet木马病毒再次大规模爆发,主要通过鱼叉邮件方式进行传播。当用户点击运行邮件附件后,病毒就会被激活,并在终端后台盗取各类隐私信息,由于鱼叉邮件主要针对特定用户、组织或企业,严重威胁企业信息安全,火绒在此紧急提示广大企业用户注意防范。火绒用户无需担心,火绒已对Emotet木马病毒进行查杀。

查杀图

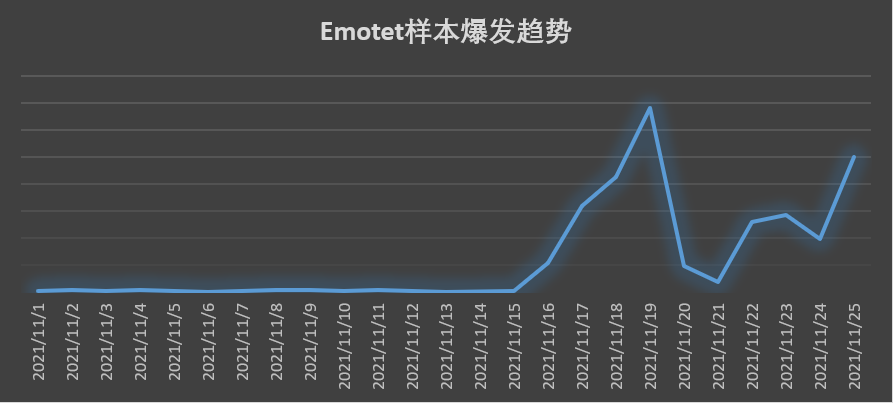

根据“火绒威胁情报中心”监测和评估,本次Emotet木马病毒来势汹汹,在11月份快速增长,并于中下旬集中爆发。

Emotet近期增长趋势

Emotet曾是自2014年至今全球规模最大的僵尸网络之一,该僵尸网络在2021年1月被欧洲刑警组织查获,并于4月25日下发“自毁模块”后被彻底捣毁。主要通过鱼叉邮件进行传播的Emotet木马病毒,在过去的7年时间里,给社会带来了极大损失和影响。

火绒曾在《全球最大僵尸网络自毁 火绒起底Emotet与安全软件对抗全过程》一文中,详细分析了Emotet通过不断更换外层混淆器,调整自身的代码逻辑和更新C&C服务器,疯狂的与安全软件进行对抗的过程。

火绒再次提醒广大用户,尤其企业用户,请及时做好排查工作,发现可疑邮件可联系专业人员查看。也可以安装火绒安全软件,通过【文件实时监控】、【邮件监控】、【应用加固】和【系统加固】等关键性防护功能,避免遭受Emotet木马病毒威胁,保护终端网络安全。

一、详细分析

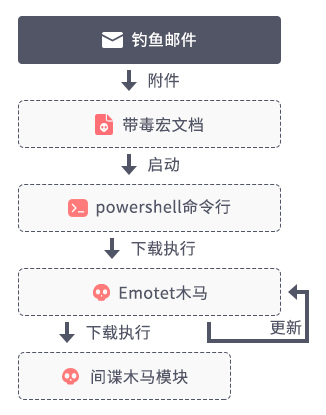

鱼叉邮件中会将恶意文档(通常为doc、docx、xls、xlsx等)伪装为企业内部业务相关的沟通信息文档,从而诱导用户打开。恶意文档内的宏脚本被激活后,会启动powershell下载Emotet木马病毒,再由rundll32加载执行。Emotet最终会下载执行实质恶意模块(报告中仅以间谍木马模块为例,主要恶意行为为盗取用户数据)。病毒恶意代码执行流程,如下图所示:

病毒恶意代码执行流程

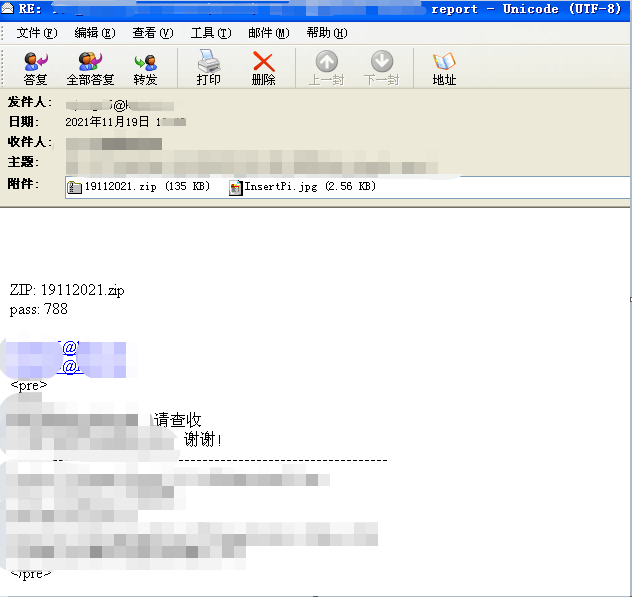

用于病毒传播的鱼叉邮件内容,如下图所示:

鱼叉邮件内容

本次用作Emotet木马病毒传播的恶意文档内容,如下图所示:

恶意文档内容

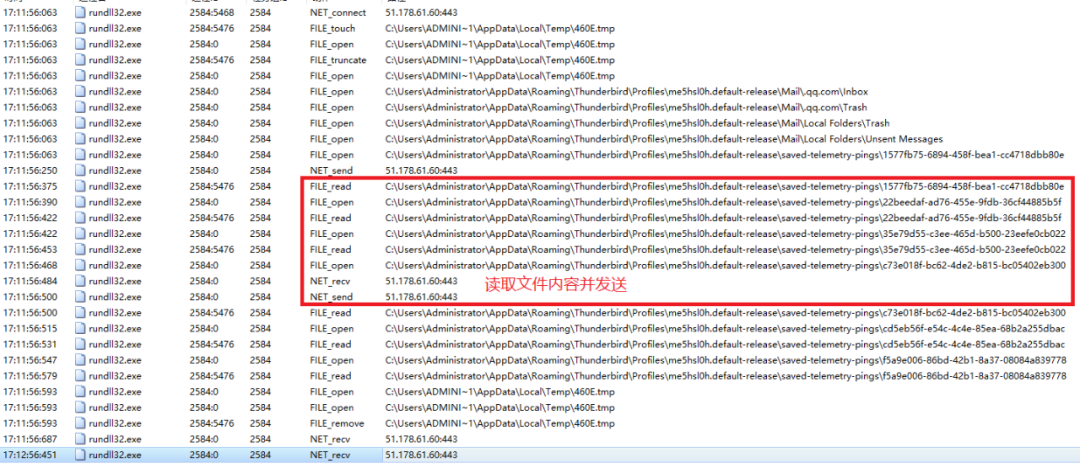

Emotet木马病毒执行后会盗取用户数据,以盗取邮件客户端工具数据文件为例,相关行为如下图所示:

相关恶意行为

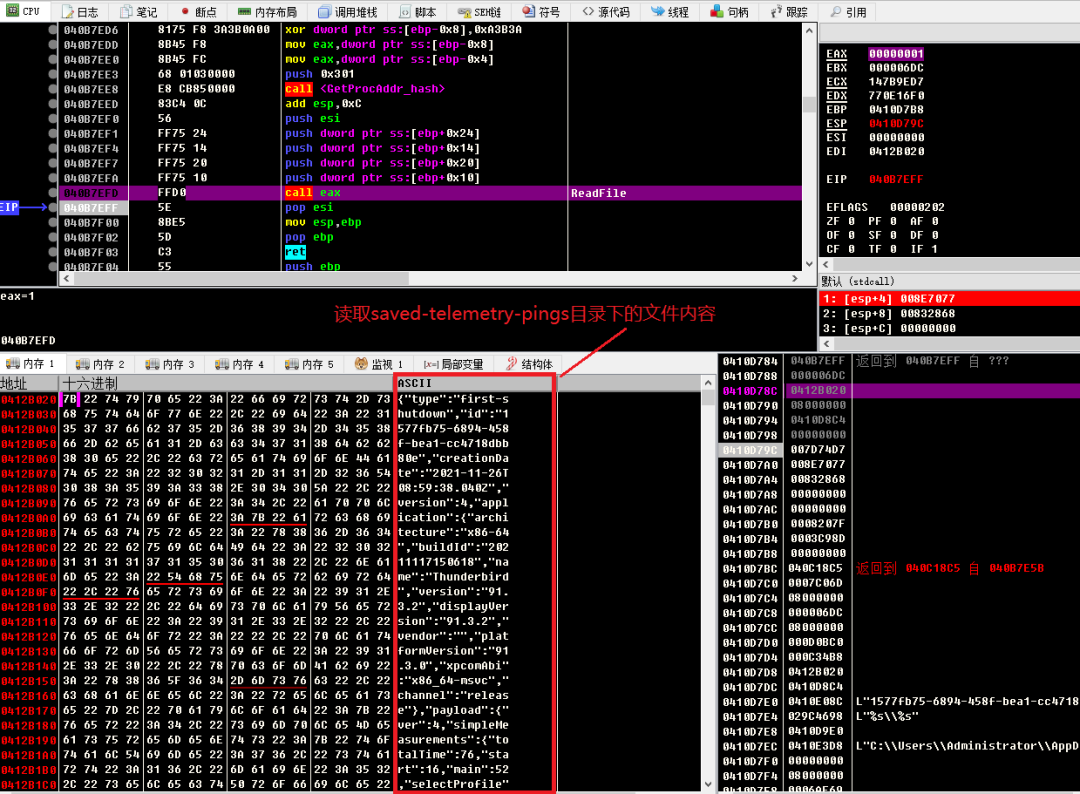

盗取邮件客户端工具数据文件代码,如下图所示:

盗取Thunderbird数据文件代码

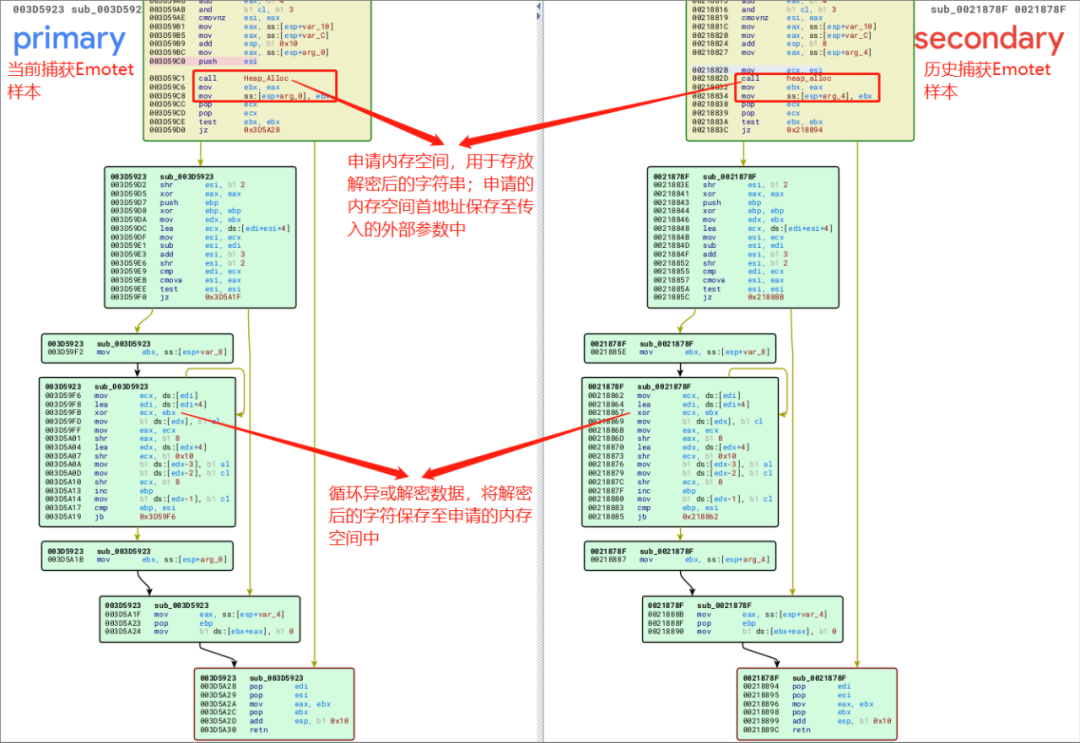

二、 同源性分析

经分析发现,该病毒的传播途径、恶意行为代码与之前分析的Emotet病毒具有一定的相似性。以下为该病毒样本与2021年1月份捕获到的Emotet样本在关键解密函数的代码对比图:

此前报告中Emotet关键代码与当前Emotet关键代码同源性对比