burpsuite导入网站的客户端证书

一颗小胡椒2023-06-25 09:27:04

0x01 背景

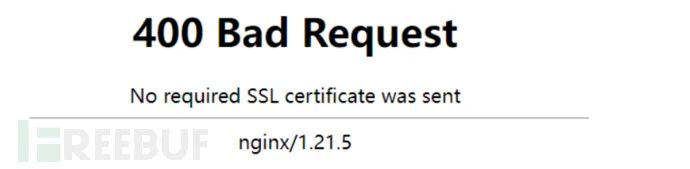

个别网站需要导入客户端的XX.P12证书,如果没有导入直接访问网站,浏览器会提示:400 Bad Request , 出现:No required SSL certificate was sent等提示,如下图

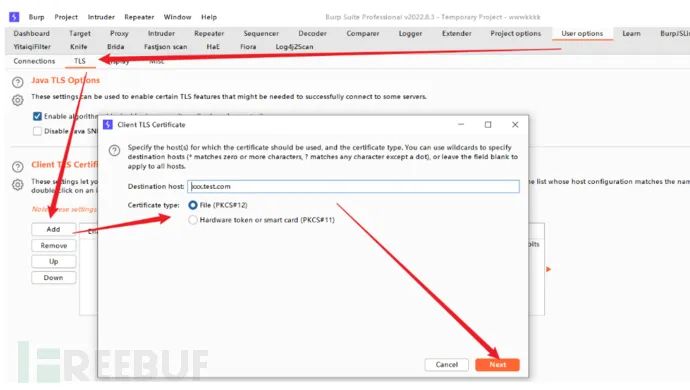

此时需要在burpsuite中导入证书

0x02 网站客户端证书

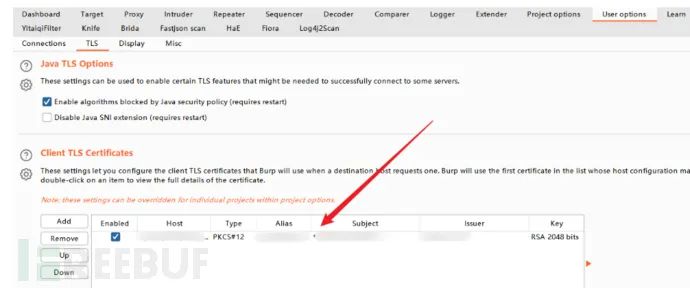

如果是正常的业务测试,甲方会提供xx.P12的文件

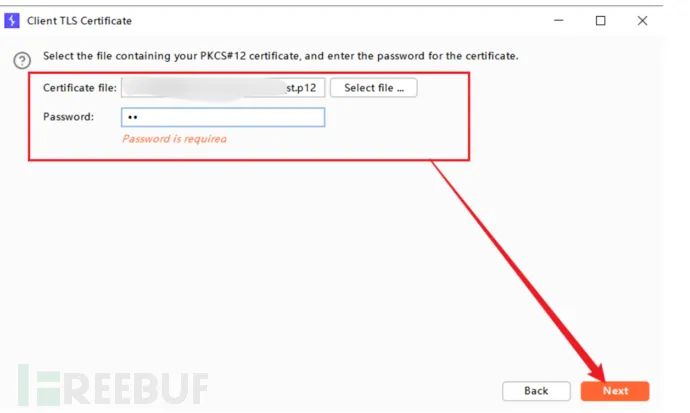

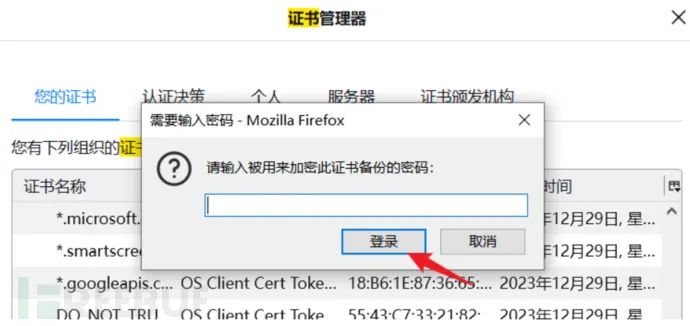

在burp导入网站客户端xx.p12证书的会提示要求输入密码,如果我们知道密码当然就直接输入,

0x03 不知道网站客户端证书的密码时

网站客户端xx.p12证书的会提示要求输入密码,但是有时候生成XX.p12证书时候,网站根本没有设置密码或者用户不知道密码。

证书生成的代码:

openssl pkcs12 -export -clcerts -out %s -in %s -inkey %s -password pass:%s

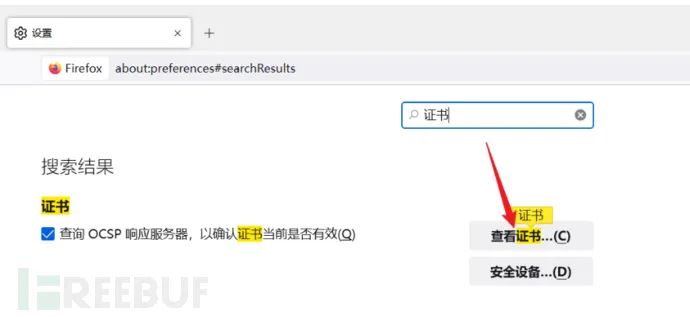

openssl pkcs12 -export -in user.pem -caname user alias -nokeys -out user.p12 -passout pass:pkcs12 password因为burp导入网站用户证书p12是一定要密码的,所以先在firefox导入这网站的客户端证书,然后再备份出来,备份出来的时候,自己输入密码a

如果没有密码就为空。

备份

输入密码:a

把新备份证书导入burp 就可以了,这个时候输入密码a就可以成功导入客户端证书了

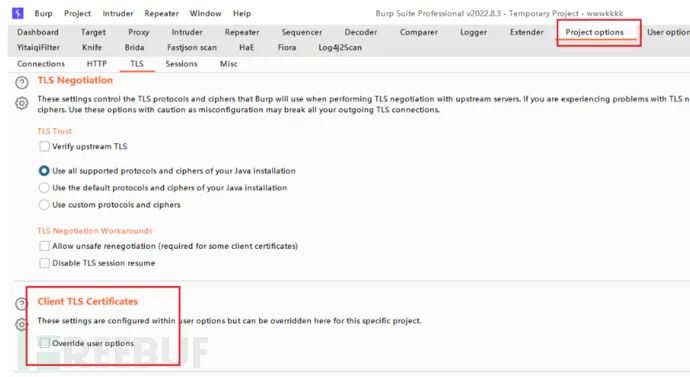

注意事项:如果在user options 配置了证书,记得不要勾选project options 的Client SSL Certificates 的override user options

此时就可以访问之前400的网页了,此时不再是400了。(图中为404是因为没有加路径)

本作品采用《CC 协议》,转载必须注明作者和本文链接

一颗小胡椒

暂无描述