好端端的“驱动神器”,怎就成了安全漏洞?

如果你是一位PC玩家,你可能知道在装新电脑或进行日常升级和维护操作时,安装和升级各种硬件驱动是必不可少的步骤。

正确和最新版本的驱动通常可以提升硬件在游戏和内容创建软件中的性能,同时更好地适配新版操作系统的相关功能,并提升日常使用的稳定性。相反,过时或错误的驱动可能会影响性能,导致各种错误和甚至损坏硬件。

那么,如何准确地为自己的电脑安装驱动程序呢?

对于有经验的用户来说,这通常不是什么难事。他们可能会维护自己的驱动程序库,备份各种常用驱动的安装程序,并定期或不定期进行更新。这些安装程序可能来自芯片厂商的官方网站或操作系统厂商的更新服务器,甚至可能经过用户自行修改,总之它们的来源可靠,安全性高,并且通常是最新且全面的。

然而,能够维护自己的驱动库的用户只是少数,对于大多数PC用户,特别是大多数普通用户来说,他们更倾向于使用诸如"XX精灵"、"XX人生"等驱动自动下载和安装工具。

通常情况下,这类工具可以自动识别常见的硬件,并下载并安装相应的驱动程序。然而,这些工具也存在两个明显的不足之处。首先,它们可能无法正确识别一些冷门硬件,甚至可能下载错误的驱动程序,从而导致功能问题。

其次,这些自动驱动工具往往依赖于第三方驱动程序数据库,这些数据库可能不够全面或不及时更新。因此,它们提供的驱动程序可能不是最新版本,或者不适配特定的硬件型号或操作系统版本。

因此,对于普通用户来说,使用这类工具时需要保持警觉,最好在下载和安装驱动程序之前进行一些额外的验证和确认,以确保安装正确的驱动程序,并避免潜在的问题和兼容性困扰。

其主要功能是根据硬件配置和型号识别出相应的驱动程序,并提供专用版本的驱动下载和安装。这种机制的优势在于确保用户获得与其设备完全兼容的驱动程序,包括定制的音效功能和电源管理等特色功能。

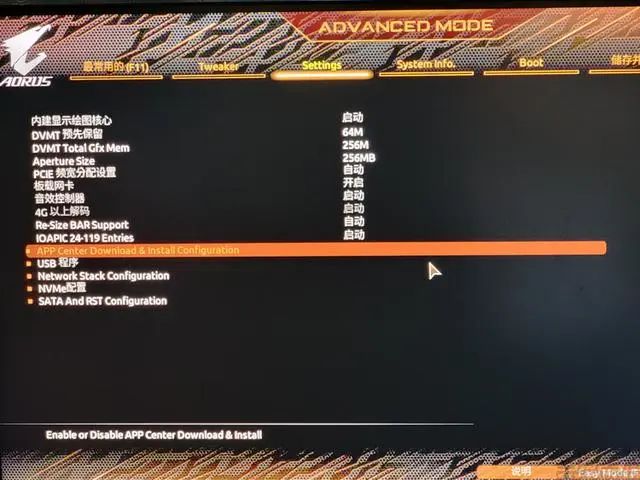

然而,对于一些用户来说,这种自动下载和安装的机制可能不太受欢迎。他们可能更倾向于手动选择和安装驱动程序,或者他们已经使用了第三方驱动程序管理工具。对于这些用户来说,可以在系统安装后选择关闭这个驱动自动下载的机制。

总体而言,无论选择使用厂商自带的自动下载机制还是手动安装驱动程序,确保系统中的驱动程序是最新的和与硬件兼容的非常重要。适当的驱动程序可以提升系统性能、解决兼容性问题,并提供特定的功能和优化选项。

华硕主板内置的驱动下载工具Armoury Crate

这些客户端不仅能够自动从厂商的服务器下载"非公版"或品牌定制的驱动程序,以确保定制功能的正常使用,而且通常还提供额外的辅助软件,如超频工具、系统电源管理工具和额外的显示或音效功能等。

显然,与通用的驱动下载软件相比,这些由主板厂商或笔记本电脑厂商开发的集成驱动下载/安装工具在理论上可以提供更好的兼容性和更完整地发挥特定硬件功能的体验。然而,在这种便捷的体验背后,它们独特的工作机制实际上也存在一些严重的安全隐患。

技嘉主板BIOS中关于“APP Center”的相关功能选项

前文中提到的主板/PC上自带的驱动下载工具实际上会在每次系统启动时进行系统状态检测,并从硬件层面加载或注入软件和驱动,以确保即使硬盘被格式化、系统被重装,仍能及时弹出下载驱动的提示窗口。这类工具的工作原理是通过系统状态检测和硬件层面操作来实现的。

安全公司的相关警告内容

很明显,如果硬件设备自带的驱动下载工具遭到入侵、篡改,或者本身就存在安全漏洞(如未使用双向加密连接),那么就有可能被黑客攻破,成为隐藏在硬件内部难以清除的"后门"。每次系统启动时,这个后门都会自动激活,而且可能不会被杀毒软件检测到。

这并非耸人听闻,因为最近有一家知名主板厂商不得不对其大量主板进行BIOS更新。更新的原因是发现其主板上集成的驱动下载软件存在潜在的安全漏洞,下载链接没有使用加密连接,存在被劫持的风险。

当然,从目前已知的信息来看,这个漏洞因为发现得比较及时,似乎还没有被黑客所利用。但这起事件本身,也有望唤起相关厂商对于类似技术和软件在安全性方面的重视,所以从某种程度上来说,甚至可以说是“因祸得福”了。