windows应急响应常见检查点

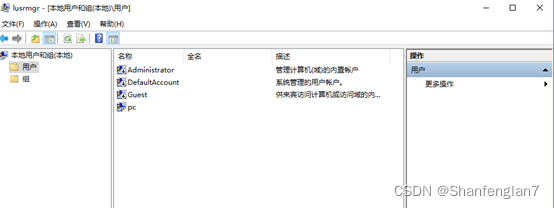

1.用户账号和组审计

1)描述:黑客通常对系统进行入侵后会添加后门账号,所以需要审计用户和组是否有被篡改的痕迹。

2)命令:lusrmgr.exe

3)检查方法:查看是否有可疑的用户名被创建,检查是否administrators组里有可疑的账户被授权。

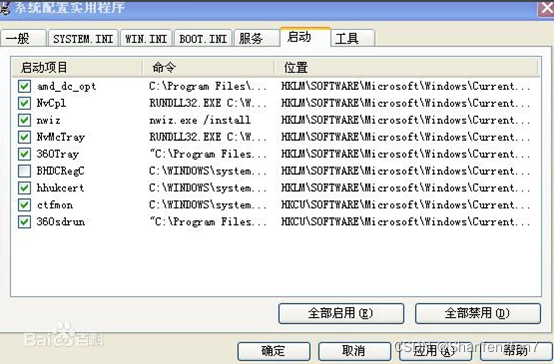

2.自启动配置审计

1)描述:黑客修改自启动配置通常可以在系统启动之后加载黑客自定义脚本。

2)命令:msconfig.exe 或 wmic start up list full

3)检查方法:检查自启动程序信息,如非常规应用程序则需要定位程序位置,可配合360杀毒工具检查。

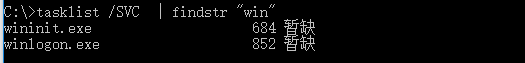

3.异常进程审计

1)描述:进程往往都是应急响应主要关注点之一,黑客维持对外通信都会在被入侵主机中打开独立进程,进程名经常会带迷惑性,例如svch0st.exe(应为

svchost.exe)或exp1orer.exe(应为explorer.exe)。

2)命令:taskmgr.exe中进程菜单或tasklist.exe

3)检查方法:仔细排查容易被木马感染的系统进程,定位进程源程序位置,可配合360杀毒工具进行查杀,对不确定的其他进程通过google查询进程功能,

有概率会获得恶意程序的威胁情报。

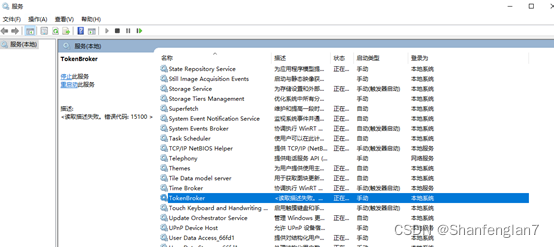

4.异常服务审计

1)描述:windows服务类似Linux的守护进程,黑客通过恶意程序创建自定义服务达成可持续控制肉鸡的目的。

2)命令:services.msc

3)检查方法:对windows系统常规服务进行了解,识别病毒经常创建服务的命名规则,例如:“xxxUpdate”带有这类关键字。小技巧:查看指定系统服务

的属性,看服务描述,如果服务描述很少或者比较非官方的语言,一般比较可疑。或者查看依存关系,针对使用RPC(Remote Procedure Call)的服务要重点

关注。

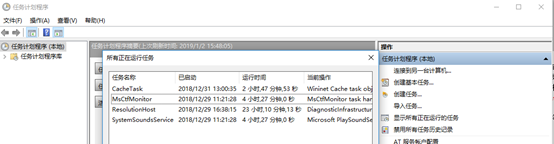

5.计划任务审计

1)描述:计划任务是计算机周期性执行的一系列操作的管理程序,黑客也会增加自定义计划任务来检测连接心跳或者发动DoS攻击等行为。

2)命令:schtasks.exe或者在控制面板>计划任务中找到GUI模式

3)检查方法:了解系统程序自带的计划任务,查看任务对应的文件夹,对照任务创建时间,释放文件等信息来判断是否是恶意计划任务。

6.系统运行状态审计

1)描述:病毒木马一般情况下会使系统CPU、内存、磁盘读写、网络IO的利用率变高,通过监控系统状态可以发现潜在的恶意程序。

2)命令:taskmgr.exe

3)检查方法:查看任务管理器中性能菜单,跟踪单位时间内CPU、内存、磁盘、网络运行情况,并打开监视器配合检查。

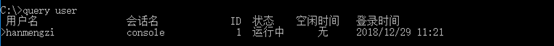

7.用户会话审计

1)描述:黑客通过3389登录系统会创建用户session,通过审计session查看是否有攻击者进行远程登录。

2)命令:query user

3)检查方法:输入命令查看是否会话异常,是否存在可疑的用户会话状态。

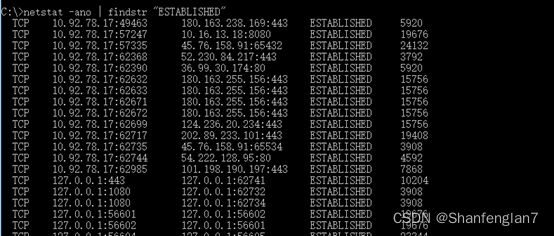

8.网络连接审计

1)描述:审计网络连接可以发现攻击者来源IP,以及开放端口、进程等信息。

2)命令:netstat -ano

3)检查方法:输入命令检查是否存在外部可疑IP处于“ESTABLISTHED”状态。

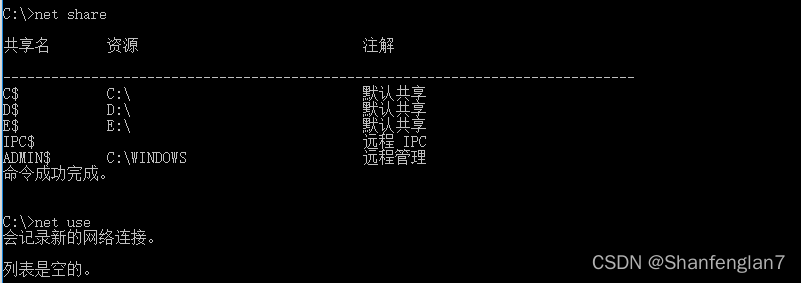

9.本地共享审计

1)描述:早期黑客攻击利用经典IPC$的攻击方式批量植入肉鸡。

2)命令:net share和net use

3)检查方法:输入net share检查本地开放了哪些共享,输入net use检查是否存在被映射的网络连接。

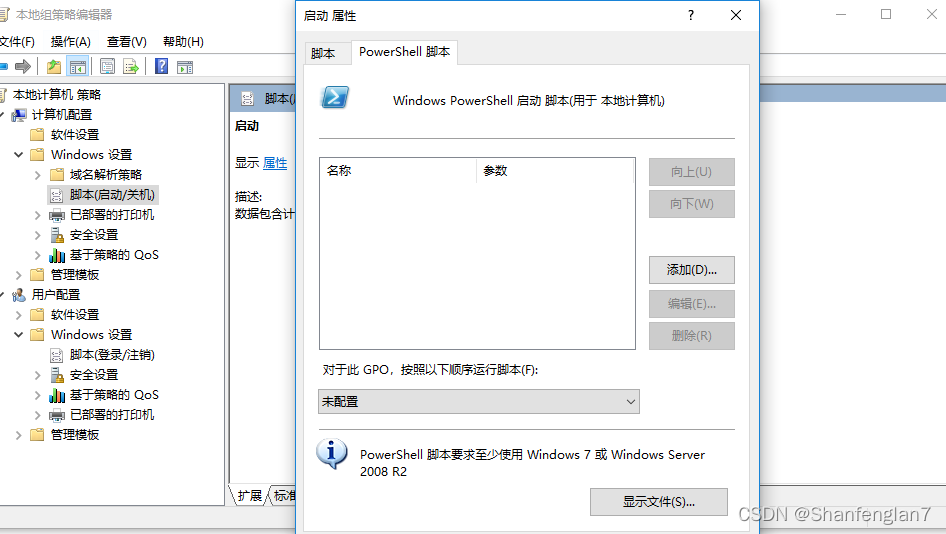

10.组策略审计

1)描述:是微软Windows NT家族操作系统的一个特性,它可以控制用户帐户和计算机帐户的工作环境。组策略提供了操作系统、应用程序和活动目录中用

户设置的集中化管理和配置。组策略的其中一个版本名为本地组策略(缩写“LGPO”或“LocalGPO”),这可以在独立且非域的计算机上管理组策略对

象。。

2)命令:gpedit.msc

3)检查方法:打开组策略面板,重点查看计算机配置和用户配置中的脚本子菜单,查看是否加载powershell脚本,分析脚本内容判断是否异常等。

敏感事件id: 4624 登录成功 4625 登录失败 4634 注销成功 4647 用户启动的注销 4672 使用超级用户/管理员用户进行登录 4720 创建用户 4697 7045 PsExec

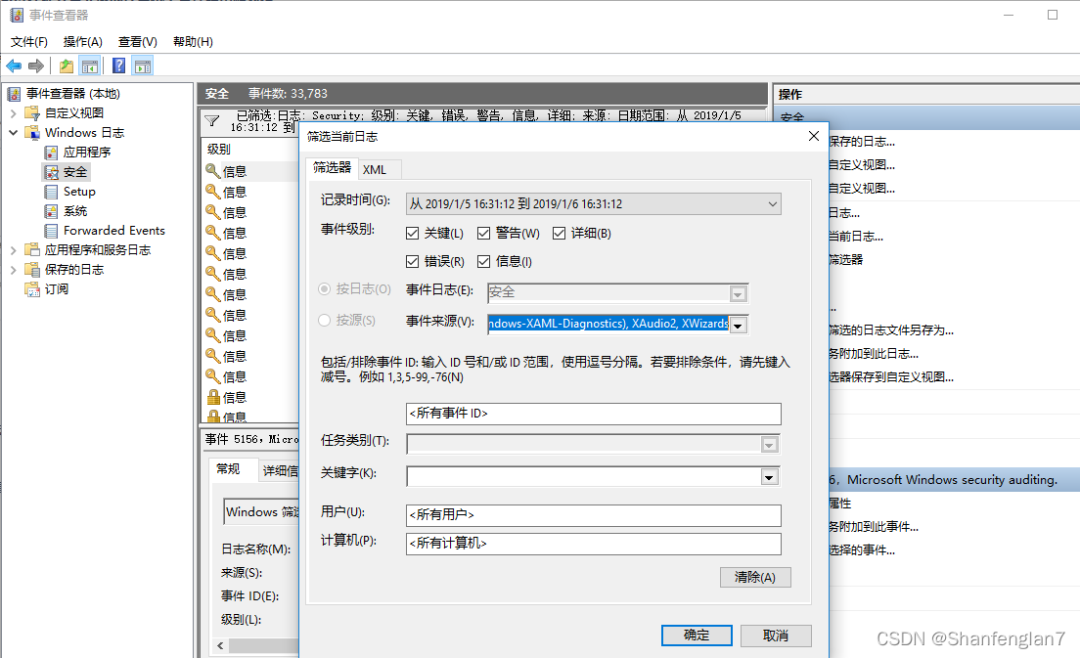

11.日志审计

1)描述:windows日志包含系统日志,安全日志、应用日志等,通常通过windows内置的事件查看器查询。

2)命令:eventvwr

3)检查方法:打开windows日志查看器,根据安全事件发生时间区间筛选windows日志,一般重点查看“安全”、“应用”日志,黑客执行的恶意命令多

数被记录在这两个日志中。

一般情况下windows自带日志查看器显示不是很友好且不便于分析,所以通常配合日志解析工具LogParser.exe,可在微软官网下载对应的32或64位版本。

安装好之后可以像操作数据库一样查询日志信息。

由于路径问题往往将默认日志位置c:\Windows\system32\winevt\Logs\的日志文件拷贝到C盘根目录中分析:

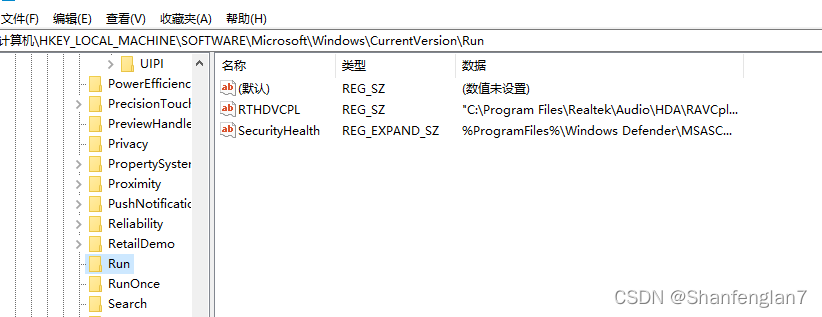

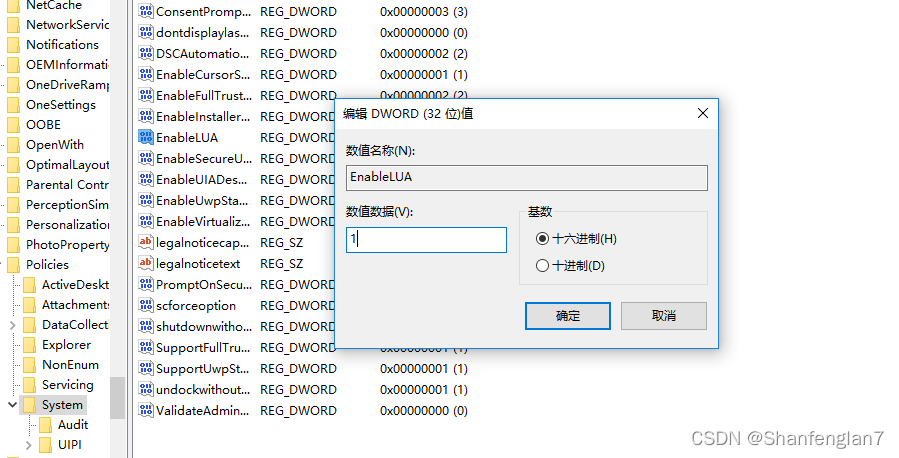

12.注册表审计

1)描述:windows中注册表是存储系统和应用的设置信息数据库,通过键值对来配置。

2)命令:regedit.exe

3)检查方法:输入命令打开注册表程序,手工检查指定路径下的注册表键值或者配合杀毒软件检查。

例如:

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run看系统哪些程序自启动

\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System检查EnableLUA的值(0:关闭UAC,1:启动UAC)

\HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SessionManager下查看是否存在ExcludeFromKnownDlls,如果存在值存在lpk.dll、

usp10.dll、msimg32.dll、midimap.dll、ksuser.dll、comres.dll、ddraw.dll这些dll,则判断异常。