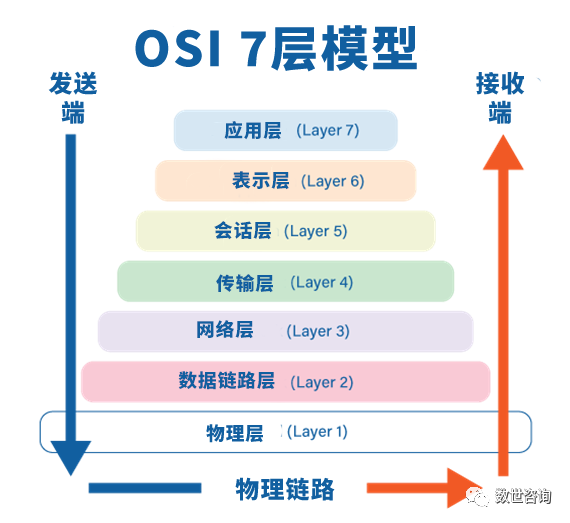

OSI模型揭秘:你不知道的网络安全威胁!

随着技术的进步,网络不法分子也在不断寻找新的方法来对网络进行攻击。了解OSI模型各个层级的功能及其漏洞可以帮助组织更好地预防网络攻击,提高网络的安全性。

物理层

物理层负责通过诸如电缆、线缆和无线信号等物理介质来传输和接收原始的比特流(二进制的1和0),可以对物理连接进行创建、维护和关闭等操作。同时该层还负责同步数据比特并定义数据传输速率和数据传输模式(例如全双工和半双工模式)。物理层使用的设备包括以太网、同轴电缆、光纤以及其他连接器。

拒绝服务(Denial of Service,DoS)攻击针对的就是物理层,因为物理层包括硬件设施,是系统中有形的层级。DoS攻击会造成所有网络功能的瘫痪,类似剪断或拔掉网络电缆一样攻击。而防御方则可以通过物理安全措施来减轻物理层的漏洞,例如访问控制、视频监控、防篡改的电磁干扰屏蔽以及使用冗余链接等。

数据链路层

数据链路层负责处理封装在“帧”中的信息流。该层主要对数据中的错误进行检测和纠正,确保物理链路上的网络设备之间能够进行可靠传输。数据链路层需要确保数据在网络设备之间按照正确的顺序传输,并且保持数据传输的一致性。同时该层也负责数据传输中的错误控制和流量控制。该层中循环冗余检查(CRC)被用于监测帧是否损坏或丢失。当发送方将数据封装成帧并发送给接收方时,它会附加一个CRC值到帧的末尾。接收方在接收到帧后会计算接收到的帧的CRC值,并与发送方附加的CRC值进行比较。如果接收方计算出的CRC值与发送方附加的CRC值不匹配,那么就意味着帧在传输过程中发生了错误。此时,接收方会通过丢弃该帧并发送一个请求重新传输的信号来指示发送方重新发送该帧。另外,网桥、交换机、网络接口控制器(NIC)以及诸如地址解析协议(ARP)、点对点协议(PPP)、生成树协议(STP)、链路聚合控制协议(LACP)等协议均属于这数据链路层。

数据链路层的攻击源自内部局域网(Local Area Network,LAN),其中一些攻击包括:

• ARP欺骗(ARP spoofing)—— ARP欺骗是一种中间人攻击(MiTM),攻击者假装成网络通信通道的两端,嗅探数据包以窃取数据、篡改通信、进行会话劫持和分布式拒绝服务(DDoS)攻击。为了防止这种攻击,防御方可以启用私有VLAN、静态ARP并安装入侵检测系统(IDS)来进行抵御。

• MAC flooding攻击 —— 此类攻击是在网络交换机上进行的。攻击者使用虚假的MAC地址来使交换机的媒体访问控制(MAC)地址表溢出,从而替换掉有效地址。这会迫使交换机表现得像一个网络集线器。也就是说,当一个有效用户尝试访问网络时,他们会在整个网络中创建一个广播式的“洪水”。原本应该发送给真实用户的数据现在将会被攻击者接收。对于防御者来说,需要通过启用端口安全和与认证、授权和计费(AAA)服务器进行身份验证,以抵御此类攻击。

• 生成树攻击(Spanning Tree attack)—— 生成树协议(STP)的作用是防止网络中存在的冗余交换机之间形成潜在的环路,从而避免无限广播流量风暴的发生。攻击者可以通过添加一个新的STP设备,并修改其操作参数,使其成为根桥。通过将自己设置为根桥,攻击者可以改变生成树协议的拓扑结构,控制数据流量的路径,随后流量将通过攻击者的交换机进行传输。安全团队可以选择启用交换机上的桥接协议数据单元(BPDU)保护来防止这种攻击的发生。

网络层

网络层运行于“数据包”上,其主要功能是进行路由。它负责逻辑设备的标识和寻址,并通过选择最短和最高效的路径来进行数据包转发。路由器和交换机是与该层最常相关的设备。在网络层上运行的协议包括互联网协议(IP)、互联网控制报文协议(ICMP)、路由信息协议(RIP)以及开放最短路径优先协议(OSPF)。

网络层的攻击是在互联网上进行的,例如分布式拒绝服务(DDoS)攻击,攻击者针对路由器发起大量非法请求,使其超负荷运行,无法接受合法请求。数据包过滤控制和安全机制,如虚拟私人网络(VPN)、IPsec和防火墙,是限制网络层攻击的常见方法。

传输层

传输层在源和目的地之间建立一对一的连接,确保数据按正确的顺序传输。同时该层还执行流量控制、错误控制、数据重组和分段等功能。传输层的典型协议包括传输控制协议(TCP)和用户数据报协议(UDP)。

传输层的攻击通常是通过扫描网络中的端口,以识别出存在漏洞的开放端口,并对其进行攻击的。

• SYN洪水攻击(SYN flood attack)是一种利用TCP三次握手的分布式拒绝服务(DDoS)攻击。攻击者向服务器的每个端口发送多个同步(SYN)数据包。服务器则会为每个SYN数据包都发送一个同步确认(SYN-ACK)消息进行确认。如果恶意的客户端没有按预期发送最后的确认(ACK)数据包,那么就会在服务器上创建“半开放”会话。随着服务器处理请求的能力逐渐耗尽,合法客户端的新请求和服务就会遭到拒绝。若SYN洪水攻击持续进行,服务器则会发生故障或崩溃。在处理SYN请求时,可以分配较小的内存块来存储这些请求的信息。通常情况下,这些块的大小可以设置为16字节或更小。通过限制每个SYN请求所需的资源,可以减少服务器在处理大量无效SYN请求时的负担。同时,维护SYN cookie和RST cookie也是一种有效的防御手段。

• Smurf攻击 —— 该攻击得名于1980年代一种广受欢迎的玩具角色,它几乎无处不在。Smurf攻击也是一种DDoS攻击。该攻击通过使用目标服务器的IP地址作为源IP地址,向IP广播网络生成虚假的ICMP Echo请求(PING)数据包。这些请求会引发大量的ICMP响应,并且响应看上去来自于各个地方,最后服务器的处理能力和资源会被极度消耗,最终导致服务器无法正常工作并崩溃。

会话层

会话层负责在本地和远程设备之间建立、维护和终止会话。在该层级中,会话的建立和维护是通过同步和恢复机制来实现的。在数据传输过程中,该层会添加一些特殊的检查点,以确保数据的可靠性和完整性。如果在传输过程中出现任何错误,传输将从上一个有效的检查点处进行恢复。

会话层常见的攻击包括:

• 会话劫持(Session hijacking)—— 攻击者通过破解会话令牌来接管网络会话,以获取个人信息和密码。使用强密码与多因素身份验证、使用虚拟私人网络(VPN)以及及时更新软件等措施可以减轻会话劫持攻击的风险。

• 中间人攻击(MiTM attack)—— 在此类攻击中,攻击者会位于两个交互方的数据传输会话之间,以窃听和中继消息。开放的以及不安全的Wi-Fi连接是这类攻击最常见的手段。其他通信技术,例如安全外壳协议(SSH),可以限制此类攻击。

表示层

表示层负责将数据从发送者特定的格式转换为应用层能够理解的通用格式。例如,对不同的字符集(如ASCII到EBCDIC)进行转换。从网络安全的角度来看,该层负责的是数据的加密和解密。同时表示层还管理着网络传输的数据压缩。

在表示层发生的安全套接层(Secure Sockets Layer,SSL)劫持,也被称为会话劫持攻击,该层的加密技术确保了数据在传输过程中的机密性和完整性。

应用层

应用层负责为最终用户提供各种服务,例如邮件服务、目录服务、文件传输以及访问和管理(FTAM)。该层的协议包括:文件传输协议(FTP)、简单网络管理协议(SNMP)、域名系统(DNS)、超文本传输协议(HTTP)以及电子邮件协议(SMTP、POP3、IMAP)等。

应用层攻击是最难防御的,因为该层会存在许多漏洞,并且应用层也是最容易受到外部世界影响的层级。采用应用程序监控技术来检测应用层和零日攻击,并定期更新应用程序是保护应用层的最佳实践。

该层最常见的网络攻击包括:病毒、蠕虫、木马、钓鱼攻击、分布式拒绝服务(DDoS)攻击、HTTP洪泛攻击、SQL注入以及跨站脚本等等。

结论

OSI模型提供了一种描述设备之间通信过程的框架。OSI概念模型可以帮助我们更加清晰地理解数据的传输过程。在复杂的通信过程中,攻击者会通过各式各样的手段来利用和破坏系统。了解每一层面临的常见攻击类型和潜在漏洞,并针对性地采取相应的防御措施,对于保护网络的安全至关重要。

数世咨询点评

OSI模型提供了一种标准的、层次化的方法来理解和设计计算机网络。它为网络通信提供了一个共同的语言和框架,促进了网络设备和应用程序之间的互操作性以及互联互通性。

需要注意的是,OSI模型的七个层级是针对通用网络设计的,并不适用于所有类型的网络。对于某些特定类型的网络,例如点对点网络或嵌入式系统,则不一定需要或使用所有的层级。在实际网络设计和管理中,组织需要根据具体需求和现实情况对OSI模型进行调整和定制,以满足实际网络环境的要求。尽管在实际应用中可能存在一些限制和挑战,但OSI模型仍然是网络领域中广泛应用的重要工具和参考模型。