15个“没节操”的钓鱼攻击,附IoC

今年的疯狂十四天一开始,就有师傅收到一份特殊简历——疑似包含钓鱼木马。

微步云沙箱S分析了上面的样本,结果证实,这次属于钓鱼攻击。

还在拉扯人马的防守队伍,人要被钓成翘嘴了,上述攻击手段在最近的演习中屡见不鲜。演习进入第二周,微步云沙箱S捕获了数百个针对性的钓鱼文件,其中多数是CobaltStrike(以下简称CS)木马。

在这些钓鱼攻击中,攻击队使用了各种迷惑性的主题,如简历、零日、安全工具、吃瓜、骚扰、曝光、补贴、通知、问题反馈、绩效考核、薪资等,钓鱼方向和社工高度相关。

比如,这是其中一个试图以社保信息为饵,进行钓鱼攻击的案例。

在这个钓鱼攻击中,攻击队伪装人力资源部,向目标发送社保相关“通告”,引诱目标打开恶意附件。附件是一个加密压缩包,包含一个图标伪装文档的恶意可执行文件,为了迷惑受害者,打开之后会出现一个看上去像那么回事的文档,文档内容和邮件主题内容呼应,简直做戏做全套。

恶意文件图标如下:

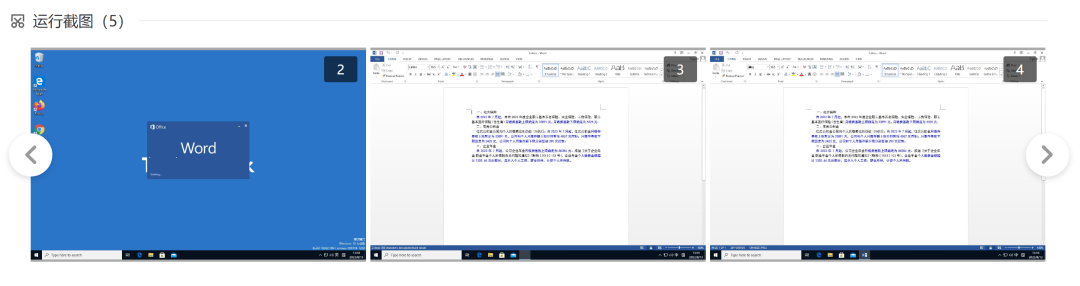

恶意文件运行截图如下:

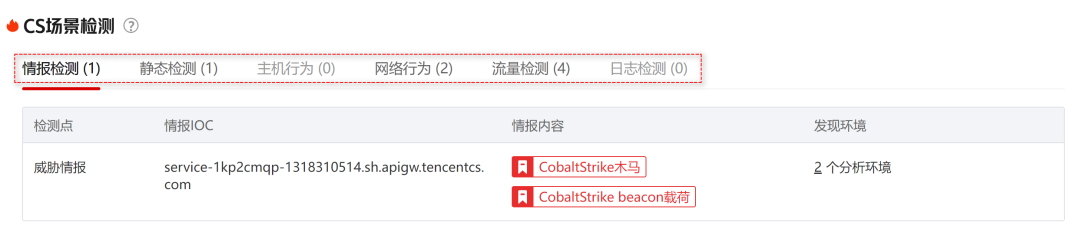

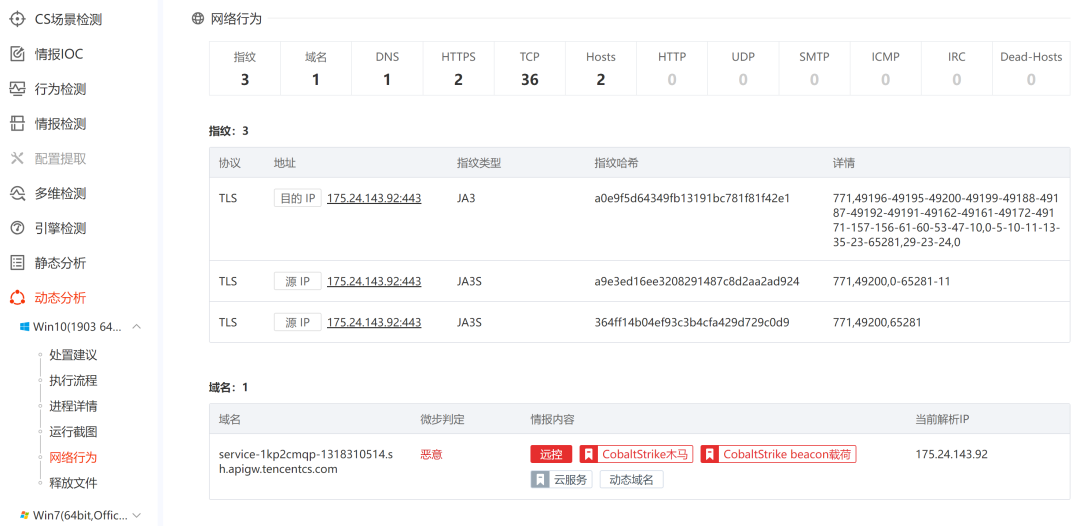

对附件进行分析后,可以看出场景标签包含“CobaltStrike检测”,说明是CS木马。

在“CS场景检测”模块,还可以看到该样本在情报、静态、网络行为和流量这几方面都呈现了CS相关特征。

至此,可以确认此样本是CS木马。同时,我们可以使用行为检测、情报检测、配置提取、多维检测、引擎检测、静态分析、动态分析等模块对样本进行进一步分析。

温馨提示,在演习或日常工作中,如遇邮件或IM钓鱼,或发现可疑文件,都可以上传至微步云沙箱S进行快速分析检测。如果样本不便公开,可在上传时选择隔离样本。

最后附上一些钓鱼情报:

SHA256 文件名 94e1f855be8f5a8477029601f8c44c0c120de8779c812bb86f9f9c3893baa4a9 关于统一2023年度各项社会保险缴费工资基数上下限的通告.rar f141a7c765f3bd6f80968a934a778bdf4f0267adbec1fd60b448ac1de2c05622 张**简历—1575736**00—计算机(广州)(1).rar 40ef0deec0f87b5abfb6ed3eaa24671c062ae71ca4e9ce61bf97c6c84080fd8c 关于“中***”微信视频号发布短视频的信息说明.exe 7f7990d7caebf089b056555f2e6c6519d58c38e0aa8276322c11175bfa3c987e 关于官网注册后信息有关问题的反馈.exe cd6ac4b9ad9be2ba5839aef2b1c76ed94ab19722f3e35826eb0fbe704f745aa0 举报信**主管张*彪涉嫌性骚扰.exe c157dcaf62e026ba3f2bf42db4996de5714165913b6353f20b4ed397df9f3ca6 高温补贴-人员信息收集表.xlsx(请勿外传).exe d758f2fb9cecf2ef3eb39b23290aedbd8375038f7254434c4f781e095aaf146a 工**部-薪资信息表-马*桐(保密)(解压密码:企业域名).exe e8d31c5e2967aab4745f9ddc00a31779f004d048de86391b4fbd622ab3269772 java程序员-简历-宋*全.docx.exe 70927bc8f82f9c3af92e907ae6f655bd22215607270055dba1230a3a816b1831 金融**信息系统(FFIS)登录显示系统崩溃问题反馈.rar 4bb74d81e4e09621b7b9f4182899fc372fade3ecd2221bd709efdc37817a3340 附件1:Windows邮件客户端升级教程.exe eb0139f2fc44ab23afc2a46831a51f754c1467ba95c15c3bddbedda308a9b06f 关于调整北***空基层干部员工2023年7月份绩效考核结果的通知.7z 371e893ea727d7c5a44d3ebe082db98a10912f6b722d1ec5d22071d7535a3af1 “护航**”网络安全专项整治行动方案.zip 5a9930add001fc715b5c93fc1ef49e54cc53642b89fa95cda7d2ada522b50280 99个震惊世界的未解之谜!! .zip e0304d84391c3aaf0576e40baedfcb50a226820b3f75cfc63570095ab1305a3c flashplayerpp_install_cn_web.exe 47b8ce7c055af1cb548324aa7d8bd0e0184e4e6dfd69161ab4277b0bb668cdbe 奇*信专杀工具.rar |

附微步云沙箱S地址:https://s.threatbook.com