Apache Struts2 高危漏洞来袭,启明星辰提供解决方案!

12月7日,Apache Struts2官方更新了一个存在于Apache Struts2中的远程代码执行漏洞(CVE-2023-50164)。该漏洞源于文件上传逻辑有缺陷,攻击者可以操纵文件上载参数以启用路径遍历,在某些情况下,这可能导致上载可用于执行远程代码执行的恶意文件。

目前该漏洞POC(概念验证代码)未公开,随时存在被网络黑产利用进行挖矿木马和僵尸网络等攻击行为的风险。启明星辰北冥数据实验室安全研究团队对比分析本次更新与更新前的源码(以2.5.x版本为例)猜测漏洞成因可能为HttpParameters类方法对HTTP参数迭代器的操作不当导致remove()方法未破坏参数迭代器导致路径被遍历。

修复建议

1、通用建议

① 定期更新系统补丁,减少系统漏洞,提升服务器的安全性。

② 加强系统和网络的访问控制,修改防火墙策略,关闭非必要的应用端口或服务, 减少将危险服务(如 SSH、RDP 等)暴露到公网,减少攻击面。

③ 使用企业级安全产品,提升企业的网络安全性能。

④ 加强系统用户和权限管理,启用多因素认证机制和最小权限原则,用户和软件权 限应保持在最低限度。

⑤ 启用强密码策略并设置为定期修改。

2、升级补丁

目前该漏洞已经修复,受影响用户可升级到Apache Struts 2.5.33、6.3.0.2或更高版本。下载链接:

https://struts.apache.org/download.cg

启明星辰解决方案

建议一:启明星辰天镜脆弱性扫描与管理系统升级最新版本

1、漏扫6075版本

启明星辰天镜脆弱性扫描与管理系统6075版本已紧急发布针对该漏洞的升级包,支持对该漏洞进行非授权扫描,用户升级标准漏洞库后即可对该漏洞进行扫描:

6070版本升级包为607000538,升级包下载地址:

https://venustech.download.venuscloud.cn/

升级后已支持该漏洞

2、漏扫6080版本

启明星辰天镜脆弱性扫描与管理系统6080版本已紧急发布针对该漏洞的升级包,支持对该漏洞进行非授权扫描,用户升级标准漏洞库后即可对该漏洞进行扫描:

6080版本升级包为主机插件包608000097-S608000098.svs漏扫插件包下载地址:https://venustech.download.venuscloud.cn/

升级后已支持该漏洞

3、漏扫基线核查

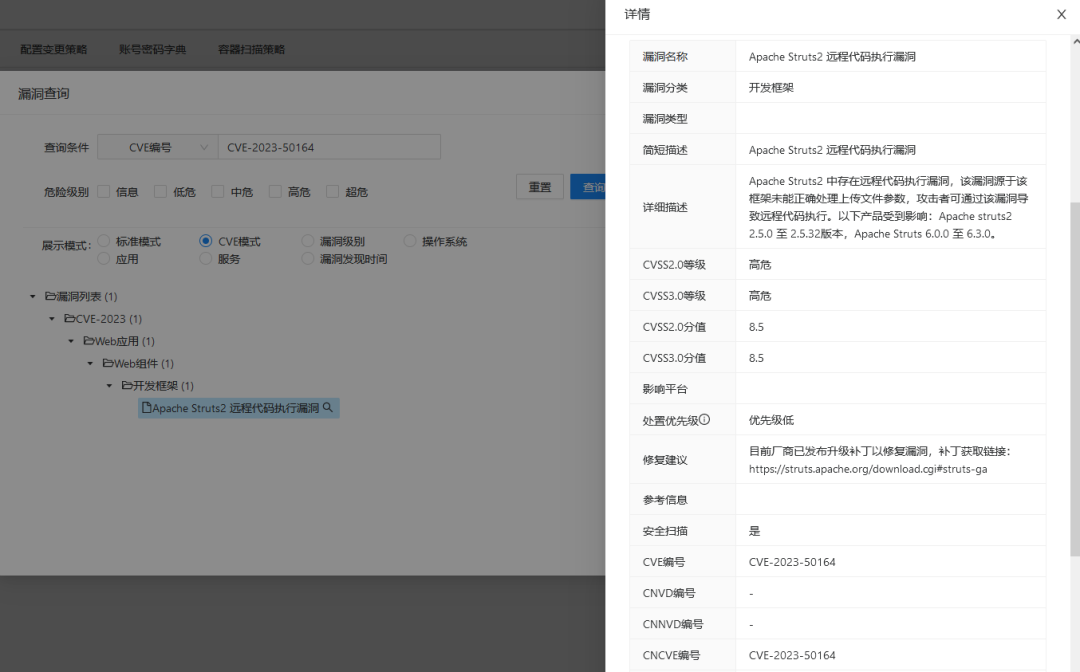

通过启明星辰天镜脆弱性扫描与管理系统-配置核查模块对该漏洞影响的Apache Struts2版本进行获取,使用智能化分析研判机制验证该漏洞是否存在,如果存在该漏洞建议更新到安全版本。如图所示:

基线核查已支持Apache Struts2 远程代码执行漏洞检查项

请使用启明星辰天镜脆弱性扫描与管理系统产品的用户尽快升级到最新版本,及时对该漏洞进行检测,以便尽快采取防范措施。

建议二:启明星辰资产与脆弱性管理平台(ASM)排查受影响资产

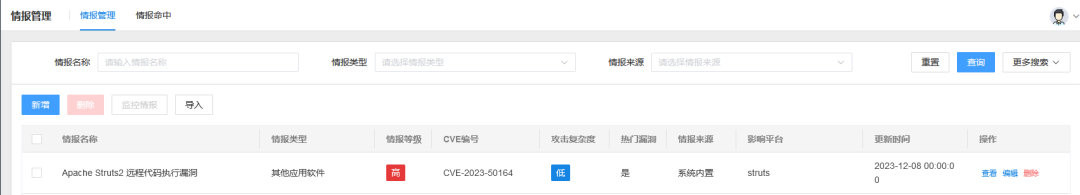

启明星辰资产与脆弱性管理平台实时采集并更新情报信息,对入库资产漏洞Apache Struts2中的远程代码执行漏洞(CVE-2023-50164)进行管理,如图所示:

情报管理模块已入库的Apache Struts2中的远程代码执行漏洞

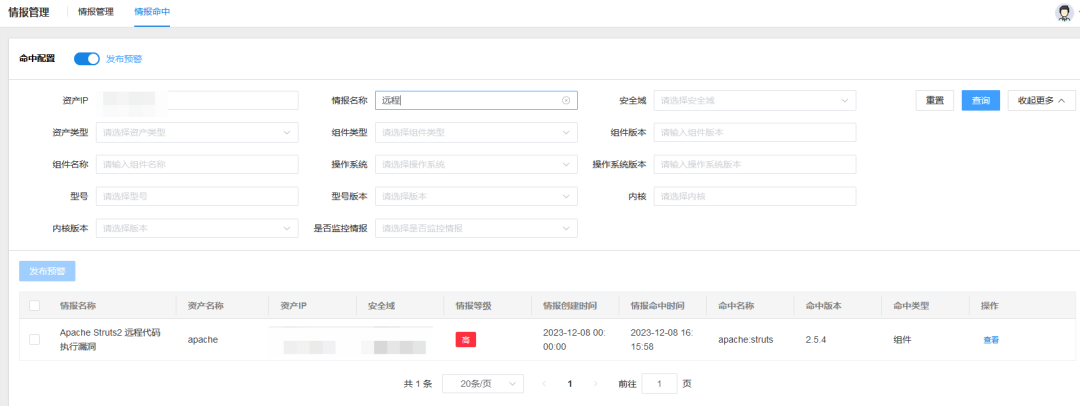

资产与脆弱性管理平台根据情报信息更新的漏洞受影响实体规则以及现场资产管理实例的版本信息进行自动化碰撞,可第一时间命中受该漏洞影响的资产,如图所示:

情报命中的资产信息

建议三:基于安全管理和态势感知平台进行关联分析

广大用户可以通过泰合安全管理和态势感知平台,进行关联策略配置,结合实际环境中系统日志和安全设备的告警信息进行持续监控,从而发现“Apache Struts2 远程代码执行”的漏洞利用攻击行为。

1)在泰合的平台中,通过脆弱性发现功能针对“Apache Struts2 远程代码执行(CVE-2023-50164)”漏洞扫描任务,排查管理网络中受此漏洞影响的重要资产;

2)平台“关联分析”模块中,添加“L2_Apache_Struts2远程代码执行漏洞利用”,通过启明星辰检测设备、目标主机系统等设备的告警日志,发现外部攻击行为:

通过分析规则自动将Apache Struts2 远程代码执行漏洞利用的可疑行为源地址添加到观察列表“高风险连接”中,作为内部情报数据使用;

3)添加“L3_Apache_Struts2远程代码执行漏洞利用成功”,条件日志名称等于“L2_Apache_Struts2远程代码执行漏洞利用”,攻击结果等于“攻击成功”,目的地址引用资产漏洞或源地址匹配威胁情报,从而提升关联规则的置信度。

建议四:ATT&CK攻击链条分析与SOAR处置建议

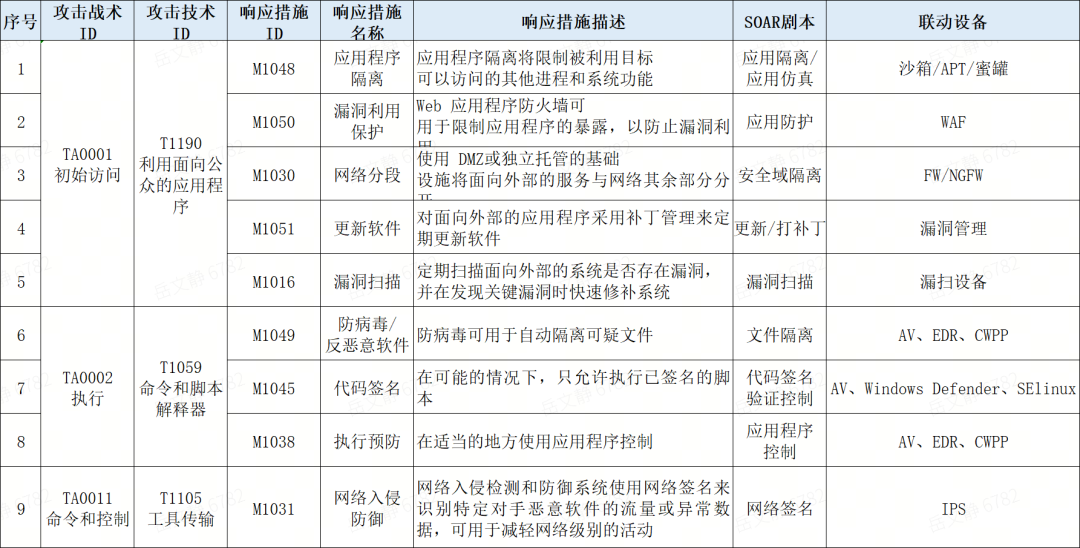

1、ATT&CK攻击链分析

根据对CVE-2023-50164漏洞的攻击利用过程进行分析,攻击链涉及多个ATT&CK战术和技术阶段,覆盖的TTP包括:

TA0001初始访问:T1190利用面向公众的应用程序

TA0002执行:T1059命令和脚本解释器

TA0011命令和控制:T1105工具传输

2、处置方案建议和SOAR剧本编排

通过泰合安全管理和态势感知平台内置SOAR自动化或半自动化编排联动响应处置能力,针对该漏洞利用的告警事件编排剧本,进行自动化处置。