网络安全和基础设施安全局(CISA)发布了网络安全通报(CSA),提醒组织注意身份不明的威胁参与者正在利用Adobe ColdFusion中的一个关键漏洞。

该漏洞CVE-2023-26360影响Adobe ColdFusion版本2018 Update 15(及更早版本)和2021 Update 5(及更早版本),以及Adobe不再支持的旧版ColdFusion安装。

利用CVE-2023-26360,威胁行为者可以在受影响的系统上执行任意代码,从而构成重大安全风险。该漏洞在发现后立即添加到CISA的已知被利用漏洞(KEV)目录中,并规定各机构在4月5日之前修复该问题。

Adobe ColdFusion一种广泛使用的Web应用程序开发软件套件。自3月份发现 此漏洞以来,一直在报告该漏洞 。我们于2023年8月报告称,这一严重的远程代码执行(RCE)缺陷同时影响Windows和macOS平台,使攻击者能够夺取受影响系统的控制权,从而构成高度严重的网络安全风险。Adobe发布了安全补丁来解决以下漏洞:

1. APSB23-40

2. APSB23-41

3. APSB23-47

然而,FortiGuard实验室当时观察到了持续的利用尝试,表明一些用户尚未应用补丁。

现在,身份不明的黑客已利用同一漏洞访问联邦民事行政部门(FCEB)机构内的两个系统。据报道,FCEB运行的是过时的版本,包括ColdFusion,这使其容易受到攻击。黑客能够初步访问该机构预生产环境中的两个面向公众的网络服务器。

2023年6月至7月期间,联邦民事行政部门(FCEB)机构内至少有两台面向公众的服务器成为此漏洞的目标 。以下是攻击的详细信息:

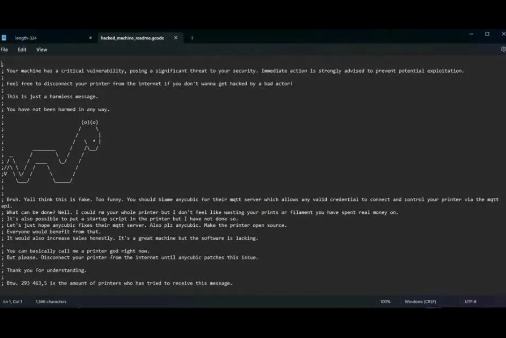

6月2日:初始访问、侦察活动(本地/域管理信息、网络配置、用户详细信息)以及远程访问木马(RAT)的部署。窃取数据、获取凭证、从C2基础设施下载数据以及更改策略的尝试均未成功。

6月26日:攻击者通过恶意IP地址连接,利用该漏洞,分析运行进程。他们浏览文件系统、删除日志并执行专为ColdFusion版本9及更低版本设计的恶意代码(针对用户名、密码和URL)。

该代码可能会启用未来的攻击并从未知来源上传其他文件。由于该机构的ColdFusion版本较新,因此无法解密密码。隐藏Web shell的尝试也失败了。

虽然黑客可以插入恶意软件并发起侦察活动,但没有证据表明存在数据泄露或横向移动。该机构在收到警报后24小时内从网络中删除了受感染的服务器。CISA尚未澄清这两次攻击是否源自同一运营商。

007bug

007bug

RacentYY

RacentYY

RacentYY

RacentYY

安全侠

安全侠

Anna艳娜

Anna艳娜

安全侠

安全侠

FreeBuf

FreeBuf

Anna艳娜

Anna艳娜

安全侠

安全侠

X0_0X

X0_0X

ManageEngine卓豪

ManageEngine卓豪

安全侠

安全侠

ManageEngine卓豪

ManageEngine卓豪