2024年3月1日,南极熊获悉,近日有Anycubic的国外用户反映,有人入侵了他们的3D打印机,并警告3D打印机的系统存在安全漏洞。相关报道显示,这些未透露身份的黑客已成功利用Anycubic的3D打印机系统漏洞,并悄悄在他们的设备中添加了一个名为"hackedmachine

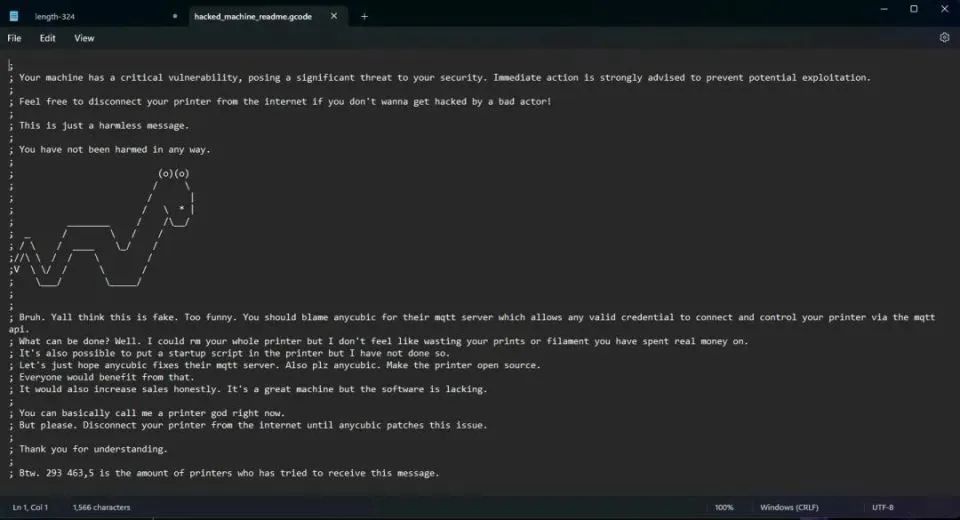

△被黑的Anycubic 3D打印机上留下的消息

那么,这段时间究竟发生了什么?南极熊联系了Anycubic中国总部想了解清楚整个事件。

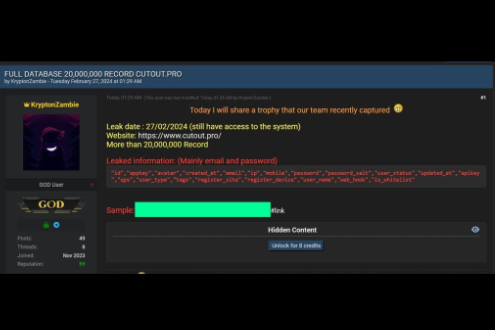

Anycubic负责人表示:“在2月26日(UTC-5),我们收到了一位用户的电子邮件,提醒了Anycubic MQTT服务器的漏洞。在2月27日(UTC-5),多位用户报告称在他们的Anycubic Kobra 2 Pro/Plus/Max屏幕上出现了“hacked_machine_readme.gcode”。

截至本声明发布时,共有237台设备受到影响。初步调查结果表明,超过2,000台设备已接收到此文件。

通过调查客户发送给我们的日志,发现这些打印机收到了远程命令,从另一个云服务器(非安信服务器)下载了“message.txt”文档,并将其重命名为“hacked_machine_readme.gcode”。

我们确认,这一事件是由第三方利用MQTT服务器的安全漏洞访问用户打印机引起的。”

Anycubic计划如何解决这个问题?

我们已经采取了以下措施:

- 加强了云服务器的安全验证步骤

- 在云服务器中加强了授权/权限管理

- 目前正在改进固件的安全验证(新固件将在3月5日前anycubic.com上提供)

进一步措施:

- 实施网络分割措施,限制对服务的外部访问

- 对系统、软件和MQTT服务器进行定期审核和更新

用户应该怎么做?

- 如果在屏幕上发现“hacked_machine_readme.gcode”文件,此文件无害,可通过打印机屏幕手动删除。

- 如果在USB驱动器上发现“hacked_machine_readme.gcode”文件,请使用电脑删除该文件。

- 如果在打印机上未找到“hacked_machine_readme.gcode”文件,则可以正常使用打印机,云服务也可以正常使用。

- 对于那些对云服务感到不安的用户,可以通过打印机屏幕轻松禁用WiFi

进一步建议:

拓竹X1 3D打印机固件曾遭忠实用户公开破解

2024年1月8日,南极熊获悉,深圳消费级3D打印机制造商拓竹科技(Bambu)的打印系统遭忠实用户公开破解,可实现功能进一步升级。

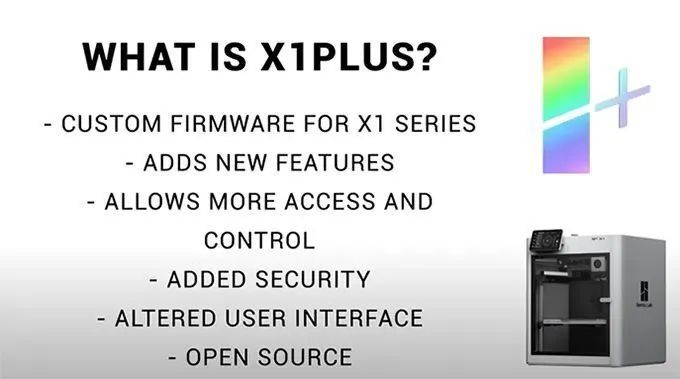

△被破解后的X1更加开源并允许用户访问更多的功能

拓竹科技的X1 3D打印机以其封闭固件而闻名,这主要是出于专利技术和网络安全的考虑。然而,许多忠实客户对原有功能感到满意的同时,也期望能有更多新功能。基于这种需求,一些用户对X1的固件进行了逆向工程研究,并开发出了名为“X1 Plus”的自定义开源固件,旨在提供额外的功能、增强控制能力,并在安全性方面做出改进。

根据油管博主“Teaching Tech”的测试视频显示,X1 Plus固件是开源的,并且开发人员尽可能的尊重拓竹的知识产权。它不仅保留了原有功能,例如不会影响手机app对于设备的控制等,还增加了一些新特性。这包括更详细的床面调平状态信息和震动补偿值的图形显示,以及集成个性化的启动图标和锁定屏幕功能。

2024年1月16日,拓竹科技声称它们的X1 FDM 3D打印机将允许用户安装第三方固件,但也有一定的前提条件。用户访问此更新需要签署一份弃权协议。该协议被称为 "单程票",官方会取消用户的3D打印机保修政策。也就是说,签署该协议的用户将无法获得拓竹科技的支持服务,并需自行承担X1的安全责任。

Anna艳娜

Anna艳娜

X0_0X

X0_0X

安全侠

安全侠

Andrew

Andrew

Andrew

Andrew

安全侠

安全侠

007bug

007bug

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

安全侠

安全侠

安全侠

安全侠

ManageEngine卓豪

ManageEngine卓豪

Coremail邮件安全

Coremail邮件安全