UAC-0099的威胁行为者正在利用WinRAR中的一个高危漏洞CVE-2023-38831对乌克兰投放LONEPAGE恶意软件

据Securityaffairs网站消息,UAC-0099的威胁行为者正在利用WinRAR中的一个高危漏洞CVE-2023-38831对乌克兰投放LONEPAGE恶意软件。

实际上,自2022年中旬以来,UAC-0099一直在对乌克兰境外公司的员工进行攻击。

直到2023年5月,乌克兰计算机紧急响应团队CERT-UA发出警告,称UAC-0099对乌克兰的国家机构和媒体代表进行了网络间谍攻击。

至今 ,“UAC-0099”又对乌克兰发起了新一轮新攻击。

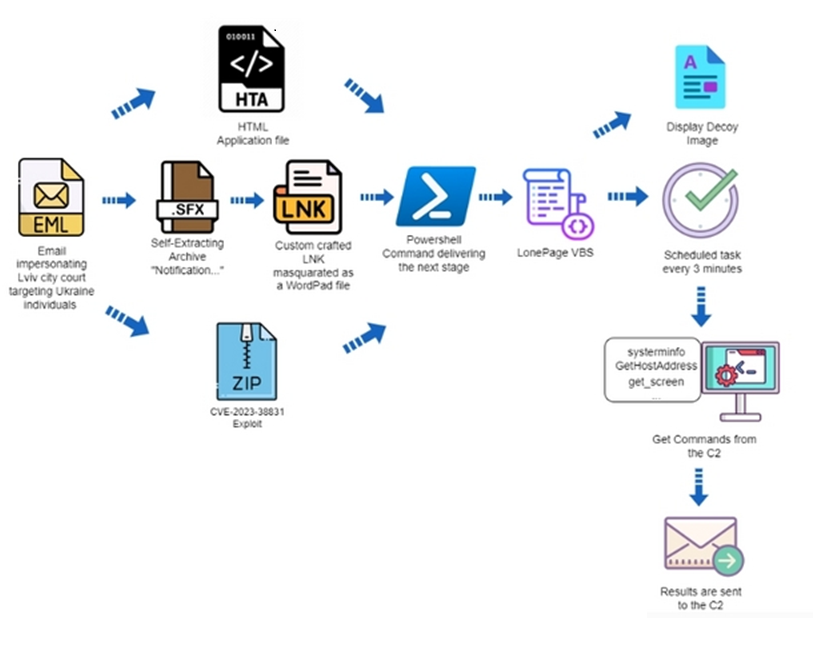

LONEPAGE恶意软件投放流程

8月初,UAC-0099组织冒充利沃夫市法院使用ukr.net电子邮件服务向乌克兰用户发送了网络钓鱼邮件。该组织使用了不同的感染途径,将HTA、RAR和LNK文件作为附件进行网络钓鱼攻击,最终目的是完成Visual Basic 脚本(VBS)恶意软件LONEPAGE的部署。

一旦部署成功,该组织可以通过这段恶意代码检索乌克兰用户额外的有效载荷,包括键盘记录器和信息窃取工具。

Deep Instinct在发布的报告中写道,攻击者创建了一个带有良性文件名的压缩文件,并在文件扩展名后面加了一个空格——例如,“poc.pdf ”。该压缩文件中包含一个同名的文件夹,也包括了那个空格(在正常情况下这是不可能的,因为操作系统不允许创建一个具有相同名称的文件)。在这个文件夹里还有一个附加文件,名称与良性文件相同,名称后面同样加了一个空格,是一个“.cmd”扩展名。

报告指出,如果用户在一个没有更新补丁的WinRAR版本中打开这个压缩文件,并尝试打开那个良性文件,实际上电脑会运行那个“.cmd”扩展名的文件。这样,攻击者就能执行恶意命令了。

研究人员表示,这种攻击技巧甚至能够欺骗那些精通安全的受害者。不过,关于UAC-0099组织利用WinRAR的漏洞CVE-2023-38831这一问题的概念验证(POC)已在GitHub上发布,且在2023年8月2日发布的WinRAR 6.23版本修复了这一漏洞。

报告总结道:“‘UAC-0099’使用的战术虽简单,但却十分有效。尽管最初的感染途径不同,但核心感染方式是相同的——他们依赖于PowerShell和创建一个执行VBS文件的计划任务,利用WinRAR投放LONEPAGE恶意软件,因为有些人即使在有自动更新的情况下,也不会及时更新他们的软件。

而WinRAR需要手动更新,这意味着即使补丁可用,许多人安装的可能也是一个有漏洞的WinRAR版本。”

参考来源:https://securityaffairs.com/156381/hacking/uac-0099-apt-exploits-winrar-flaw.html