黑客组织GambleForce利用开源的命令和控制服务器渗透测试工具进行攻击

2023年9月,Group-IB的威胁情报部门发现了一个托管公开开源的命令和控制服务器渗透测试工具,定制,专为SQL注入而设计。

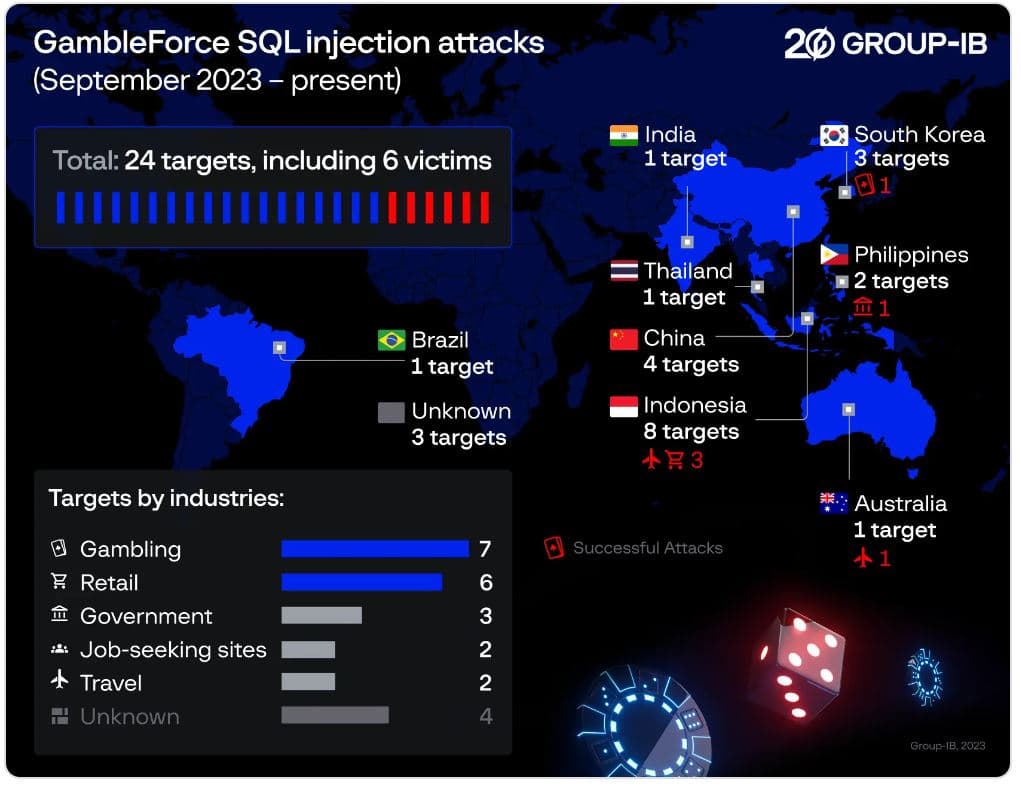

攻击者被识别为“GambleForce”,他在2023年9月至12月期间针对8个国家的政府、赌博、零售、旅游和求职部门的24个组织进行了攻击,成功入侵了澳大利亚、印度尼西亚、菲律宾和菲律宾的6个网站。韩国。该组织还针对中国、印度和泰国的网站。

该组织使用SQL注入等基本但有效的技术。它利用易受攻击的网站内容管理系统(CMS)从可访问的数据库中提取包含登录名、散列密码和表的用户数据库。

GambleForce对其目标没有选择性,但会收集散列和纯文本凭据。这表明除了有针对性的攻击之外还有更广泛的动机,可能是为了将来的利用而收集数据或在暗网上出售。

威胁行为者的目的是窃取目标数据库中的任何可用信息,例如散列和纯文本用户凭据。该组织对被盗数据采取的行动仍然未知。

在针对巴西的攻击中,GambleForce利用了Joomla CMS中的漏洞CVE-2023-23752,并直接从联系人中窃取数据提交表单,展示他们的适应性和即兴创作的意愿。

进一步调查显示,GambleForce使用dirsearch、redis-rogue-getshell和Tinyproxy等开源工具进行目录暴力破解,Web流量拦截和SQL注入以利用数据库服务器中的漏洞。他们首选的工具是sqlmap,这是一种利用SQL注入漏洞的渗透测试工具。

研究人员还在他们的服务器上发现了流行的渗透测试框架Cobalt Strike,该框架以中文显示命令。值得注意的是,最近中国诈骗者通过创建合法网站的克隆版本并将访问者重定向到赌博网站而造成严重破坏。

2023年11月,报道了有关中国黑客的活动,其中菲律宾报纸MindaNews发现了一个中国克隆的其网站(mmart-inn.com)两年来一直非法复制该报纸的内容,最近的翻译是从2023年2月开始的。

在其博文中,Group-IB的威胁情报写道,其研究人员与其24/7计算机应急响应团队分享了最新发现(CERT-GIB),它摧毁了网络犯罪分子的C2服务器。GambleForce可能会在发起新攻击之前重组/重建其基础设施。

然而,该案例继续表明,即使是最基本的安全漏洞也可能产生重大后果,这凸显了分层防御策略的必要性,该策略优先考虑修补已知漏洞并实施重要的安全控制。