如何使用HBSQLI自动测试基于Header的SQL盲注

上官雨宝2023-12-14 17:37:23

关于HBSQLI

HBSQLI是一款功能强大的自动化SQL注入漏洞测试工具,该工具可以帮助广大研究人员以自动化的形式测试基于Header的SQL盲注漏洞。

HBSQLI本质上是一个命令行工具,旨在针对Web应用程序执行基于Header的SQL盲注漏洞扫描与检测。该工具能够以自动化的形式执行漏洞扫描,可以有效地帮助广大安全研究人员、渗透测试人员和Bug Hunter轻松测试目标Web应用程序的安全性。

该工具旨在提升Web应用程序的安全性而构建,请不要在未经授权的情况下使用该工具对目标进行测试。

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

$ git clone https://github.com/SAPT01/HBSQLI.git

然后切换到项目目录中,使用pip3命令和项目提供的requirements.txt安装该工具所需的其他依赖组件:

$ cd HBSQLI $ pip3 install -r requirements.txt

工具使用帮助

usage: hbsqli.py [-h] [-l LIST] [-u URL] -p PAYLOADS -H HEADERS [-v] options: -h, --help 显示工具帮助信息和退出 -l LIST, --list LIST 以输入参数提供URL地址列表文件 -u URL, --url URL 以输入参数提供单个目标URL地址 -p PAYLOADS, --payloads PAYLOADS 包含SQL盲注Payload的Payload文件,Payload间隔需设置为30秒 -H HEADERS, --headers HEADERS 包含HTTP Header的Header文件 -v, --verbose 以verbose模式运行

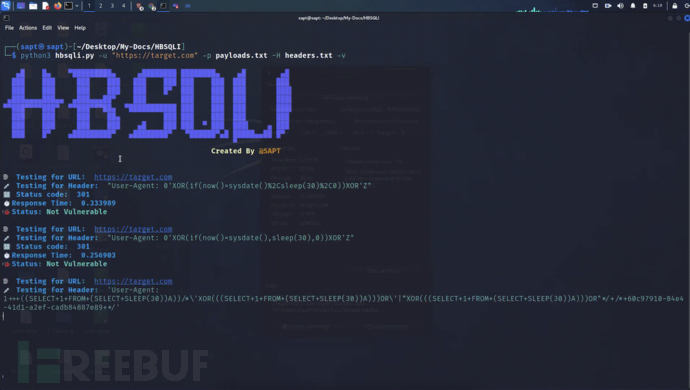

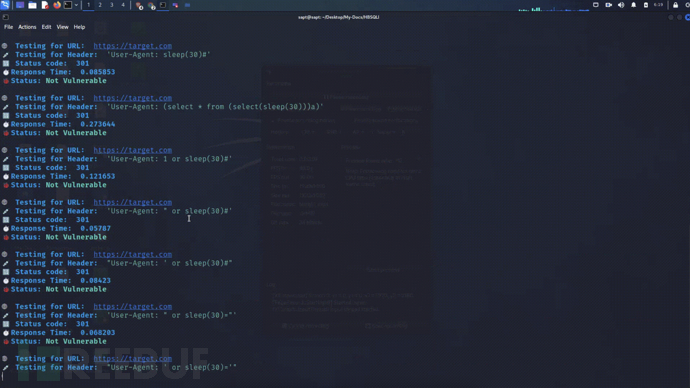

工具运行模式

该工具提供了两种运行模式,即verbose和non-verbose。verbose模式允许我们查看所有的扫描进程信息,并显示每一个测试的完成状态。non-verbose模式则只会将存在漏洞的节点信息打印出来。使用-v参数即可开启verbose模式。

工具使用样例

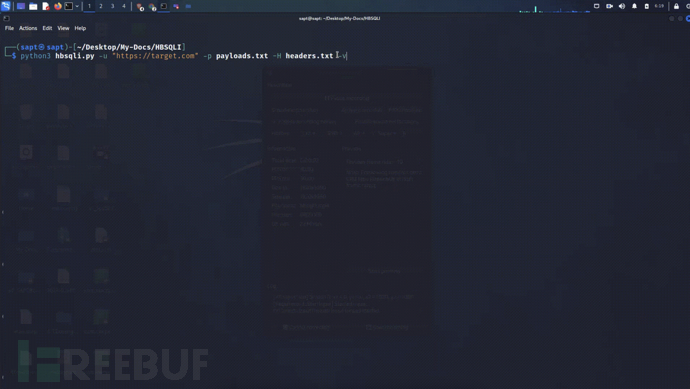

扫描单个URL地址

$ python3 hbsqli.py -u "https://target.com" -p payloads.txt -H headers.txt -v

扫描URL地址列表

$ python3 hbsqli.py -l urls.txt -p payloads.txt -H headers.txt -v

注意事项

1、你可以选择项目提供的Payload文件,或者使用自定义的Payload文件,请记住Payload文件中设置的每一个Payload间隔应该设置为30秒;

2、你可以选择项目提供的Header文件,或者根据自己的实际需求使用更多的自定义Header文件;

工具使用演示

项目地址

HBSQLI:https://github.com/SAPT01/HBSQLI

上官雨宝

是水水水水是