以色列NSO组织对WhatsApp进行“彩信指纹”攻击

以色列间谍软件公司NSO Group涉嫌利用一种新颖的“彩信指纹”攻击来针对WhatsApp上未经怀疑的用户,无需用户交互即可暴露他们的设备信息。瑞典电信安全公司Enea的最新报告揭示了广泛使用的消息传递平台WhatsApp中的安全漏洞。

瑞典电信安全公司Enea报告称,以色列NSO集团利用WhatsApp中的漏洞,针对记者、人权活动人士、律师和政府官员实施了新型彩信指纹攻击。

该公司于2023年15日星期四分享的报告显示,WhatsApp在2019年5月发现其系统存在漏洞,允许攻击者在用户设备上安装Pegasus间谍软件。随后,该漏洞被利用来针对全球的政府官员和活动人士。WhatsApp就这种利用行为起诉NSO集团,但在美国上诉法院和最高法院上诉均失败。

据报道,NSO Group使用的攻击是在以色列机构经销商与加纳电信监管机构之间的一份合同中发现的,可以在此处的诉讼文件中查看该合同。

Enea发起了一项调查,以查明彩信指纹攻击是如何发生的。他们发现,它可以通过发送彩信来显示目标设备和操作系统版本,而无需用户交互。

MMS UserAgent是一个标识操作系统和设备(例如运行Android的三星手机)的字符串,恶意行为者可以利用MMS UserAgent来利用漏洞、定制恶意负载或策划网络钓鱼活动。

监控公司经常请求设备信息,但UserAgent可能比IMEI更有用。需要注意的是,MMS UserAgent与浏览器UserAgent不同,后者存在隐私问题和变化。

根据Enea的报告,问题不在于Android、Blackberry或iOS设备,而在于复杂的多阶段MMS流程。彩信流量检查表明这可能是通过另一种涉及二进制短信的方法启动的。

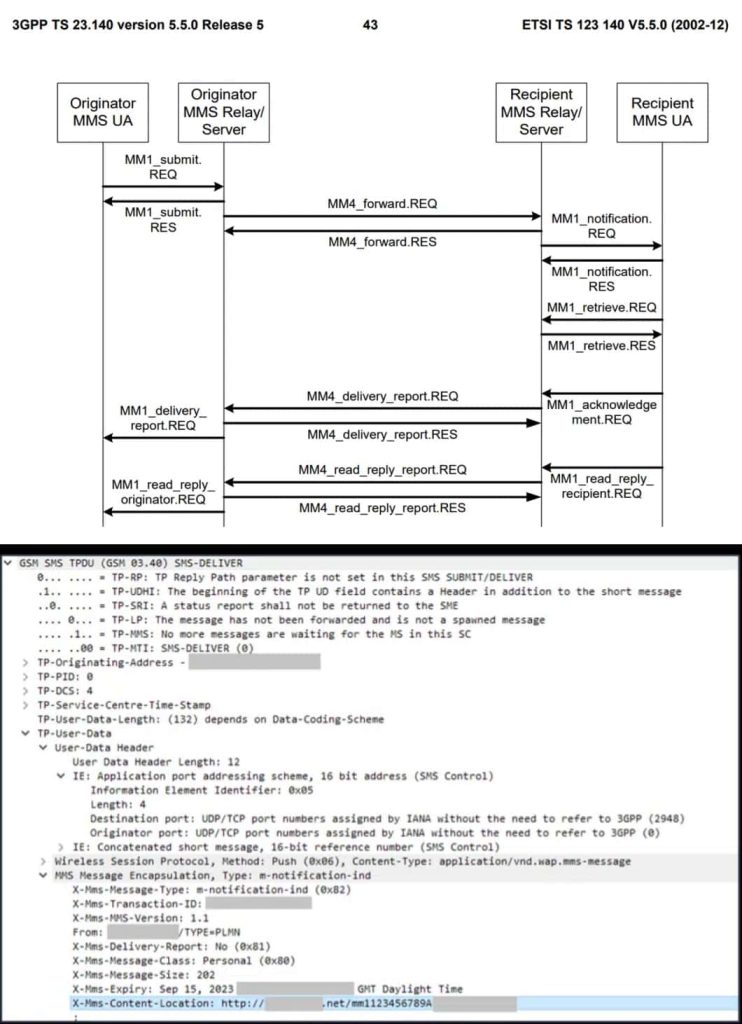

MMS标准设计者研究了一种方法,可以通知接收设备有MMS正在等待它们,而不要求它们连接到数据通道。MM1_notification.REQ使用SMS(二进制SMS(WSP推送))来通知接收方MMS设备的用户代理有MMS消息正在等待检索。

随后的MM1_retrieve.REQ是对URL地址的HTTP GET,其中包括用户设备信息,疑似泄露并可能窃取彩信指纹。

研究人员从随机选择的西欧运营商处获取了SIM卡样本,并成功发送了MM1_notification.REQ(二进制短信),将内容位置设置为由其Web服务器控制的URL。

目标设备自动访问URL,公开其UserAgent和x-wap-profile字段。对彩信通知和GET的Wireshark解码揭示了攻击者如何执行“彩信指纹”攻击,证明这在现实生活中是可能的。

这次攻击凸显了移动生态系统面临的持续威胁。过去20年来,二进制SMS攻击不断被报道,这凸显了移动运营商需要评估其针对此类威胁的防护措施。

为了了解该报告的详细信息,我们联系了KnowBe4的首席安全意识倡导者Javvad Malik ,他警告说,与以前的方法不同,这种攻击不需要用户交互,这对用户的安全构成了重大担忧。针对记者、活动人士和官员的攻击凸显了滥用技术进行监视和镇压的情况。像WhatsApp这样的平台必须优先考虑安全性作为其服务的基础。

“NSO组织的传奇故事及其备受争议的漏洞利用“彩信指纹”攻击的揭露,为我们开启了新的篇章。这一揭露的核心是对不断演变的网络安全威胁的鲜明提醒,不仅展示了威胁行为者的复杂性,还展示了他们对利用漏洞的不懈追求。

从要求用户交互来实现妥协(例如不幸点击恶意链接)到现在能够通过看似良性的彩信提取有价值的信息,这一战术演变突显了重大转变。至少可以说,令人担忧的是,无需任何用户交互即可锁定用户。

针对记者、活动人士和官员的攻击尤其令人震惊,凸显了技术进步的阴暗面,即旨在连接和赋权的工具也可能被扭曲成监视和压迫的工具。对于像WhatsApp这样的组织和涉及数字通信的实体来说,当务之急是明确的:安全不能仅仅是一个功能;而是一个功能。它必须是构建和维护平台的基础。

在更广泛的背景下,像“彩信指纹”攻击这样的事件提醒我们,安全不能保持静态,需要不断发展并构建更具弹性和安全的系统。”

为了防止攻击,在移动设备上禁用彩信自动检索会有所帮助,但某些设备可能不允许修改。在网络侧,过滤二进制SMS/MM1_notification消息可以是有效的。如果收到恶意二进制SMS消息,则必须阻止消息连接到攻击者控制的IP地址。