近日,一个名为“SubdoMailing”的大规模广告欺诈活动正在使用8000多个合法互联网域名和1.3万个子域名大量发送垃圾邮件,每天发送量高达500万封电子邮件,用于诈骗和恶意广告盈利。

域名遭到劫持的企业中不乏知名品牌,例如MSN、VMware、McAfee、经济学人、康奈尔大学、哥伦比亚广播公司、NYC.gov、普华永道、培生、联合国儿童基金会、美国公民自由联盟、赛门铁克、Java.net、Marvel和易趣等。

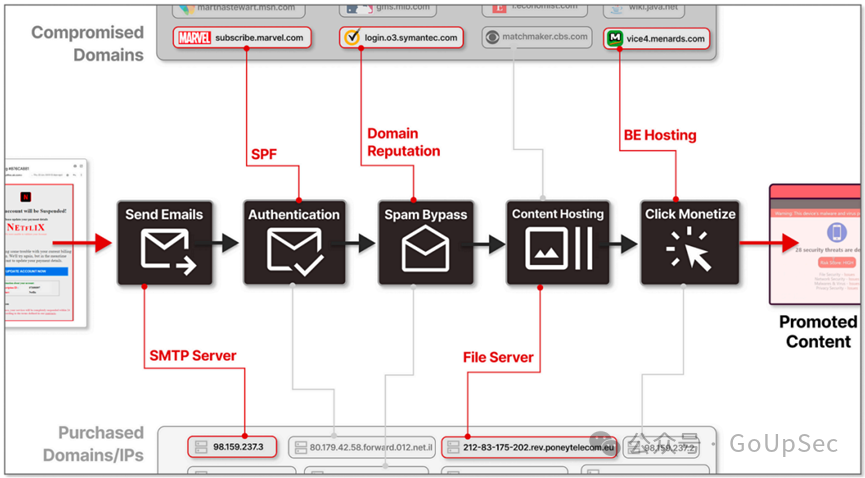

从这些知名品牌的域名和子域名发送的恶意电子邮件可以绕过垃圾邮件过滤器。此外,不法分子还利用SPF和DKIM电子邮件策略来欺骗安全电子邮件网关,将这些电子邮件识别为合法邮件。

通过检测电子邮件元数据中的异常模式,Guardio Labs的研究人员Nati Tal和Oleg Zaytsev最终发现了这个大规模的子域劫持操作,并报告称该活动自2022年以来一直在进行。

对MSN域名错误授权垃圾邮件的案例研究显示,攻击者为使电子邮件看上去合法并逃检测和过滤,使用了多种攻击方法:包括滥用SPF(发件人策略框架)检查、DKIM(域名密钥识别邮件)和DMARC(域名基于消息认证、报告和一致性)协议。

SubdoMailing劫持域名发送垃圾邮件的组合策略 来源:Guardio Labs

对信誉良好的企业的域名和子域名,SubdoMailing活动主要通过CNAME攻击和SPF记录利用这两种方法来实施域名劫持。

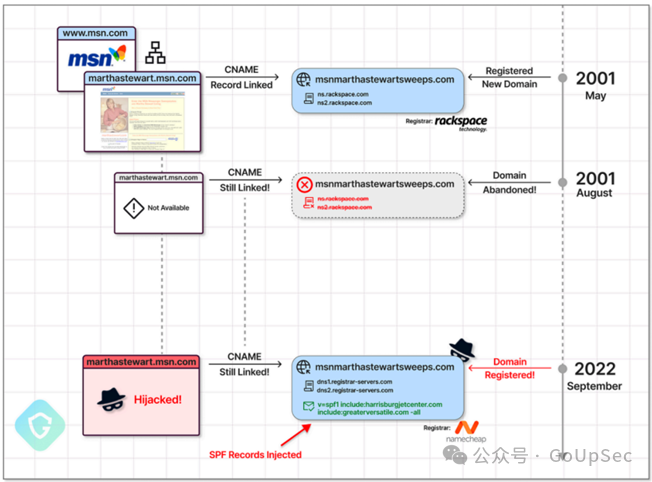

在CNAME攻击中,攻击者会扫描知名品牌的子域名,其中CNAME记录指向不再注册的外部域名。然后,他们通过NameCheap服务自行注册这些域名。

利用CNAME攻击劫持域名 来源:Guardio Labs

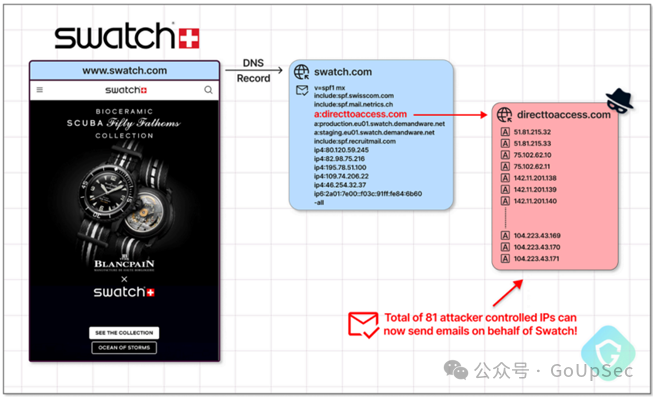

在第二种方法——利用SPF记录的域名劫持攻击中,SPF记录的include选项用于从外部域名导入允许的电子邮件发件人,攻击者首先查看目标域名SPF记录中“include:”选项所指向的外部域名中是否存在注册过期的域名。

然后攻击者会注册SPF记录中失效的外部域名,更改其SPF记录以授权自己的恶意电子邮件服务器(使用被劫持的域名作为邮件地址)。这使得攻击者的电子邮件看起来合法地来自信誉良好的域名。

利用SPF记录劫持域名 来源:Guardio Labs

Guardio Labs将此次大规模域名劫持活动归咎于一个代号“ResurrecAds”的威胁行为者,该行为者会系统性地扫描网络中可能被劫持的域名,并有针对性的购买域名。

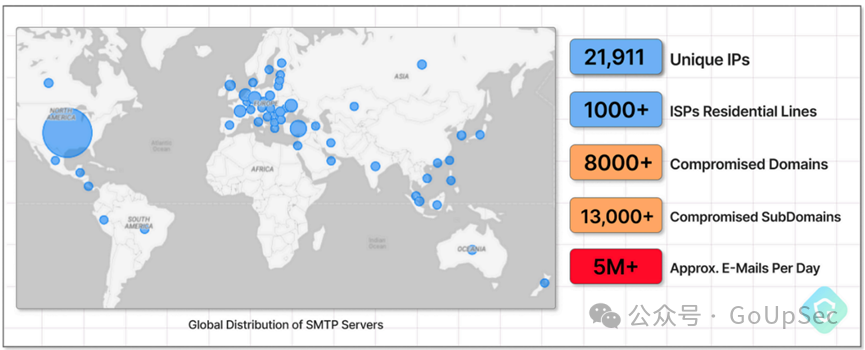

威胁行为者不断更新这个由被劫持域名、SMTP服务器和IP地址组成的庞大网络,以维持垃圾邮件活动的规模和复杂性。Guardio Labs表示,SubdoMailing使用了近2.2万个独立IP,其中1000个似乎来自家庭网络。

SubdoMailing的运营规模与分布 来源:Guardio Labs

目前,SubdoMailing大规模垃圾邮件活动通过全球分布的SMTP服务器进行运作,这些服务器通过由8000个域名和1.3万个子域名组成的庞大网络每日发送超过500万封欺诈电子邮件。

为了方便企业自查域名是否被劫持,Guardio Labs开发了一个SubdoMailing检查网站(https://guard.io/subdomailing)。

参考链接:

https://www.bleepingcomputer.com/news/security/hijacked-subdomains-of-major-brands-used-in-massive-spam-campaign/

Anna艳娜

Anna艳娜

FreeBuf

FreeBuf

安全侠

安全侠

Coremail邮件安全

Coremail邮件安全

RacentYY

RacentYY

安全侠

安全侠

Coremail邮件安全

Coremail邮件安全

Andrew

Andrew

ManageEngine卓豪

ManageEngine卓豪

Andrew

Andrew