请留意新的CHAVECLOAK银行木马,它通过短信网络钓鱼(SMishing)、网络钓鱼电子邮件和受感染的网站传播感染。CHAVECLOAK银行木马利用PDF、ZIP下载、DLL侧载和欺骗性弹出窗口来针对巴西毫无戒心的银行用户金融部门。

FortiGuard实验室的网络安全研究人员发现了一种名为CHAVECLOAK的高危木马,针对巴西银行用户。该恶意软件以Windows设备为目标并访问在线银行平台,窃取其银行凭证和财务信息。

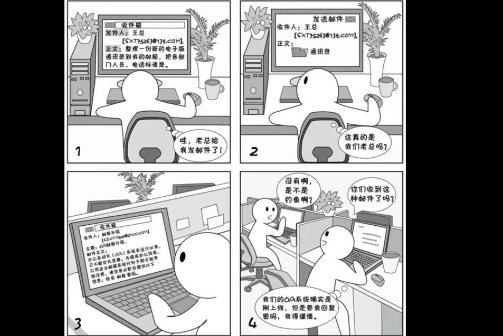

CHAVECLOAK感染方法正在调查中,但研究人员怀疑潜在的传播渠道包括网络钓鱼电子邮件、短信网络钓鱼和受感染的网站。

根据该公司的博客文章,该活动涉及伪装成合法银行通信的恶意电子邮件,可能会诱骗用户下载恶意软件。然后,它利用葡萄牙语设置、DLL侧加载和欺骗性弹出窗口来攻击毫无戒心的用户。它积极监控受害者与金融门户的互动。

值得指出的是,DLL侧载会带来巨大的安全风险,因为它允许恶意软件利用合法进程,而不会引起怀疑或被检测到。

该恶意软件控制受害者的设备,并通过恶意PDF文件收集敏感的财务信息,声称包含带有葡萄牙语说明的合同文档。然而,它有一个恶意下载器链接,该链接通过Goo.su处理并重定向到ZIP文件,从而生成MSI文件“NotafiscalGFGJKHKHGUURTURTF345.msi”。

解压后,MSI安装程序会显示多个TXT文件、一个合法的执行文件和一个名为“Lightshot.dll”的恶意DLL。DLL文件的修改日期比其他文件更新。安装程序执行文件“Lightshot.exe”并使用DLL侧面加载技术来执行恶意DLL。这使得合法的可执行文件可以谨慎地运行恶意代码,从而实现数据盗窃等未经授权的活动。

此外,该恶意软件使用“GetVolumeInformationW”进程收集文件系统和卷信息,生成日志文件,并在用户登录时执行“Lightshot.exe”程序。它使用API“GetForegroundWindow”和“GetWindowTextW”发送HTTP请求、记录数据并监视前台窗口。

然后,恶意软件与其C2服务器进行通信,促进窃取受害者凭据、阻止其屏幕、记录击键以及显示欺骗性弹出窗口的操作。

此外,它还积极监控对金融门户的访问,包括巴西和拉丁美洲最大的数字货币交易所Mercado Bitcoin,该交易所结合了传统和加密货币平台以及传统银行。

被盗信息被上传到不同的路径。恶意软件配置帐户信息并发送POST请求。该恶意软件主动监控受害者与金融门户的交互,凸显了当代银行木马的复杂性。

为了保护自己免受CHAVECLOAK和类似银行木马的侵害,请谨慎对待电子邮件和短信、验证网站合法性、启用双因素身份验证(2FA)、使用强密码,并定期更新您的操作系统、Web浏览器和安全软件以解决已知问题漏洞。避免点击可疑链接或附件,并仔细检查网站URL是否有拼写错误或细微变化。

Anna艳娜

Anna艳娜

Anna艳娜

Anna艳娜

安全侠

安全侠

X0_0X

X0_0X

X0_0X

X0_0X

Coremail邮件安全

Coremail邮件安全

Anna艳娜

Anna艳娜

FreeBuf

FreeBuf

X0_0X

X0_0X

Andrew

Andrew

FreeBuf

FreeBuf