勒索软件:持续进化的“朝阳产业”

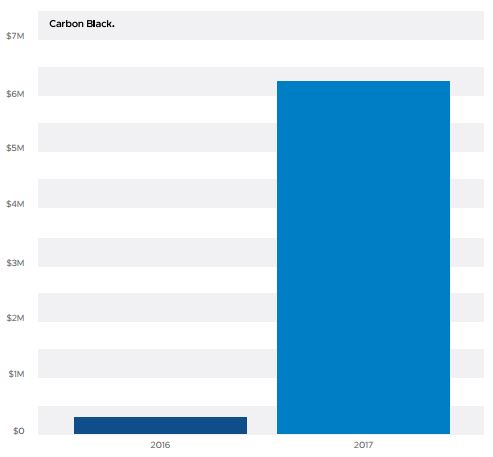

2016到2017年,勒索软件市场经历了2,502%的增长率。此数值指的是罪犯花在勒索软件上的钱,不是受害者支付的赎金。该市场的驱动因素很多,包括:勒索软件的技术简单性、勒索软件即服务(RaaS)的兴起、罪犯投资回报的保障、以Tor和加密货币潜踪匿迹的可用性,以及受害者基本安全控制的缺乏。

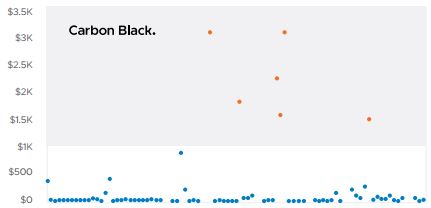

2017年8月到9月间,安全公司Carbon Black监视了21个交易勒索软件的大型暗网市场(据估计约有6,300+此类暗网市场)。结果令人十分震惊,竟有超过4.5万个活跃产品列表,从1美元的安卓锁屏勒索软件,到超过1000美元的定制代码,应有尽有。而勒索软件产品的平均要价,仅为10.5美元。

涉案赎金的总金额同样十分惊人。据FBI统计,2016年的赎金支付约在10亿美元左右;比2015年的2400万美元多了很多。Carbon Black的研究发现,勒索软件开发者每年平均能挣到约10万美元。而合法软件开发者的平均税前薪酬是6.9万美元。在恶意软件兴盛的东欧国家里,这一差距甚至更大。勒索软件在暗网上的销售额,从2016年的不到40万美元,增长到了2017年的625万美元。

Carbon Black安全策略师里克·麦克罗伊预测,该地下生意会像合法产业一样进化发展。“我预计,我们将看到开发人员与其产品间的整合。” 事实很简单,就是勒索软件产业因其有利可图而大幅增长。取缔该产业的工作,也就应将重点放在移除这一盈利性上。Carbon Black认为该产业有5点供应链:创建、分发、加密、支付、命令与控制。 “如果防御者能打破或中断其中一环,整个攻击链就会分崩离析。” 在年轻程序员无法找到合法工作,且能通过开发勒索软件赚取客观收入的情况下,打破勒索软件创建环是不可能的。破坏分发这一环节也同样艰难,因为市场可以藏身暗网。类似的,加密环节也无法控制——公共领域有强大的加密系统可供使用。支付是其中最弱的一环,是供应链中对所付赎金的收集和跟踪——但如果没有赎金被支付,整个产业也就崩溃了。 Carbon Black 的报告称:“我们需要阻止赎金支付。这一体系只有在受害者选择支付的情况下才有效。除非人们决意拒不支付,否则该问题只会继续发酵。”但是,该工作是一项很难达成的任务。而且,即便某国或某个目标行业的受害者拒绝支付赎金,罪犯也只会换个更有钱途的地方或行业继续下手。这不能从根本上解决问题,只是在把问题导出到别的地方而已。 遏止需要支付赎金的情况发生,可以达到相同的效果。而且可以通过改善安全控制措施相对容易地达成——但即便不是不可能,让公司企业或个人设置好这些安全控制措施也是相当难的。 这种背景下,勒索软件产业只会继续增长,而且将会持续进化。目前为止,勒索软件已经很大程度上被技术含量不怎么高的程序员掌握了;复杂性不再必要。Carbon Black 看出了这种转变。某种程度上,这些标志已经显而易见:WannaCry和NotPetya就是例子。前者的案例中,勒索软件本身不复杂,而后者,压根儿就没打算为受害者解密。然而,经由NSA被泄漏洞利用程序进行传播,是一种新的发展。 Carbon Black认为此种勒索软件的使用是一种烟雾弹。 “利用已存在的卷硬拷贝删除技术(删除潜在的文件备份),以及对Windows事件日志的清除,对手可通过将响应人员的目光转移到解密文件而不是调查数据及凭证渗漏上,来挫败大多数事件响应工作。” 勒索软件,或者更具体讲,勒索软件的加密部分,将被用于隐藏并模糊到更传统的网络盗窃和网络间谍活动的踪迹。 所有这些,随着勒索软件产业的进化,是很有可能出现的。麦克罗伊称,开发人员与产品的整合指日可待。其效果,就是将勒索软件集中到更为老练的程序员手中。支付赎金的效果之一,就是告诉攻击者,受害人可以被强迫。 Carbon Black预测,会看到更高明的开发者利用更先进的变形和驻留技术,在解密之后还继续留在受害者网络中——以便未来再勒索一次。

来源:安全牛,全文见: https://www.carbonblack.com/wp-content/uploads/2017/10/Carbon-Black-Ransomware-Economy-Report-101117.pdf