黑客组织 Orangeworm 针对全球医疗保健行业发起间谍活动

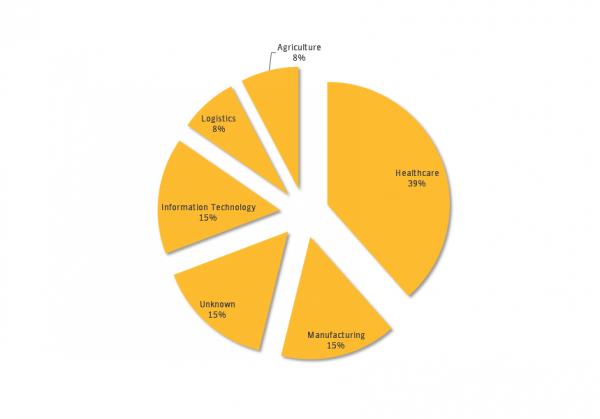

据外媒报道,赛门铁克研究人员发现了一个针对全球的医疗机构和相关部门发起间谍活动的黑客组织— Orangeworm,该组织在托管用于控制高科技成像设备的软件的机器上安装可疑木马,例如 X 射线和 MRI 设备以及用于帮助患者完成同意书的机器。 根据赛门铁克周一发布的一份新报告显示,Orangeworm 黑客组织自 2015 年初以来就一直活跃,其目标锁定在美国、欧洲和亚洲的大型跨国公司,主要关注医疗保健行业。赛门铁克认为,这些行业被视为更大供应链攻击中的一部分,目的是为了让 Orangeworm 能够接触到与医疗保健有关的预期受害者。 除了占据 40%的医疗行业外,黑客的攻击目标还包括IT(15%),制造业(15%),物流(8%)和农业(8%)等行业。

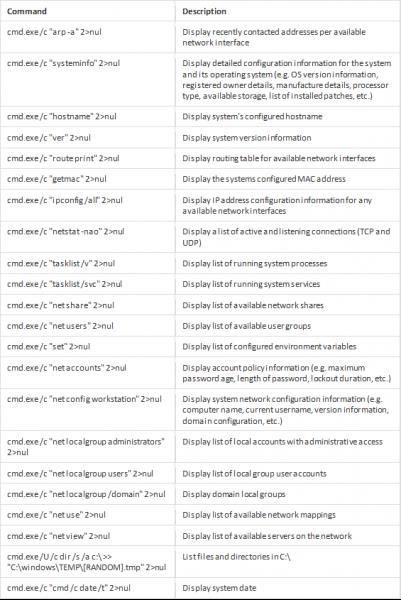

进入受害者网络后,攻击者会安装一个名为 Kwampirs 的木马,该木马在受感染的计算机上打开后门,允许攻击者远程访问设备并窃取敏感数据。 在解密时,Kwampirs 恶意软件会将一个随机生成的字符串插入到其主要的 DLL 有效负载中,以逃避基于哈希的检测。此外,恶意软件还在受到危害的系统上启动了一项服务,以便于在系统重新启动后保留并重新启动。 随后,Kwampirs 收集有关受感染计算机的一些基本信息,并将其发送给攻击者到远程命令和控制服务器,使用该服务器组能够确定被黑客攻击的系统是否被研究人员或高价值目标群体使用。为了收集有关受害者网络和受感染系统的其他信息,恶意软件会使用系统的内置命令,而不是使用第三方侦察和枚举工具。

以上所示的命令列表帮助攻击者窃取信息,包括“ 与最近访问的计算机有关的任何信息、网络适配器信息、可用网络共享、映射驱动器以及受感染计算机上存在的文件 ”。 虽然 Orangeworm 确切动机尚不清楚,并且也没有证据表明它是否得到了某些国家的支持,也没有任何信息可以帮助确定该组织的起源,但赛门铁克认为该组织可能是出于商业目的而进行间谍活动。 赛门铁克表示:“根据已知受害者的名单,Orangeworm 不会随机选择目标或进行机会性黑客攻击。“Orangeworm 组织似乎仔细而刻意地选择了目标,并在发动攻击之前进行了大量计划。”