触点互动高性能DDoS仿真解决方案

在现实世界中,DDoS攻击的发展趋势是和攻击目的和商业活动结合,一般用来帮助攻击竞争对手或者勒索被攻击对象,这导致DDoS攻击发生的频度越来越高,攻击的流量越来越大,流量高达100Gbps的攻击已经非常常见。另外,随着技术的不断演进以及网上免费的可用DDoS工具增多,发起DDoS攻击的技术难度在降低,DDoS的攻击类型也在不断变化,慢速攻击和应用层DDoS攻击等也会提升识别和防护的难度。因此DDoS防护设备的研发和运维迫切需要在实验环境下进行更多的仿真测试,尽量逼真地模拟现网DDoS攻击特征,来测试实际部署的DDoS防护设备和系统能够有效工作。

触点互动的XproNetworkSimulator网络仿真仪表,专门为仿真各种攻击而设计,具备强大的DDoS攻击仿真能力。可以支持单台服务器上使用多个100GE端口发起攻击仿真,支持发送的攻击流量高达100Gbps。在提供高性能仿真攻击的同时,可以支持非常灵活的DDoS攻击类型定义。测试人员可以在仪表界面上通过图形化的方式灵活编辑任意的DDoS攻击特征,包括带隧道的攻击特征,变量化的攻击特征等。

XproNetworkSimulator支持的常用DDoS攻击列表

序号 DDoS类型 1 ARP请求报文泛洪攻击 2 ARP响应报文泛洪攻击 3 TTL=0的IP报文泛洪攻击 4 重复分片攻击 5 巨大offset值分片攻击 6 Syndrop攻击 7 Newtear攻击 8 Bonk攻击 9 Fawx攻击 10 畸形IP头报文混合流攻击 11 超短IP头报文攻击 12 未知IP协议报文攻击 13 错误IP选项的TCP攻击 14 错误IP选项的UDP攻击 15 IP头指示长度和实际报文长度不一致的IP报文攻击 16 带安全选项的IP报文攻击 17 带流选项的IP报文攻击 18 带路由记录选项的IP报文攻击 19 带时间戳选项的IP报文攻击 20 带宽松路由选项的IP报文攻击 21 带严格路由选项的IP报文攻击 22 HTTP请求泛洪攻击 23 UDP泛洪攻击 24 Rose攻击 25 Nesta攻击 26 Teardrop攻击 27 ICMP请求报文泛洪攻击 28 特殊IP的ICMP请求泛洪攻击 29 TTL=1的ICMP请求报文泛洪攻击 30 TTL=0的ICMP报文泛洪攻击 31 ICMP不可达报文泛洪攻击 32 ICMP信息请求报文攻击 33 ICMP信息回复报文攻击 34 ICMP回应报文攻击 35 超大ICMP报文攻击 36 ICMP回应报文攻击 37 ICMP重定向报文攻击 38 ICMP掩码请求报文攻击 39 TCP SYN泛洪攻击 40 Land攻击 41 广播、多播地址不可建立TCP链接报文攻击 42 TCP标志位非法攻击 43 Fraggle攻击 44 DHCP报文泛洪攻击 45 IPv6 RouterAlert泛洪攻击 46 IPv6 Land攻击 47 IPv6 TCP SYN泛洪攻击 48 ICMPv6 Packet-Too-Big报文泛洪攻击 49 ICMPv6 The Parameter Problem报文泛洪攻击 50 ICMPv6 Echo Request报文泛洪攻击 51 IPv6 HTTP请求泛洪攻击 52 IPv6 DHCP报文泛洪攻击 |

需要指出的是,这些常见类型攻击是仪表预置好配置模板,测试人员直接开箱即用,更复杂的攻击类型测试人员可以自己定义编辑。

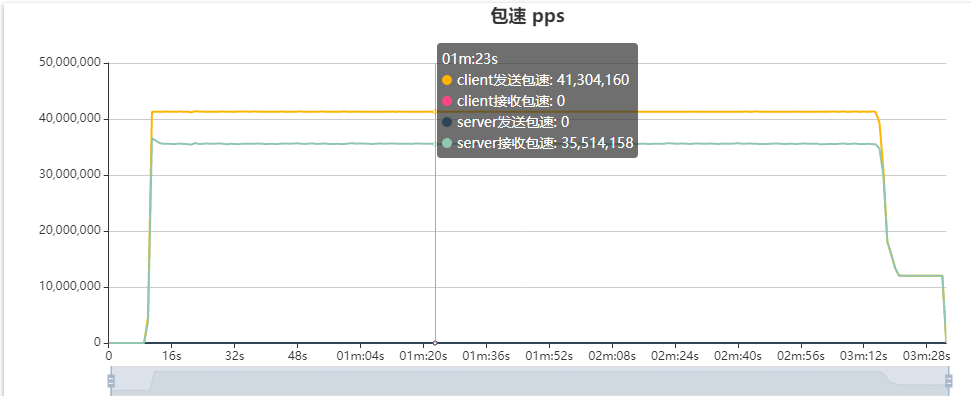

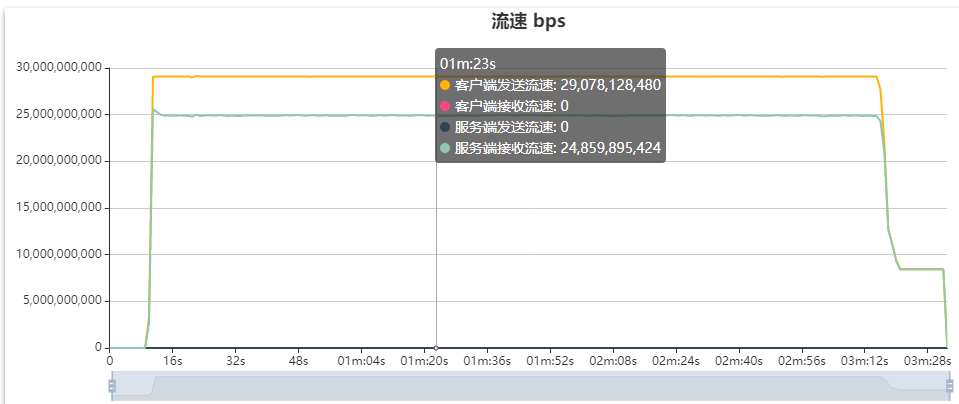

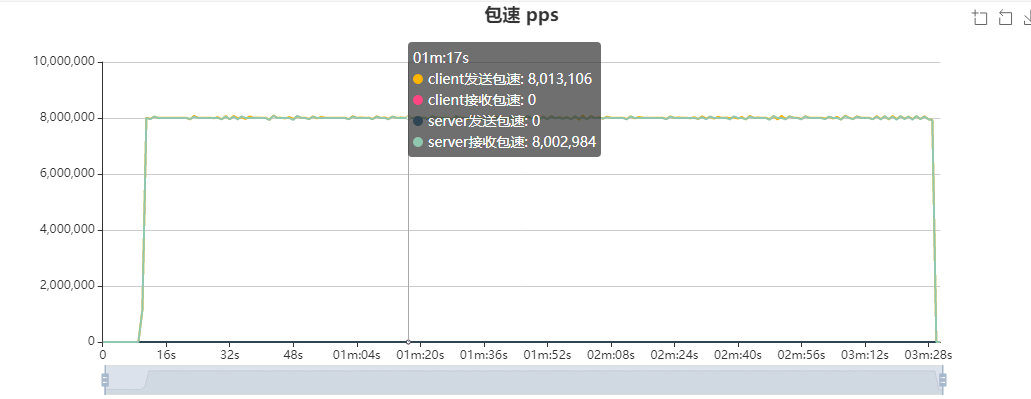

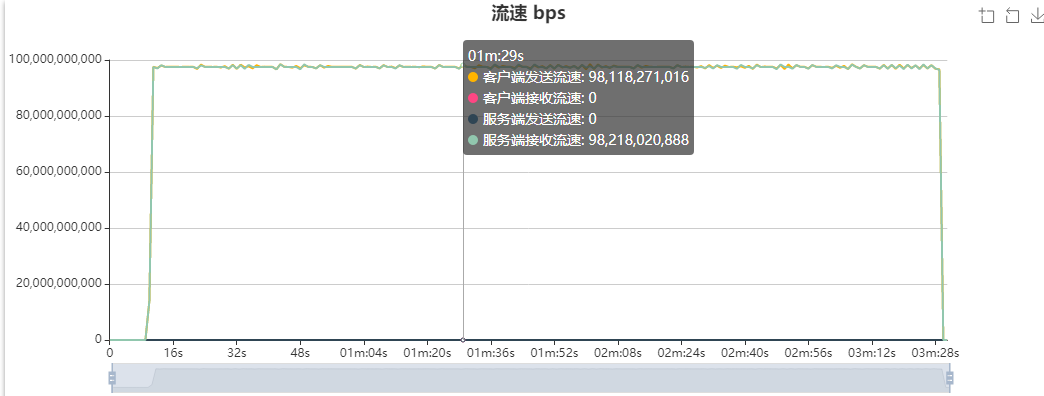

DDoS仿真性能指标

1 DDoStcp样包64字节,每秒包速4100W pps,吞吐29Gbps

2 DDoS tcp样包1500字节,每秒包速800W pps,吞吐98Gbps

DDoS易用性表现

1 在线构造DDoS攻击类型报文

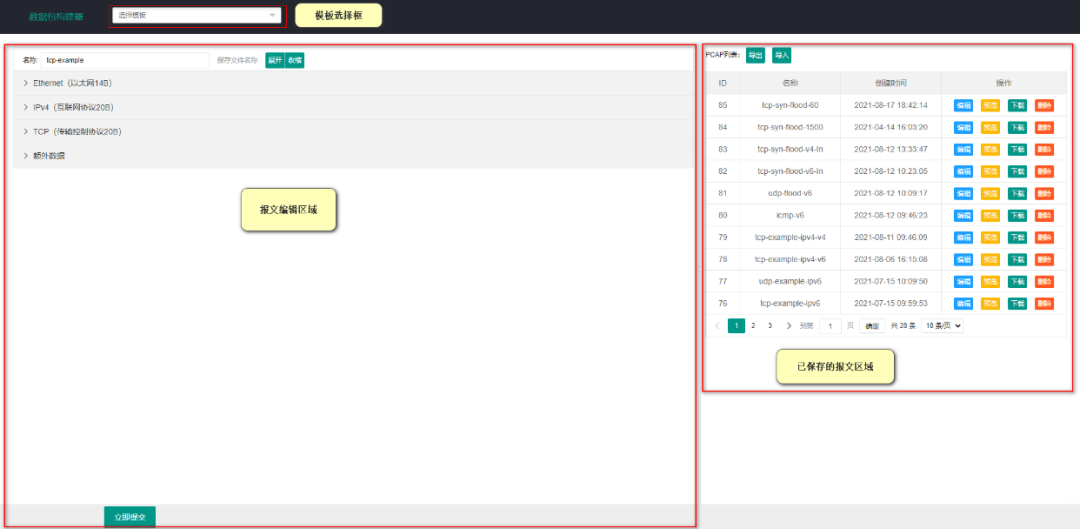

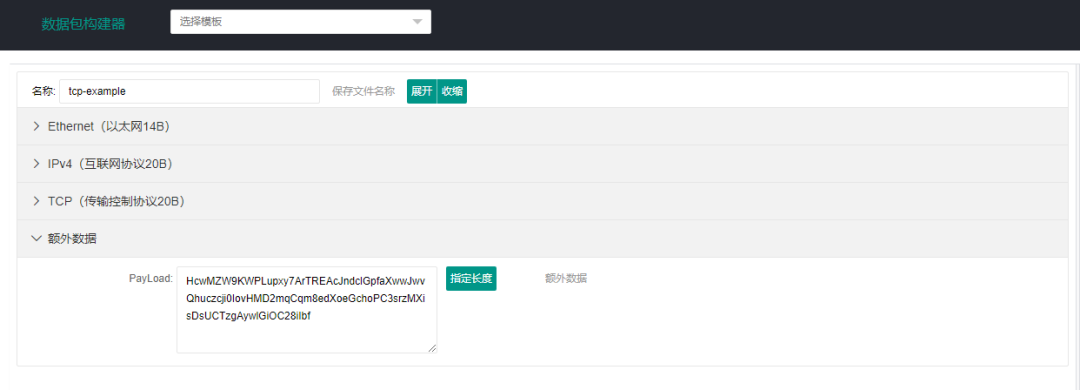

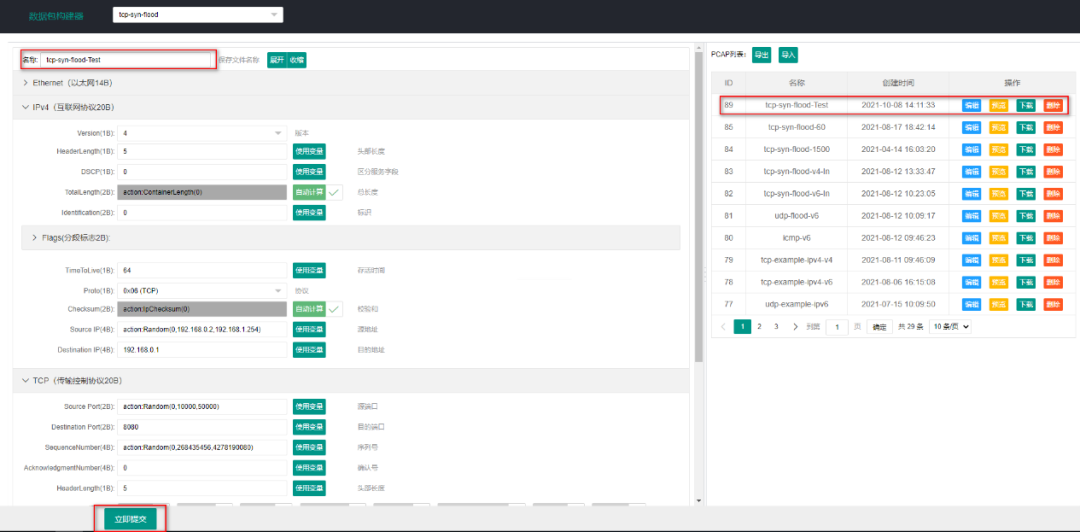

1.1 登陆仪表 ---> Attack子系统 ---> 包构建器

(1)包构建器页面大致分为两个区域。

①报文编辑区,可以根据需要编辑报文的各个字段。

②已保存的报文。已保存的报文可以进行 编辑、预览、下载、删除等操作。

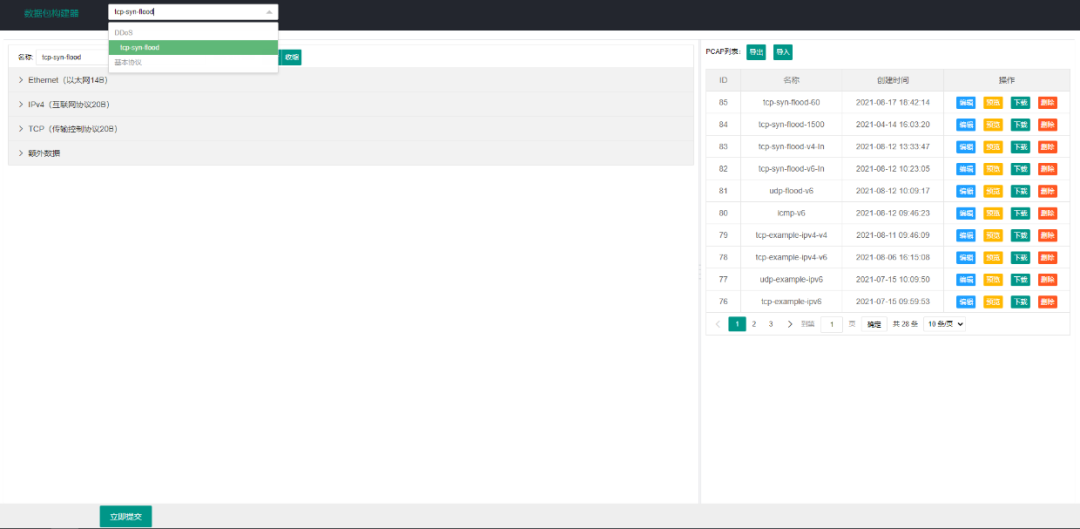

1.2 选择一个模板,例如 tcp-syn-flood

1.3 以太网层可编辑源mac,目的mac,承载协议类型等。

(2)源mac,目的mac 支持“手动编辑”和“自动计算”,选择自动计算则使用网卡mac 。

备注:目前 源mac,目的mac都是直接使用的网卡的mac。

(3)承载协议类型支持“IPv4”、“Arp”、“IPv6”等。上层协议编辑栏会根据选择变化。

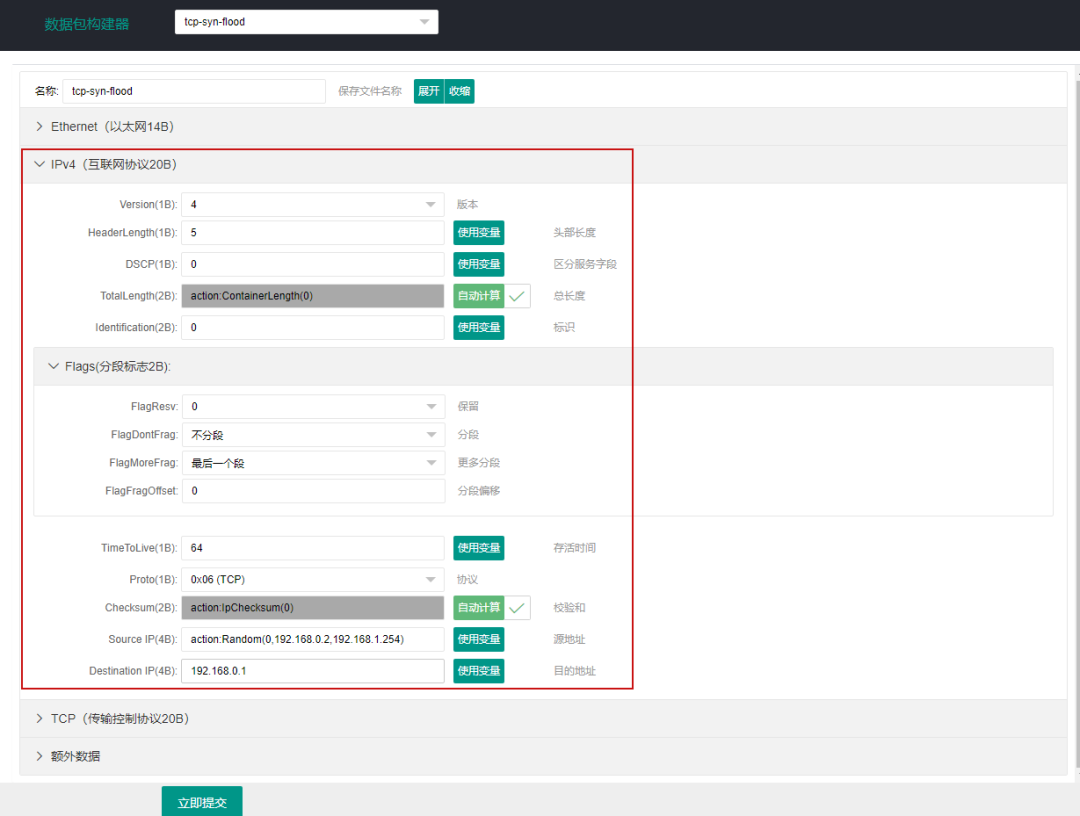

1.4 IP层可编辑字段较多(如下图),可根据实际需要编辑。(ARP没有IP层)

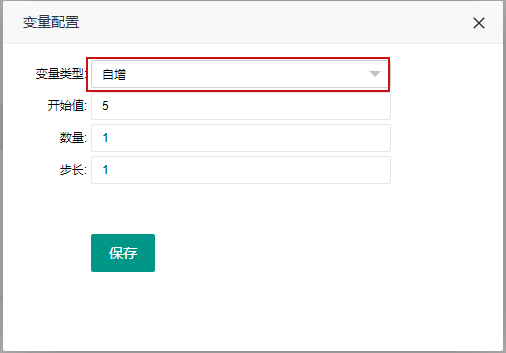

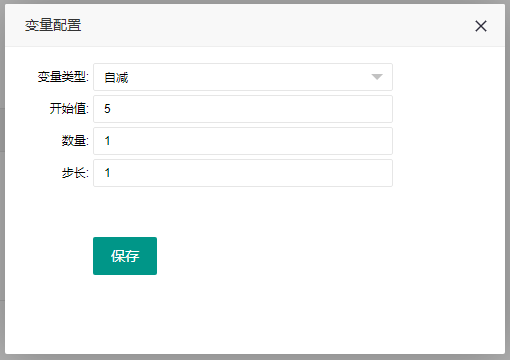

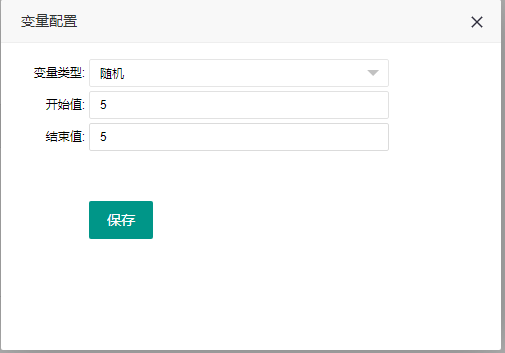

(4)字段支持“手动编辑”,“自动计算”,“变量”等三种方式。变量支持“自增”,“自减”,“随机”等三种方式。

(5)承载协议字段支持选择 “TCP”,“UDP”,“ICMP”,“IPv4-in-IP”,“IPv6-in-IP”等

“IPv4-in-IP”,“IPv6-in-IP”是指再嵌套一层IP层,目前仅支持嵌套一层。

1.5 TCP层(根据IP层选择的协议显示)

(6)字段支持“手动编辑”,“自动计算”,“变量”,“勾选”等方式。勾选代表该标志位置位。

1.6 额外数据(可理解为载荷,ARP不支持)

(7)额外数据支持“手动输入”,“指定长度”。指定长度可以自动生成指定长度的字符串。

1.7 报文编辑完成后,输入名称(名称不能重复),点击“立即提交”即可保存编辑报文。

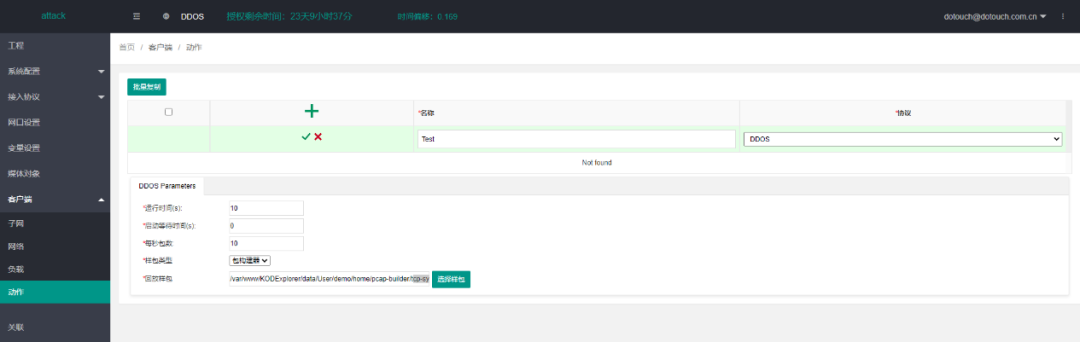

2 动作配置

登陆仪表 ---> Attack子系统 ---> 客户端 --->动作

(1)添加动作,协议选择“DDoS”。运行时间、启动等待时间、每秒包数 等根据实际需要配置。(总发包数=运行时间*每秒包数)

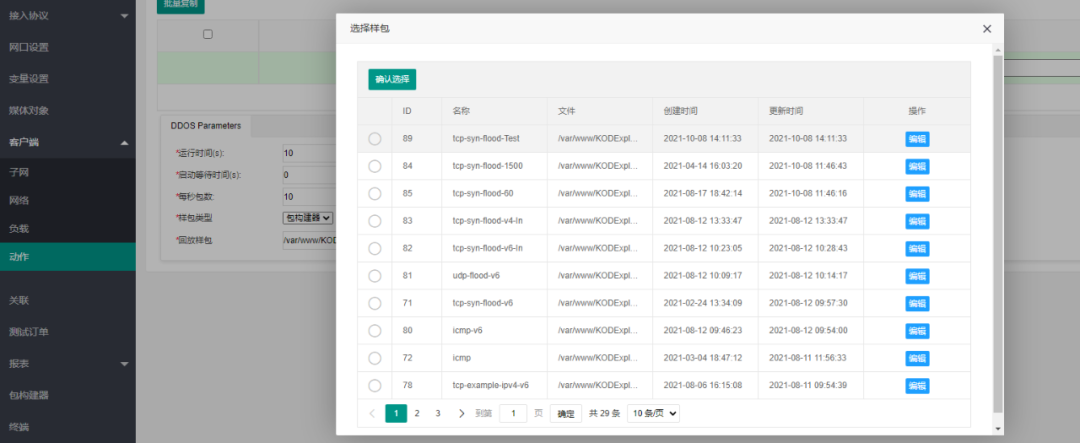

(2)样包类型选择“包构建器”。点击“选择样包”可以选择编辑好的样包。

3 报文分析

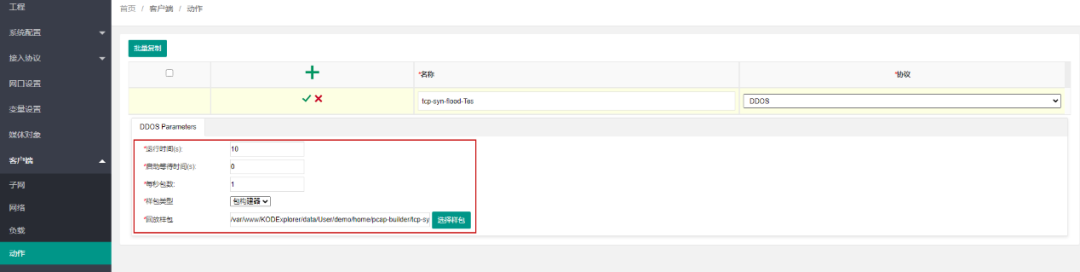

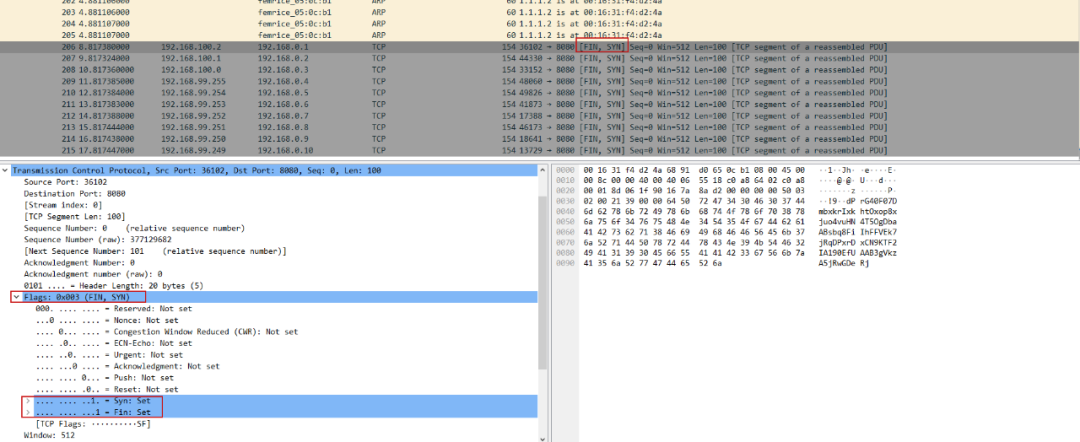

3.1报文构建配置

(1)源IP:192.168.100.2 自减

(2)目的IP:192.168.0.1 自增

(3)FlagSyn,FlagFin 置位

3.2 动作配置

3.3 样例报文

总之,通过触点互动软件化的XproNetworkSimulator测试仪表,测试人员可以把一台普通的X86服务器瞬间变成一个高性能的DDoS攻击仿真工具。完全图形化的中文界面也使得测试人员非常容易部署,运维和测试。并且这一工具也支持公有云部署,可以在公有云之上进行实际测试。