联想笔记本ThinkPad、Yoga存高危提权漏洞

联想官方将此次漏洞严重性评级为:高

使用联想笔记本电脑的小伙伴们,注意了!

特别整个公司和集团使用联想的,更应该注意了!

现包括ThinkPad和Yoga型号,容易受到Lenovo Vantage组件漏洞的权限提升漏洞的影响,允许攻击者以最高管理员权限执行任何命令。

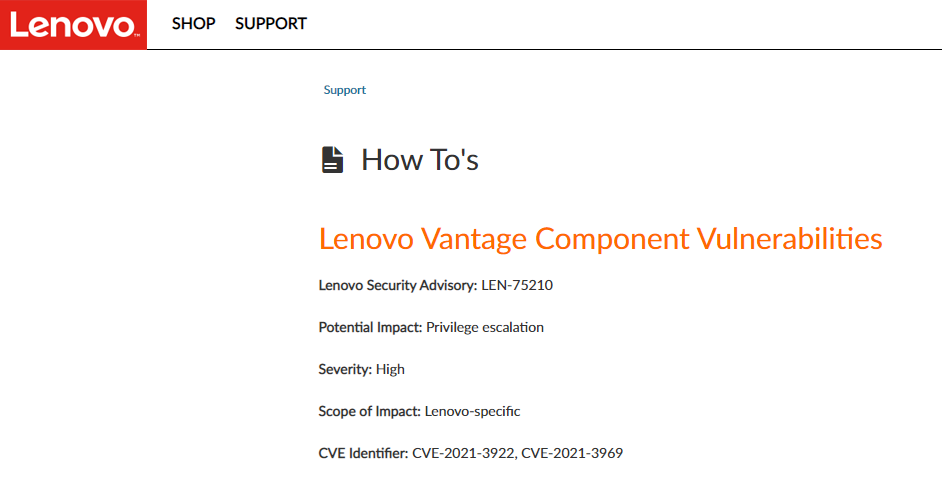

这些漏洞被追踪为CVE-2021-3922和CVE-2021-3969,影响所有默认安装在联想电脑上的Lenovo System Interface Foundation软件中低于 1.1.20.3版本的ImControllerService组件。

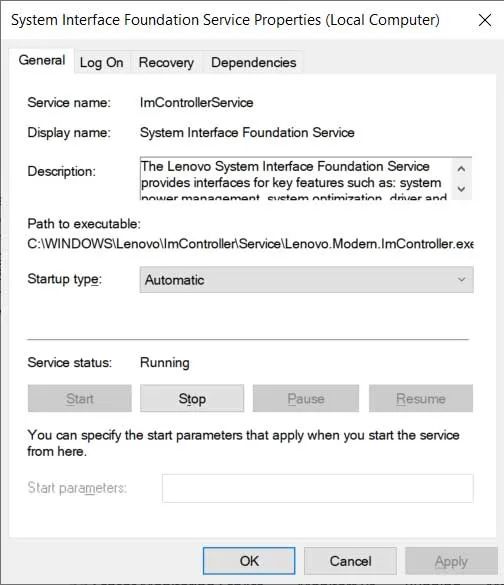

如果你从在Windows上查看服务,此服务的显示名称为“System Interface Foundation Service”。

该特定服务是Lenovo System Interface Foundation的一个组件,可帮助 Lenovo设备与Lenovo Companion、Lenovo Settings和Lenovo ID等通用应用程序进行通信。该服务默认预装在许多联想型号上,包括Yoga和ThinkPad设备。

联想ImControllerService Windows服务

Windows的服务说明上这样描述:“Lenovo System Interface Foundation Service 提供了关键功能的接口,例如:系统电源管理、系统优化、驱动程序和应用程序更新,以及联想应用程序的系统设置,包括Lenovo Companion、Lenovo Settings和Lenovo ID,”

“如果禁用此服务,Lenovo应用程序将无法正常运行。”

发现漏洞的是来自英国的Fox-IT(NCC Group的一部分)安全研究人员的Rick Veldhoven于2021年10月29日向联想报告了他们的发现。

联想在2021年11月18日发布了安全更新,而相关的资讯公告已于2021年12月15日公布。

易受攻击的系统组件

由于ImController需要从联想服务器获取和安装文件、执行子进程以及执行系统配置和维护任务,因此它以SYSTEM权限运行。

SYSTEM权限是Windows中可用的最高用户权限,允许某人在操作系统上执行几乎任何命令。本质上,如果用户在Windows中获得SYSTEM权限,他们就可以完全控制系统以安装恶意软件、添加用户或更改几乎任何系统设置。

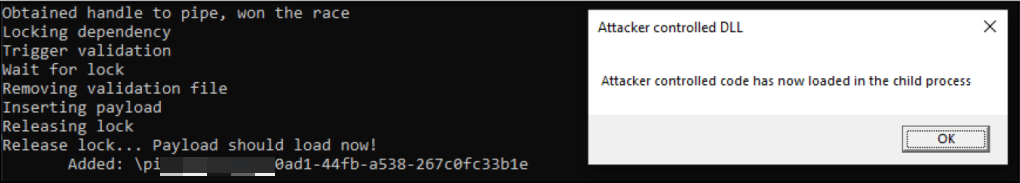

此Windows服务将产生更多子进程,这些子进程打开ImController服务用来与子进程通信的命名管道服务器。当 ImController需要这些服务之一来执行命令时,它将连接到命名管道并发出应该执行的XML序列化命令。不幸的是,该服务无法安全地处理特权子进程之间的通信,并且无法验证XML序列化命令的来源。这意味着任何其他进程,甚至是恶意进程,都可以连接到子进程以发出自己的命令。因此,利用此安全漏洞的攻击者可以发送指令从文件系统上的任意位置加载“插件”。

“第一个漏洞是攻击者与连接到子进程命名管道的父进程之间的竞争条件,” NCC Group解释说。“使用高性能文件系统同步例程的攻击者可以可靠地赢得与父进程连接到命名管道的竞赛。”

研究人员强调,他们的概念验证代码从未在父服务可以连接到命名管道之前失败,这意味着漏洞利用非常可靠。

漏洞验证非常容易

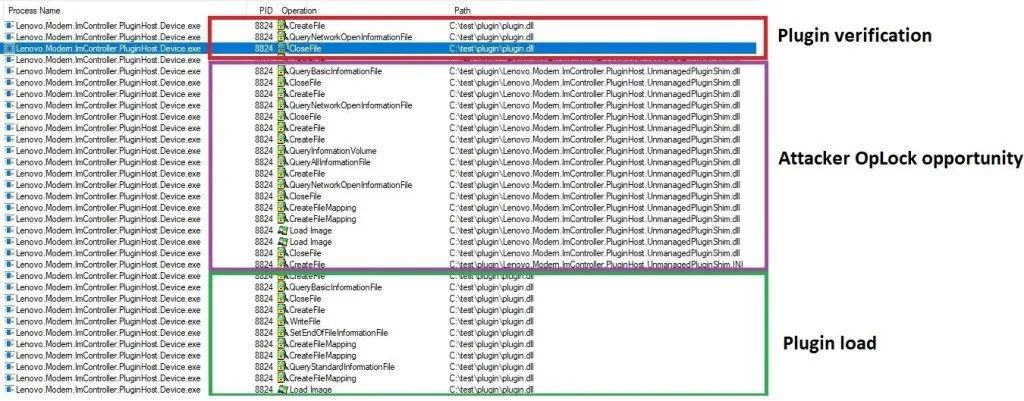

第二个漏洞是时间检查到使用时间 (TOCTOU) 漏洞,它使攻击者能够暂停已验证的 ImControllerService 插件的加载过程并将其替换为他们选择的DLL。

通过ImController加载恶意插件

一旦释放锁并继续加载过程,DLL就会被执行,从而导致权限提升。

更新是唯一的解决方案

建议所有使用运行ImController 1.1.20.2或更早版本的联想笔记本电脑或台式机的Windows用户升级到最新的可用版本(1.1.20.3)。要确定您正在运行的版本,请按照下列步骤操作:

打开文件资源管理器并导航到:

C:\Windows\Lenovo\ImController\PluginHost\

右击Lenovo.Modern.ImController.PluginHost.exe

查看属性。

单击详细信息选项卡。

查看文件版本。

联想官方给出的版本更新方法:IMController软件组件由Lenovo System自动更新Interface Foundation Service。要立即开始更新过程,请重新启动计算机或重新启动“System Interface Foundation Service”服务。

看上去是重启笔记本就能自动更新?但小编建议您还是手动重启下该服务,最后等待一段时间查看下该服务版本号是否已经到:1.1.20.3或更高,确保万无一失。

另联想官方不建议您从设备中删除ImController组件或Lenovo System Interface Foundation,因为它可能会影响您设备上的某些功能,即使你认为它可有可无。

虽然联想将此次影响范围写着:待定。但有理由相信以联想ThinkPad和Yoga型号的几亿用户群,这些漏洞很快会被黑客盯上并发起攻击。

联想漏洞公告参考:

https://support.lenovo.com/cy/zc/product_security/len-75210